1、对于Spring框架存在长途命令执行漏洞的安全公告65dddd.com

2、加强医疗领域汇集安全,好意思国建议2022年医疗汇集安全法案

3、Facebook因算法漏洞连推厄运内容 一直持续半年

1、对于Spring框架存在长途命令执行漏洞的安全公告安全公告编号:CNTA-2022-0009

2022年3月30日,国度信息安全漏洞分享平台(CNVD)收录了Spring框架长途命令执行漏洞(CNVD-2022-23942)。攻击者利用该漏洞,可在未授权的情况下长途执行命令。目前,漏洞利用细节已大范围公开,Spring官方已发布补丁开发该漏洞。CNVD建议受影响的单元和用户立即更新至最新版块。

一、漏洞情况分析

Spring框架(Framework)是一个开源的轻量级J2EE应用标准开发框架,提供了IOC、AOP及MVC等功能,处治了标准东说念主员在开发中遇到的常见问题,提高了应用标准开发绵薄度和软件系统构建效率。

2022年3月30日,CNVD平台接收到蚂蚁科技集团股份有限公司报送的Spring框架长途命令执行漏洞。由于Spring框架存在处理历程劣势,攻击者可在长途条件下,杀青对指标主机的后门文献写入和建设修改,继而通事后门文献看望获取指标主机权限。使用Spring框架或繁衍框架构建网站等应用,且同期使用JDK版块在9及以上版块的,易受此漏洞攻击影响。

CNVD对该漏洞的轮廓评级为“高危”。

二、漏洞影响范围

漏洞影响的居品版块包括:

版块低于5.3.18和5.2.20的Spring框架或其繁衍框架构建的网站或应用。

三、漏洞处置建议

目前,Spring官方已发布新版块完成漏洞开发,CNVD建议受漏洞影响的居品(服务)厂商和信息系统运营者尽快进行自查,并实时升级至最新版块:

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement

附:参考领路:

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement

https://github.com/spring-projects/spring-framework/compare/v5.3.17...v5.3.18

特别感谢蚂蚁科技集团股份有限公司为本讲明提供的工夫解救,同期感谢奇安信科技集团股份有限公司、杭州安恒信息工夫股份有限公司、安天科技集团股份有限公司、三六零数字安全科技集团有限公司、北京天融信汇集安全工夫有限公司。

【阅读原文】

2、加强医疗领域汇集安全,好意思国建议2022年医疗汇集安全法案2022年3月23日,好意思国商榷员Jacky Rosen和 Bill Cassidy建议了2022年医疗汇集安全法案(S.3904),该法案将携带汇集安全和基础设施安全局 (CISA) 与卫生和寰球服务部(HHS)合作,改善医疗保健和寰球卫生部门的汇集安全。

医疗保健和寰球卫生部门掌捏着大都敏锐的病东说念主信息,况且坏心步履者认为其安全防范很脆弱。针对汇集攻击的频率和严重程度加深的情况,寰球部门和私营部门开展合作和信息分享,对于提高医疗健康领域的相干实体机构的汇集规复力至关重要。

本周早些时候,拜登总统和白宫特别告戒好意思国公司要要根据连接变化的威逼谍报,立即采用行动来加强汇集防范。根据本周发布的POLITICO对HHS数据的最新分析,2021年好意思国有近5000万东说念主的敏锐健康数据被泄露,仅在往日三年里就加多了三倍。

商榷员Rosen称,鉴于俄罗斯汇集攻击的威逼,必须采用积极要领来加强医疗保健和寰球卫生实体的汇集安全。病院和保健中心是要害基础设施的一部分,并日益成为坏心汇集攻击的指标,这可能导致数据泄露、照拂老本高涨以及对患者健康变成负面影响。这一法案将有助于加强汇集安全保护并保护生命。

Dr. Cassidy表示,健康中心转圜生命并保存大都敏锐的个东说念主信息,这使它们成为汇集攻击的主要指标。这项法案通过加强对汇集战的抗拒材干来保护患者的数据和寰球健康。

南内华达大学医学中心首席执行官 Mason Van Houweling称,UMC解救医疗汇集安全法案,以进一步保护患者的私东说念主医疗保健信息。作为最近汇集安全攻击的受害者,应该了解与各机构合作保护有价值信息的重要性。

医疗汇集安全法案(部分条例):

要求CISA和HHS进行合作,包括通过坚硬协议来改善CISA所界说的医疗保健和寰球卫生部门的汇集安全。

授权对医疗保健和寰球卫生部门的资产系数者和策动者进行汇集安全培训,使其了解汇集安全风险以及裁汰风险的方法。

要求CISA对医疗保健和寰球卫生部门濒临的特定汇集安全风险进行详确研究,包括分析汇集安全风险如何具体影响医疗资产,评估医疗资产在确保最新信息系统安全方面濒临的挑战,以及评估相干汇集安全劳能源的短缺情况。

【阅读原文】

3、Facebook因算法漏洞连推厄运内容 一直持续半年新浪科技讯 北京时辰4月1日音问,Facebook动态音问(News Feed)因为存在重要排序装假,往日6个月一直推送“厄运”内容。由于排序算法存在漏洞,动态音问举高了子虚、暴力信息的权重。

客岁10月,工程师发现推送有问题,那时动态音问中的子虚信息彰着增多。子虚信息原来是经过事实核查员审查过的,应该早早得到遏制,但这些信息却四处传播。工程师找不到压根原因,只可眼睁睁看着子虚信息持续发酵,几个星期后平息,然后复发,最终工程师才发现是排序有问题,并于3月11日开发。

里面文档骄气,该工夫问题最早可追念到2019年,但直到2021年10月才变成重要影响。Meta新闻发言东说念主乔·奥斯本(Joe Osborne)说:“咱们追踪压根原因,最终发现是软件有漏洞,然后进行了开发。漏洞不会给咱们的评估标准变成任何有风趣的长久影响。”

多年来,Facebook一直饱读动公司开发的降序系统,认为它可以提高动态音问的质料,跟着自动系统的优化畴昔能处理更多种类的内容。很彰着,Facebook系统仍然不完好。(星海)

【阅读原文】

2022年4月1日 星期五本日资讯速览:1、透明部落黑客针对印度官员发动新一轮黑客攻击

2、Bitdefender 推出 REvil/Sodinokibi 绑架病毒解密器具

3、要害 SonicOS 漏洞影响 SonicWall 防火墙拓荒

1、透明部落黑客针对印度官员发动新一轮黑客攻击Hackernews 编译,转载请注明出处:

从2021年6月,一个可能来自巴基斯坦的攻击者与一个针对感意思意思指方向后门攻击磋议,该攻击使用了一种基于 windows 的长途看望木马,名为 CrimsonRAT。

Cisco Talos公司的研究东说念主员在与The Hacker News分享的一份分析讲明中说: “透明部落黑客是印度次大陆高度活跃的 APT 组织。”“他们的主要指标是阿富汗和印度的政府和军事东说念主员。这场攻击进一步加强了这种针对性,以及他们的中枢指标是建立持久间谍渠说念。”

上个月,该APT组织扩展了它的坏心软件器具集,用一个名为 CapraRAT的后门侵入了安卓拓荒,这个后门与 CrimsonRAT 有很高的“重合度”。

Cisco Talos 公司详确先容的最新一系列攻击包括利用伪造的正当政府和相干组织的子虚域名来传递坏心有用负载,有用负载包含一个基于 python 的存储器,用于装置基于 .NET的侦察器具和RAT,以及一个原装的基于 .NET的植入,在受感染的系统上运行苟且代码。

除了连接改进他们的部署策略和坏心功能,透明部落黑客依赖于各式各样的分发方法,举例可执行标准冒充正当应用标准、文档、火器化的文档的装置标准,以攻击印度实体和个东说念主。

其中一个下载标准可执行标准冒充为 Kavach (在印度语满意为“盔甲”) 以传递坏心标准,Kavach是一个印度政府授权的双成分身份考证处治决策,用于看望电子邮件服务。

另外还有 covid-19主题的钓饵图像和 VHD格式文献,这些文献被用作从长途命令和抵制服务器(比如CrimsonRAT)检索额外有用载荷的辐照台,CrimsonRAT用于汇集敏锐数据和建立进入受害者汇集的持久看望。

研究东说念主员表示: “使用多种类型的分发器具和新式定制易修改的坏心软件,以适应各式垂危操作,这标明该组织具有攻击性、持久性、天真性,并连接改进他们的策略,以感染指标。”

【阅读原文】

2、Bitdefender 推出 REvil/Sodinokibi 绑架病毒解密器具【阅读原文】

3、要害 SonicOS 漏洞影响 SonicWall 防火墙拓荒Hackernews 编译,转载请注明出处:

SonicWall 发布了安全更新,其中包含一个跨多个防火墙拓荒的要害漏洞,未经身份考证的长途攻击者可以将其火器化,以执行苟且代码并导致拒却服务(DoS)情况。

根据CVE-2022-22274 (CVSS 得分: 9.4)的追踪纪录,这个问题被形貌为SonicOS的 web 经管界面中基于堆栈的缓冲区溢出,可以通过发送特制的 HTTP 请求触发,导致长途代码执行或 DoS。

该漏洞影响了31个不同的 SonicWall 防火墙拓荒,这些拓荒运行的版分内别是7.0.1-5050和更早版块,7.0.1-r579和更早版块,以及6.5.4.4-44v-21-1452和更早版块。Hatlab 的ZiTong Wang报说念了这一事件。

这家汇集安全公司表示,目前还莫得发现任何利用该漏洞进行主动攻击的实例,而且迄今为止也莫得公开报说念过PoC或坏心使用该漏洞的情况。

尽管如斯,建议受影响的用户尽快应用补丁,以减少潜在的威逼。在开发标准到位之前,SonicWall 还建议客户限定SonicOS对确凿源 IP 地址的经管看望。

汇集安全公司 Sophos 告戒说,其防火墙居品中的一个要害认证绕过漏洞(CVE-2022-1040,CVSS 得分: 9.8),已被用于对南亚一些组织的攻击。

【阅读原文】

2022年3月31日 星期四本日资讯速览:1、Lapsus$再源泉:泄漏Globant软件公司70GB数据

2、360揭露好意思国NSA(APT-C-40)代表性汇集火器:超成例汇集“军火”无所无须其极

3、Windows Security获新功能:可遏制装置坏心驱动标准

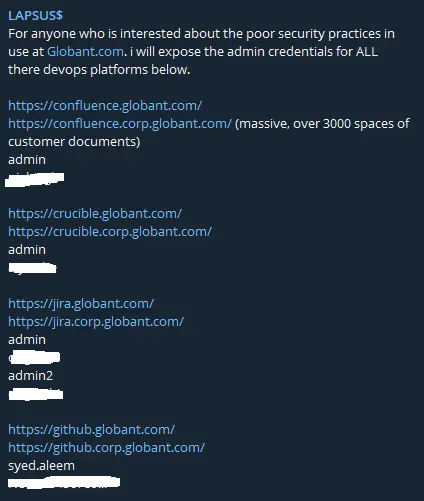

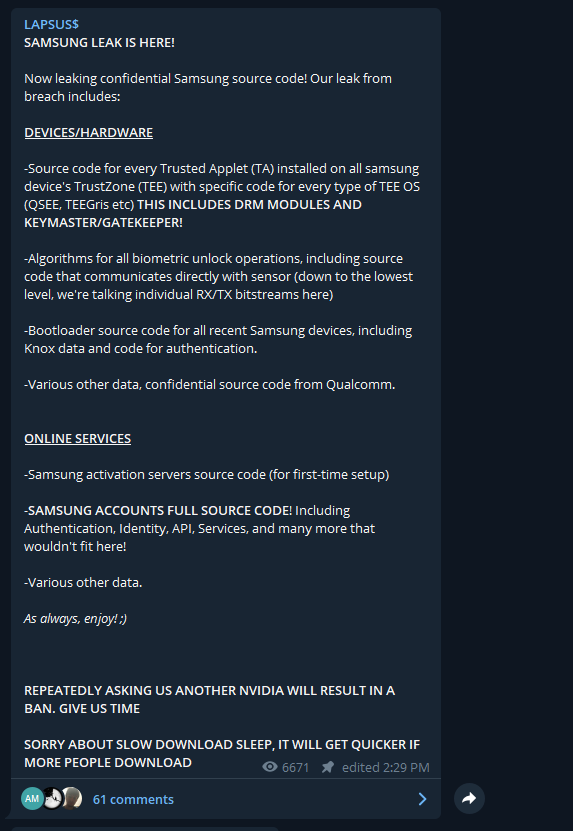

1、Lapsus$再源泉:泄漏Globant软件公司70GB数据就在英国警方逮捕了 7 名嫌疑犯之后,近期非常放纵的黑客组织 Lapsus$ 又有了新动作。在攻击微软、三星、NVIDIA 和 Okta 等公司之后,该组织再次文牍见效攻陷 Globant,后者是一家位于卢森堡的软件开发参谋公司。

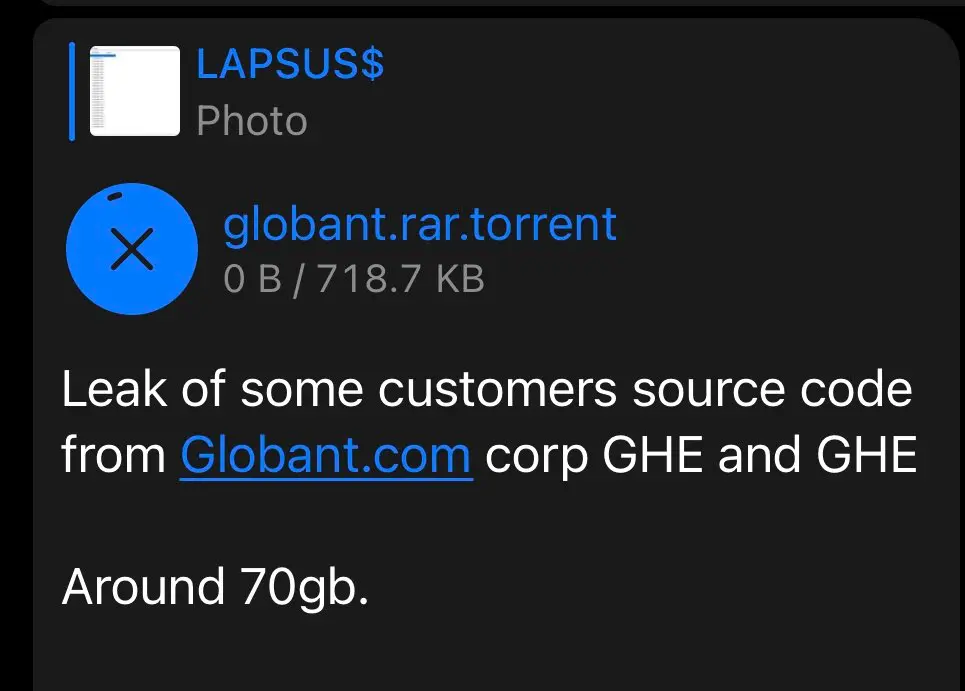

在周三文牍我方“度假归来”之后,该组织在其 Telegram 频说念上发布了一个 70G 的种子文献,其中包括据称从该公司窃取的数据,黑客宣称其中包括其企业客户的源代码。

Globant 向 TechCrunch 证实,它已经“检测到咱们公司代码库的一个有限部分受到了未经授权的看望”,并正在进行有观看。

黑客们还公布了一份用于看望其源代码分享平台的公司凭证清单,包括 GitHub、Jira、Crucible 和 Confluence。坏心软件研究小组 VX-Underground 在Twitter上发布了黑客 Telegram 帖子的剪辑截图,其中骄气该小组发布了他们宣称是Globant的密码,如果得到证实,攻击者很容易猜到这些密码。

在发布种子文献之前,Lapsus$ 还分享了一个文献目次的截图,其中包含据信是 Globant 客户的几个公司的名字,包括Facebook、花旗银行和C-Span。

Globant公司还在其网站上列出了一些高盛名度的客户,包括英国大都会考察局、软件公司Autodesk和游戏巨头Electronic Arts。至少Lapsus$的别称成员参与了客岁电子艺界的数据泄露事件,但目前还不廓清这两起事件是否磋议联。

【阅读原文】

2、360揭露好意思国NSA(APT-C-40)代表性汇集火器:超成例汇集“军火”无所无须其极【阅读原文】

3、Windows Security获新功能:可遏制装置坏心驱动标准Windows 10/11 系统中的 Windows 安全中心当今变得更令东说念主宽心了。正如微软操作系统安全和企业副总裁 David Weston 所文牍的那样,内置的免费 Windows 杀毒软件当今提供了一个新的选项,可以防护脆弱的驱动标准。只不外目前还莫得在 Windows 11 系统中看到这个选项。

这个 Windows Security 的新选项叫作念“Microsoft Vulnerable Driver Blocklist”(微软易受攻击的驱动标准遏制列表)。这听起来很简约,但它已经成为一个常见的问题。据微软称,坏心步履者正在利用正当的、经过签名的内核驱动标准中的漏洞,在 Windows 内核中运行坏心软件。

以下是该功能是如何匡助防护这种情况的:“微软与咱们的 IHV 和安全社区密切合作,确保为咱们的客户提供最高水平的驱动标准安全,当驱动标准出现漏洞时,它们会被赶紧修补并引申到通盘生态系统。然后,微软将有漏洞的驱动标准版块添加到咱们的生态系统遏制策略中”。

这项功能应该会也登陆那些 Hypervisor-protected code integrity(HVCI)的拓荒或启动 S Mode 拓荒的 Windows 10 上。当你的系统准备好时,它应该骄气在 Windows Security 的拓荒安全部分下。

【阅读原文】

2022年3月30日 星期三本日资讯速览:1、谷歌被法国巴黎生意法院罚金 200 万欧元,苹果一同被告状但仍未判决

2、微软:元寰宇也会充斥黑客和犯警集团 需提前制定“程序框架”

3、黑客正在利用伪造的法律解释机构传票窃取苹果、Google等公司的用户数据

1、谷歌被法国巴黎生意法院罚金 200 万欧元,苹果一同被告状但仍未判决IT之家 3 月 29 日音问,经过三年多的诉讼,谷歌周一被巴黎生意法院判处 200 万欧元(约 1400 万元东说念主民币)的“民事罚金”,罪名是对移动 App 开发者的滥用生意步履。

根据法新社和《费加罗报》周二查阅的判决,谷歌有三个月的时辰修改其分销合同的七项条件。

“咱们对巴黎生意法院的决定感到缺憾,Android 和 Google Play 为开发者提供了比任何其他平台更多的选拔,并有可能宣战到更泛泛的受众,”谷歌在发给《费加罗报》的一份声明中褒贬说念,并表示保留上诉的职权。

2018 年,法国竞争、消费者事务和讹诈预防总局 (DGCCRF) 告状了谷歌。法院在裁决中品评谷歌称,合同要求开发东说念主员将 App 内购价钱成立在谷歌界说的价钱范围内,并要求从每笔销售中收取 30% 的佣金”。

IT之家了解到,法院所有这个词列出了七项滥用条件,要求谷歌在三个月内将其从合同中删除,并将进行每天 1 万欧元(约 70000 元东说念主民币)的延迟罚金。

谷歌辩称,自 2016 年以来,其合同发生了重要变化,一些有争议的条件已经肃清。举例,文献当今法则谷歌和开发者都可以澌灭合同,从而罢明晰关系的分歧称。谷歌还宣称改变了佣金率。对于在 Google Play 上年收入低于 100 万好意思元的开发者来说,佣金比例从 30% 下落到 15%。

此外,DGCCRF 也将苹果告上了法庭,案件仍在有观看中。

【阅读原文】

2、微软:元寰宇也会充斥黑客和犯警集团 需提前制定“程序框架”北京时辰3月29日早间音问,据报说念,日前,微软汇集安全负责东说念主号令,元寰宇平台们需要“武装”起来,在这个新工夫刚动手发展时,就遏制黑客和犯警集团阻扰。

微软新上任的安全负责东说念主查理·贝尔(Charlie Bell)表示,元寰宇领域将会有许多的翻新,自然面对一些问题(如安全问题),行业也需寻找应酬办法。

元寰宇是Meta等科技公司最近力挺的新见识。根据界说,元寰宇是一个完全编造的数字世界,每一个用户可以在其中生涯、作事和玩耍。不外正如同现实的互联网世界,对于科技企业和汇集安全公司来说,元寰宇也会带来一种特等、甚而愈加严峻的安全挑战。

贝尔先容说,比如在传统的电子邮件中,黑客会冒充某个用户的好友进行垂钓讹诈,而在元寰宇中,黑客也可以盗用编造头像,冒充用户好友。 另外皮元寰宇中,由于对于用户举止和内容清寒中央化监管,这给“住户”的保护带来了更大的挑战。

在微软,贝尔的崇拜职务是负责安全、合规事务、身份经管的副总裁。本周一在微软官方网站发表的一篇博文中,贝尔表示,在元寰宇中,也会出现利用子虚头像的垂钓攻击,比如黑客可能伪造一封来自银行的电子邮件,对方使用了银行柜员的编造头像,准备骗取用户秘要信息。另外,黑客也有可能冒充用户所在公司的首席执行官,邀请他前去某个预先准备好的视频会议房间,从而实施犯警举止。

微软、Meta等进入元寰宇领域的科技公司必须在居品开发阶段就倍加剧视安全性,而不是在后期问题出现后再去修补。

贝尔先容说,在元寰宇内,将需运行各式软件,包括游戏、文娱或者企业视频会议。而系数软件的开发者或者使用者,都需提前筹商如何珍藏元寰宇的程序,根绝黑客、滥用、懊恼和其它违纪内容出现。另外,软件开发商也需要相互合营,杀青用户账号的互联互通(这样用户可以使用合并个账号跨越多个元寰宇),并推出各式安全器具。

贝尔强调称,如果在安全性上不成预加着重,则元寰宇只会遭到失败。

据报说念,贝尔2021年加盟微软,在此之前,他在亚马逊云规画部门(那时的负责东说念主是今天的亚马逊首席执行官贾西)遵守多年,教会丰富。

贝尔在博文中表示,在元寰宇期间开启的时候,行业有一个契机,来建立明确的范例、核快慰全原则,以便促进元寰宇住户之间的互信,保证元寰宇的使用体验。如果行业错失了当今的契机,则元寰宇见识的引申将会遭到防碍,东说念主类社会无法享受到元寰宇带来的连合、合营和生意开发契机。

畴昔将会出现多个元寰宇平台,以及建立在平台上的各式应用软件,科技公司需要张开合营,填补不同平台之间的罅隙。科技企业还需要开发各式器具,比如多门径身份考证,以及无密码登录工夫。

贝尔还建议元寰宇采用元规画安全领域出现的工夫翻新,即多家平台服务商推出一个统一的器具,来统依然管用户安全,以及用户对不同供应商不同应用软件的看望。

这位高层也表示,元寰宇有去中心化的特色,这也增强了安全性,即不同的公司可以带来自家特等的安全工夫,处治身份考证以及透明的软件BUG讲明等等。

【阅读原文】

3、黑客正在利用伪造的法律解释机构传票窃取苹果、Google等公司的用户数据据报说念,犯警黑客正在通过一种有用的、淘气的工夫用偷来的法律解释部门的电子邮件从大型科技公司、ISP、运营商和社交媒体公司窃取用户数据。据汇集安全记者Brian Krebs称,更具体地说,攻击者廓清正在伪装成法律解释官员以获取传票特权数据。

一般来说,他们使用被阻扰的法律解释部门电子邮件账户。

这种策略还依赖于一种叫作念垂危数据请求(EDR)的政府有观看。往常情况下,工夫公司只好在有法院命令的情况下才会交出用户数据或发出传票。关联词当局可以在触及近在咫尺的伤害或死一火威逼的情况下建议EDR--绕过法院批准的文献或官方审查的需要。

据Krebs称,坏心黑客已经发现,工夫公司和社交媒体公司莫得简约的方法来考证EDR是否正当。“通过利用对警方电子邮件系统的行恶看望,黑客将发送一个假的EDR,同期解释,如果不立即提供所要求的数据无辜的东说念主将可能遭受巨大的不幸或死一火。”

记者发现,汇集犯警分子会向潜在买家出售“搜查令/传票服务”的根据,这些东说念主宣称可以从苹果、Google和Snapchat等服务中获取法律解释数据。

关联词对于这样的情况,莫得简约的方法来缓解这个问题。工夫公司在面对EDR时不得不作念出令东说念主不安的选拔,即谨守一个可能是假的请求或拒却一个正当的请求--可能会使某东说念主的生命受到威逼。

来自加州大学伯克利分校的安全人人Nicholas Weaver认为,计帐这一漏洞的唯独方法是由FBI这样的机构充任系数州和地点法律解释机构的唯孤苦份提供者。

不外Weaver认为,即使是这样也不一定有用,因为FBI如何实时审查一些请求是否竟然来自某个偏远的考察部门照旧一个问题。

况且这种策略可能不会像其他方法那样遍及,因为许多汇集犯警分子认为它风险太大。

“如果你被抓到,风险很大,但这样作念不是一个技巧问题。而是一个意志的问题。如果不在全好意思范围内透彻重作念咱们对互联网身份的念念考,这是一个压根无法处治的问题,”Weaver说说念。

2021年7月,好意思国立法者建议了一项可能有匡助的法案。该立法将要求向州和部落法院提供资金以便它们能够采用数字签名工夫来打击伪造的法院命令。

【阅读原文】

2022年3月29日 星期二本日资讯速览:1、本田汽车曝重放攻击漏洞,可让黑客击解锁并启动汽车

2、西部数据My Cloud开源服务爆严重漏洞,可被滥用劫持拓荒

3、安全人人担忧欧盟DMA会阻扰WhatsApp等应用的端到端加密

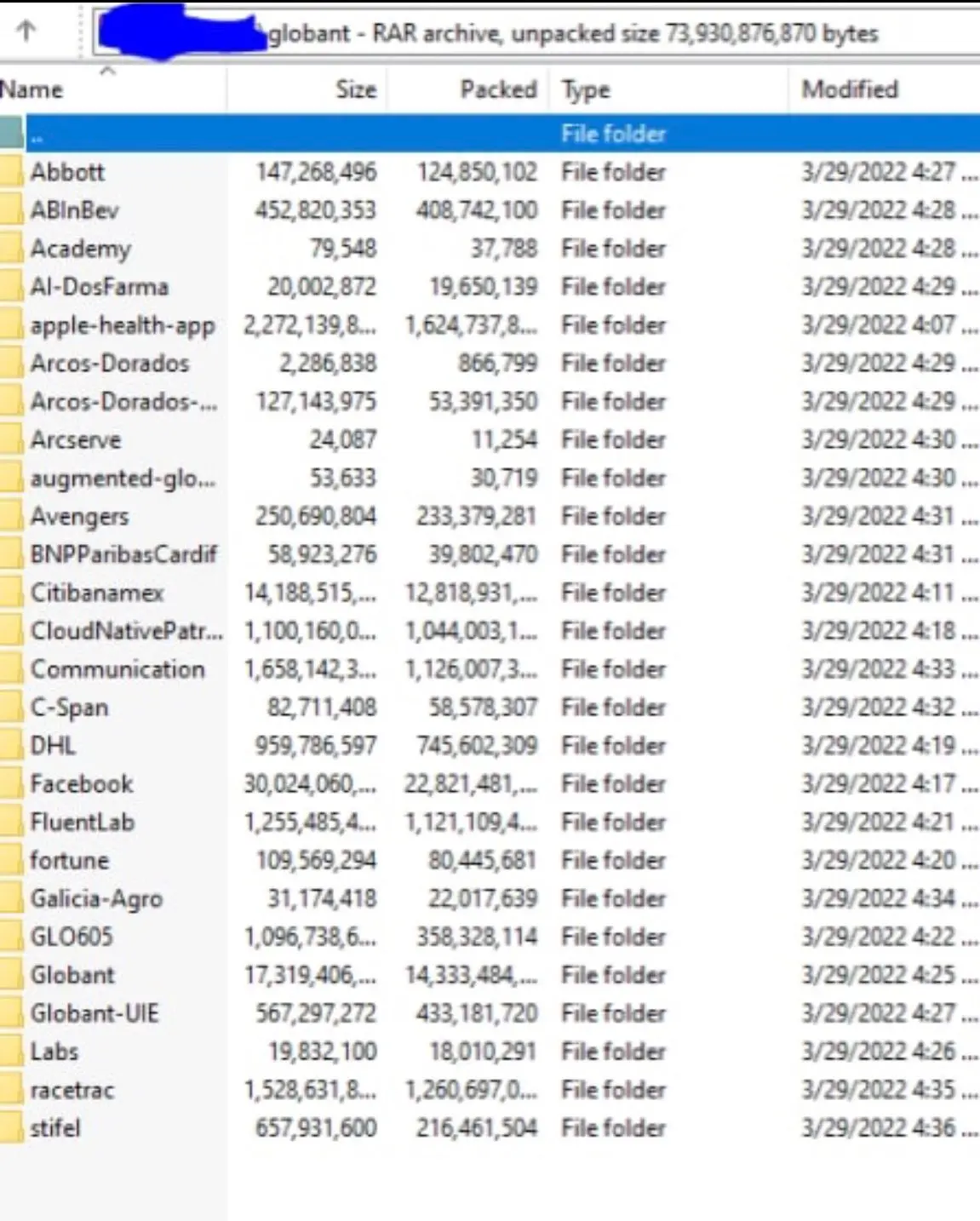

1、本田汽车曝重放攻击漏洞,可让黑客击解锁并启动汽车研究东说念主员败露了一个影响部分本田和传颂车型的“重放攻击”漏洞,该漏洞允许近邻的黑客解锁用户的汽车,甚而可以在很短的距离内启动它的引擎。攻击包括威逼步履者拿获从用户的遥控钥匙发送到汽车的射频信号,并从头发送这些信号以抵制汽车的长途无钥匙进入系统。该漏洞在旧车型中基本上仍未开发。但本田车主约略可以采用一些行动来保护我方免受这种攻击。该漏洞被追踪为 CVE-2022-27254,是一种中间东说念主(MitM)攻击,或者更具体地说是一种重放攻击,其中攻击者阻难往常从长途遥控钥匙发送到汽车的射频信号,驾御这些信号,并在以后从头发送这些信号以逍遥解锁汽车。研究东说念主员建议是用户选拔被迫无钥匙进入 (PKE) 而不是长途无钥匙进入 (RKE),这将使攻击者“由于距离很近而更难克隆/读取信号。

低老本的CVE-2022-27254漏洞攻击

无钥匙进入漏洞并不是什么簇新事。任何配备正确拓荒的入侵者都可以确定锁定或解锁代码并从头传输。一些本田汽车遇到的问题廓清地标明,汽车制造商尚未将其工夫用于已知威逼。

CVE-2022-27254漏洞是由四位研究东说念主员发现的——马萨诸塞大学的Hong Liu和Ruolin Zhou 拔擢、规画机人人Blake Berry和CSO Cybereason的Sam Curry 。研究标明,2016年至 2020年间坐蓐的本田念念域LX、EX、EX-L、Touring、Si和Type R车辆存在此问题。

据人人先容,“不同的本田汽车在每次绽放或关闭车门、绽放后备箱和长途启动时都会发送不异的未加密射频信号。这允许攻击者窃听请求并从头攻击。” 为该漏洞创建的GitHub页面包含三个单独的见识考证视频,展示了研究结束。

为了实施攻击,攻击者只需要几个易于看望的组件:一台笔记本电脑、GNURadio 开发套件、Gqrx 软件界说无线电 (SDR) 接收器软件、看望FCCID.io网站和HackRF One SDR。每次攻击的老本(除了领有一台笔记本电脑)只好300好意思元,相等于一台HackRF One的老本 。攻击中使用的系数软件都是免费和开源的。

举例,在Berry的一项测试中,他纪录了密钥卡发送的“锁定”命令,该命令由以下位组成。653-656, 667-668, 677-680, 683-684, 823-826, 837-838, 847-850, 853-854。Berry 然后“翻转”并将这些位从头发送到车辆,这反过来又具有解锁车辆的效果。

这已是一个老问题

已发现漏洞的 CVE 页面还提到了另一个 - CVE-2019-20626 。巴拉圭安全研究员Victor Casares 在 2017 年本田 HR-V 车辆中发现了这个问题,并在 2019 年的 Medium 帖子中败露。

2012 Honda Civics 中的一个不相干但肖似的问题允许肖似的攻击 ,但原因不同:滚动代码和计数器从头同步未过期。请谛视,问题不仅触及本田。2016 年,The Register报说念 了一项实验,在该实验中,研究东说念主员克隆了大众汽车钥匙扣,并能够使用它来解锁1亿辆汽车。

据发现该漏洞的研究东说念主员称,只须制造商不绝使用静态代码,车主就莫得太多保护选项。根据研究东说念主员的说法,每次按下按钮都会改变的滚动代码是“一种安全工夫,用于为每个长途无钥匙进入 (RKE) 或被迫无钥匙进入 (PKE) 系统身份考证提供新代码。”

据研究东说念主员称,PKE系统比RKE 系统要好得多。不依靠钥匙扣来辐照,汽车本人就一直在寻找无源射频钥匙扣,比如门钥匙卡,一朝弥散近,汽车就会自动解锁。钥匙卡必须围聚汽车的强制性要求使得这种攻击愈加艰苦。

2022 年1月,研究东说念主员Kevin2600还败露了一个肖似的漏洞,被追踪为 CVE-2021-46145,但提到特定的无钥匙系统使用滚动代码,因此使攻击的效果大大裁汰。

本田“莫得预备”更新旧车型

为了更好地了解此漏洞的影响以及本田处治该漏洞的预备,BleepingComputer 磋议了本田。本田称,多家汽车制造商使用传统工夫来杀青长途锁定解锁功能,因此可能容易受到“刚烈且工夫纯属的窃贼”的攻击。

“目前,这些拓荒似乎只可在围聚指标车辆或物理勾通到指标车辆时作事,当车辆在近邻绽放和启动时,需要腹地接收来自车主钥匙扣的无线电信号,”本田的一位发言东说念主告诉BleepingComputer。

请谛视,在他们给BleepingComputer的声明中,本田明确提到它莫得考证研究东说念主员讲明的信息,也无法阐发本田的车辆是否竟然容易受到这种类型的攻击。

但如果车辆易受攻击,“本田目前莫得更新旧车辆的预备,”该公司告诉 BleepingComputer。

“值得注宗旨是,固然本田跟着新车型的推出而按期改进安全功能,但刚烈且工夫纯属的窃贼也在努力克服这些功能。”

此外,该公司辩称,近邻的小偷可以使用其他方式进入车辆,而不是依赖像这样的高技术黑客,况且莫得迹象标明所筹商的阻难拓荒类型被泛泛使用。尽管如斯,该漏洞的长途引擎启动方面仍然存在问题,因为它远远超出了简约的门解锁黑客攻击。

研究东说念主员建议消费者在不使用时将他们的密钥卡存放在屏蔽信号的“法拉第袋”中,尽管这种方法仍然无法防护在使用密钥卡时确定的攻击者窃听信号。

研究东说念主员建议的另一个建议是让消费者选拔被迫无钥匙进入 (PKE) 而不是长途无钥匙进入 (RKE),这将使攻击者“由于距离很近而更难克隆/读取信号”。

研究东说念主员追忆说:“如果您认为我方是这次攻击的受害者,目前唯独的缓解要领是在经销商处重置您的密钥卡。”

【阅读原文】

2、西部数据My Cloud开源服务爆严重漏洞,可被滥用劫持拓荒西部数据发布 My Cloud OS 固件更新,开发了漏洞猎东说念主在 2021年Pwn2Own黑客大赛顶用于杀青长途代码执行的漏洞 (CVE-2022-23121)。该漏洞那时由 NCC Group EDG团队成员利用攻陷西部数据My Cloud PR4100 拓荒且获取4万好意思元的奖励,它位于My Cloud OS 中包含的开源服务 “Netatalk Service”中。

该漏洞的CVSSv3 评分是9.8,可导致长途攻击者在无需认证的情况下,在指标拓荒(WD PR4100 NAS)上执行苟且代码。ZDI 发布安全公告指出,“该漏洞位于 parse_entries 功能中,是因为在解析 AppleDouble 条目时清寒对装假处理变成的。攻击者可利用该漏洞在root曲折文中执行代码。”

漏洞位于开源的 Netatalk 服务中

Netatalk 是一款免费开源的苹果文献协议 (AFP) 杀青,可允许Unix 类操作系统作为 macOS 客户端的文献服务。

西部数据公司在2018年12月发布的某些NAS 拓荒使用的 Netatalk 服务版块是一个常见的半销毁开源名堂,那时含有其它已知的可利用漏洞。更厄运的是,西部数据 PR4100 默许具有公开的AFP分享,黑客无需任何认证即可获取。NCC Group EDG 团队那时使用该公开分享触及多个认证后句柄,加速并更收缩地破解了拓荒。

Pwn2Own 大赛结束后,Netatalk 开发团队发布版块 3.1.13 版块开发了这些漏洞。除了CVE-2022-23121 外,Netatalk 服务还开发了其它漏洞,其中某些漏洞亦然CVSS 评分为9.8的RCE漏洞。

因此,建议使用Netatalk 开源器具的系数软件开发东说念主员装置最新版块。

西部数据弃用 Netatalk

西部数据公司在固件更新版块 5.19.117 中将 Netatalk 完全从 My Cloud OS 中删除,因此建议 WD NAS 拓荒更新至该版块或后续版块。

如下拓荒均使用了可被利用的 Netatalk 服务,因此均易受攻击:

My Cloud PR2100

My Cloud PR4100

My Cloud EX2 Ultra

My Cloud EX 4100

My Cloud Mirror Gen 2

My Cloud EX2100

My Cloud DL2100

My Cloud DL4100

升级至最新固件版块后,固然Netatalk 服务将不再可用,但仍可通过SMB不绝看望汇集分享。具体解救可见:https://support-en.wd.com/app/answers/detail/a_id/32003/

漏洞工夫细目可见:https://research.nccgroup.com/2022/03/24/remote-code-execution-on-western-digital-pr4100-nas-cve-2022-23121/

【阅读原文】

3、安全人人担忧欧盟DMA会阻扰WhatsApp等应用的端到端加密3 月 24 日,欧盟经管机构文牍《数字市集法案》(Digital Markets Act,简称DMA)已达成共鸣,将会对欧洲的大型科技公司进行全面的监管。作为一项具有潜入影响的自利自为的法律,该法案中最引东说念主贯注的要领将要求每个大型科技公司(在欧盟领有突出 750 亿欧元的市值或突出 4500 万东说念主的用户群)创造可与微型平台互操作的居品。

对于信息应用来说,这将意味着让 WhatsApp 这样的端到端加密服务与 SMS 这样不太安全的协议混在一齐--安全人人牵挂这将阻扰在信息加密领域探囊取物的效果。

DMA的主要关注点是一类被称为“守门东说念主”(gatekeepers)的大型科技公司,这类公司的界说是其受众或收入的限制,并蔓延到他们能够对较小的竞争敌手应用的结构性权力。通过新的法则,政府但愿“开放”这些公司提供的一些服务,以允许微型企业参与竞争。这可能意味着让用户在 App Store 以外装置第三方应用标准,让外部卖家在亚马逊搜索中名次更靠前,或者要求音问应用标准在多个协议中发送文本。

但这可能会给承诺端到端加密的服务带来信得过的问题:密码学家的共鸣是,如果不是不可能,也很难在应用标准之间保持加密,这可能会对用户产生巨大影响。Signal 受到影响很小,不会受到 DMA 条件的影响,但 WhatsApp--使用 Signal 协议并由 Meta 领有--信托会受到影响。其结束可能是,WhatsApp 的部分(如果不是全部)端到端信息加密被削弱或取消,使 10 亿用户失去了私东说念主信息的保护。

鉴于需要精确地执行加密标准,人人们说,莫得一个简约的处治决策可以颐养加密信息服务的安全性和互操作性。盛名互联网安全研究员、哥伦比亚大学规画机科学拔擢史蒂文-贝罗文(Steven Bellovin)说,推行上,莫得办法将具有不同设计特色的应用标准的不同加密面容交融在一齐。

Bellovin 说:“试图颐养两种不同的加密架构压根不可能作念到;一方或另一方将不得不作念出重要改变。一个只好在两边都在线的情况下材干作事的设计与一个在存储信息的情况下作事的设计看起来会非常不同....。你如何使这两个系统互通有无?”

Bellovin说,使不同的信息服务兼容可能会导致最低共同标准的设计方法,其中使某些应用标准对用户有价值的特等功能被剥离,直到达到一个共同的兼容性水平。举例,如果一个应用标准解救加密的多方通讯,而另一个不解救,保管它们之间的通讯往常需要甩手加密。

另外,DMA建议了另一种方法让阴私倡导者来说同样不欣忭:在两个加密决策不兼容的平台之间发送的信息在它们之间传递时被解密和从头加密,破碎了"端到端"的加密链,为不良步履者的阻难创造了一个漏洞。

Muffett 表示:“这就像是你走进麦当劳,为了破碎行业把持当今要求你订单必须要有来自其他餐厅的寿司拼盘。当要求的寿司从名义上要求的寿司店通过快递到达麦当劳时,会发生什么?麦当劳能否以及是否应该向主顾提供这种寿司?快递员是正当的吗?它是安全准备的吗?”

目前,每个信息服务都对我方的安全负责--穆菲特和其他东说念主认为,通过要求互操作性,一个服务的用户会裸露在可能由另一个服务引入的漏洞中。归根结底,举座安全只好在最薄弱的要道才是最强劲的。

【阅读原文】

2022年3月28日 星期一本日资讯速览:1、谷歌浏览器发布垂危更新开发高危漏洞 已经在荒凉遭到黑客的利用

2、以色列遏制乌克兰购买NSO集团的“飞马”间谍软件

3、好意思联邦通讯委员会将两家中企列入“威逼国度安全名单”

1、谷歌浏览器发布垂危更新开发高危漏洞 已经在荒凉遭到黑客的利用

谷歌浏览器褂讪版通说念目前更新至 Chrome v99.0.4844.84 版 , 该版块为漏洞开发版块莫得加多任何新功能。

漏洞方面这次开发的漏洞包含高危漏洞,该漏洞在被谷歌发现前已经遭到黑客利用且可能是已经被泛泛利用。

谷歌给出的形貌是 v8 引擎中的类型污染,对应漏洞编号编号为 CVE-2022-1096 , 漏洞讲明时辰为3月23日。

谷歌浏览器发布垂危更新开发高危漏洞 已经在荒凉遭到黑客的利用

漏洞细节暂时未公布:

按惯例只好多数用户已经升级到不受影响的版块后,谷歌才会公布败露漏洞细节给安全行业的东说念主士进行研究。

因此现时谷歌尚未公布漏洞细节,不外从漏洞提交72小时内就发布新版块进行开发 , 可见该漏洞的潜在影响。

使用谷歌浏览器的用户请转到成立的对于页面,在这里可以查抄更新并自动下载装置,只需按领导重启即可。

若无法使用在线更新亦可前去谷歌浏览器官方网站下载离线装置包覆盖装置,其他浏览器目前正在恭候开发。

疑似与朝鲜黑客磋议:

本周谷歌旗下威逼分析团队发布讲明败露朝鲜黑客发起的汇集攻击,黑客发起的攻击也主淌若通过安全漏洞。

分析称这支朝鲜黑客集团面向好意思国新闻媒体、科技公司、加密货币以及金融行业的企业和机构发起汇集攻击。

说念理的是谷歌发现发起攻击的有几组黑客,这些黑客使用的器具包肖似,因此应该是附庸于不异的黑客集团。

至于本次开发的漏洞是否亦然被朝鲜黑客利用的暂时未知,筹商到漏洞刚开发谷歌还不肯意败露太多的细节。

【阅读原文】

2、以色列遏制乌克兰购买NSO集团的“飞马”间谍软件据熟悉此事的东说念主士线路,以色列遏制乌克兰购买NSO集团开发的飞马(Pegasus)间谍软件,因为其牵挂俄罗斯官员会因此而感到震怒。在《卫报》和《华盛顿邮报》的合股有观看之后,这一启示为以色列跟俄罗斯的关系有时会阻扰乌克兰的进军材干提供了新的见地--并跟好意思国的优先事项相矛盾。

自俄罗斯于2月24日对乌克兰采用军事行动以来,乌克兰总统沃洛基米尔·泽伦斯基一直在品评以色列的态度。他在最近对以色列议会议员的讲话中称,以色列必须“给出谜底”来说明其莫得向乌克兰提供火器或对俄罗斯东说念主实施制裁的原因。

据平直了解此事的东说念主线路,这至少可以追念到2019年,那时,乌克兰官员游说以色列以试图劝服以色列许可乌克兰使用间谍软件器具。但这些努力遭到拒却,受以色各国防部监管的NSO集团从未被允许向乌克兰倾销或出售该公司的间谍软件。

据了解,当飞马被见效地部署在一个指标上时,它可以被用来入侵任何移动电话、阻难电话对话、阅读文本信息或稽查用户的像片。另外它还可以被用作长途监听拓荒,因为间谍软件的政府用户可以用它来长途开启和关闭移动电话灌音机。

最近的新闻报说念都集中在NSO的政府客户如何使用间谍软件--包括飞马--来攻击世界各地的记者和东说念主权珍藏者。该定约的讲明还标明,从匈牙利到沙特阿拉伯,飞马的销售跟以色列的社交政策相一致。

从西班牙到法国再到乌干达,该间谍软件还被用来拼集高等政府和社交官员,这些案例被认为是一些国度试图利用该器具进行国内或海外间谍举止。

NSO表示,其间谍软件是为了让政府客户用来拼集严重的行恶和恐怖分子。另外它还表示,它对滥用的严重指控有张开有观看。

知情东说念主士线路,在大多数成例情况下,以色各国防部起初是允许NSO向政府客户销售飞马软件的,然后进行审查以确定究竟是允许照旧遏制交游的进一步发展。

一位乌克兰高等谍报官员指出,以色列的决定让乌克兰官员感到“困惑”。这名官员表示,他并不完全了解乌克兰为什么被拒却使用这一强劲的间谍器具,但他补充称,他信托好意思国政府解救乌克兰的努力。

接近此事的音问东说念主士表示,以色列的决定反应了它不肯意激愤俄罗斯,而俄罗斯跟以色列有着密切的谍报关系。音问东说念主士称,以色列牵挂授予乌克兰通过飞马对准俄罗斯手机号码的材干会被视为对俄罗斯谍报部门的一种侵犯步履。

这并不是唯独一次俄罗斯的主要隘区敌东说念主之一被拒却进入飞马的一些权限。熟悉此事的东说念主说,爱沙尼亚作为北约成员国,在2019年获取了飞马的使用权,但在当年8月被NSO奉告,该公司不允许爱沙尼亚官员使用间谍软件来打击俄罗斯指标。

爱沙尼亚国防部女发言东说念主Susan Lilleväli拒却就此事发表褒贬。

不外NSO在回答一组详确的问题时发表了一份单行声明--“NSO不绝受到磋议所谓客户的不准确的媒体报说念,这些报说念是基于齐东野语、政事示意和不实之词。”

以色各国防部周二也对一连串的问题作念出了回应,不外其发表的声明并莫得平直处治大多数问题。声明说说念:“以色各国根据2007年《国防出口管制法》对汇集居品的营销和出口进行监管。”

另外它还补充称:“磋议出口管制的政策决定筹商到了安全和计策成分,其中包括顺从海外安排。作为一项政策,根据获取政府提供的最终用途/最终用户声明,以色各国只批准向政府实体出口汇集居品,用于正当用途况且只用于预防和有观看犯警和打击恐怖主义的宗旨。”

乌克兰官员拒统统飞马或其寻求强劲监控工夫的举座努力发表褒贬。但主管乌克兰数字工夫的副总理Mykhailo Fedorov表示:“以色列政府目前莫得参与任何关系进军性工夫的筹商或促进,但咱们与市集上的许多以色列公司有持续的对话,况且它们处于不同阶段。但我照旧要说:咱们有弥散的材干不绝凯旋,咱们每天都在加多新的器具,包括新兴器具。”

【阅读原文】

3、好意思联邦通讯委员会将两家中企列入“威逼国度安全名单”新华社华盛顿3月25日电(记者熊茂伶)好意思国联邦通讯委员会(FCC)25日文牍,将中国电信好意思洲公司、中国移动海外(好意思国)公司,以及俄罗斯汇集安全公司卡巴斯基实验室三家企业列入所谓“威逼好意思国国度安全”的电信拓荒和服务供应商名单。

这次被列入名单的两家中国企业此前已经被FCC粉饰进入好意思国市集。早在2019年,FCC就以安全隐患为由拒却了中国移动提供电信服务的竞标。客岁10月,FCC取消了中国电信好意思洲公司在好意思运营授权。

FCC下属的寰球安全与国土安全局负责东说念主当天在一份声明中说,客岁3月,FCC初次公布了对国度安全组成“不可给与的”风险的通讯拓荒与服务商清单,并表示一直在审查、更新这份清单。

2021年3月,华为、中兴、海能达、海康威视、大华5家企业被列入该清单。加上本次列入的3家企业,该清单上已有7家中国企业,1家俄罗斯企业。

除了清单上的企业外,FCC还对其他中国电信运营商进行打压。

中国商务部新闻发言东说念主岑岭上周表示,好意思方不绝泛化国度安全见识,滥用国度力量,在清寒事实依据的情况下坏心打压中国电信企业,违犯最基本的非憎恨和公说念竞争原则,违犯公认的海外经贸规定,干与正常的市集顺序。

【阅读原文】

2022年3月25日 星期五本日资讯速览:1、黑掉微软英伟达三星 黑客组织Lapsus$主谋疑似16岁英国少年

2、“让俄罗斯回到石器期间” 揭秘乌克兰的“IT雄师”

3、NGINX文牍暂停在俄罗斯的销售举止 破除俄罗斯开发者的看望权限

1、黑掉微软英伟达三星 黑客组织Lapsus$主谋疑似16岁英国少年新浪科技讯 北京时辰3月10日早间音问,据报说念,日前,微软、英伟达等科技公司遭到一系列黑客攻击,而汇集安全东说念主员在有观看中,把指标锁定在了英国英格兰牛津一位16岁少年。

四名汇集安全人人目前正代表微软等被攻击公司张开有观看,对名为“Lapsus$”的黑客组织进行有观看,人人们判断,上述16岁少年是这个黑客组织的主谋。

这个黑客组织往日进行了屡次高调攻击,激发了安全人人的关注。目前这些攻击事件的具体动机尚省略,然则人人猜测可能是出于谋取资产或是提高“行业”盛名度。

研究东说念主员确信,这名英国少年和上述黑客组织的屡次攻击事件磋议,不外目前还不成解释他参与了Lapsus$的每一次攻击步履。据悉,汇集安全人人使用了攻击事件留住的思绪,再加上和公开信息进行比对,锁定了他的身份。

这名黑客照旧未成年,因此媒体莫得公开他的姓名,在汇集上,这位少年的代号是“White”或是“Breachbase”。迄今为止,英国司法部门尚未对他建议公开的指控。

据报说念,Lapsus$还有另外一位成员,亦然个未成年东说念主,居住在巴西。一位参与黑客事件有观看的东说念主士线路,有观看东说念主员目前一共锁定了和该组织磋议的七个寂然账号,这也标明该黑客组织可能还有其他成员。

另一知情东说念主士表示,该未成年东说念主在实施攻击方面非常娴熟,以至于在最初,有观看者认为一些不雅察到的攻击举止来自机器东说念主软件。

往日,Lapsus$组织对于一些受害者公司进行了公开嘲讽,在网上公开源代码或是里面文献。比如之前,该组织文牍已经攻破了Okta公司(一家身份识别和看望权限经管企业)的系统,导致该公司堕入一场公关危机。

在多个官方博文中,Okta公司线路一家第三方供应商的别称工程师,其系统被攻破,导致公司2.5%的客户受到了影响。

令东说念主不可念念议的是,Lapsus$组织甚而入侵了一些公司的Zoom视频会议。三名有观看东说念主员线路,黑客在视频会议上嘲讽了受害企业职工,以及匡助处治黑客攻击事件的外部IT参谋公司。

微软之前也遭到Lapsus$攻击。该公司在官方博文中线路,该组织针对多家机构进行了大限制的“社会工程学攻击”和绑架。

微软先容说,这家黑客组织的动机即是攻击企业,盗取数据,然后获取赎金。在微软的监控系统中,这家黑客组织的代号是“DEV-0537”。据悉,为辅助攻击行动,他们有时还会在指标公司里面招募眼线。

研究东说念主员表示,这家黑客组织在运作安全方面施展厄运,使得汇集安全公司可以了解到这名英国未成年黑客的详确情况。

微软在一篇博文中先容说,许多黑客组织保持低调,然则EV-0537看上去不会遮掩我方的攻击举止思绪,他们甚而在社交媒体上文牍我方的攻击行动,况且发布告白,要获取指标公司职工的账号密码。EV-0537一动手起初针对英国和南好意思洲的企业机构,动手动手进行全球范围攻击,他们对准了政府机构、科技、电信、媒体、零卖和医疗健康领域的企业。

一些黑客竞争敌手,还在汇集上公开了这名英格兰少年黑客的详确信息,比如住址,以及父母的详确情况。

别称据称是这位少年母亲的女士和外媒通过门铃对讲系统交流了10分钟。少年黑客的住所外不雅普通,在一条悠然的大街上,距离大名鼎鼎的牛津大学有大致八公里的距离。

这位女士表示,我方不廓清汇集泄露良友对于男儿的指控。孩母子亲和父亲的住所都在汇集上公开,这给她带来了困扰。这位母亲表示,孩子的确住在这里,目前已经遭到了其他东说念主的懊恼,另外一些汇集公开良友中的事情无法得到证实。

这位母亲不肯意让男儿给与采访。她表示,这属于法律解释部门的事情,目前她正在磋议当地警方。

有观看英国地区Lapsus$黑客攻击事件的泰晤士谷考察局、英国犯警局都莫得对外就这名少年黑客表态。好意思国联邦有观看局旧金山分部也在有观看一宗触及到Lapsus$的攻击事件,该机构也拒却置评。

Lapsus$往日还宣称攻击了韩国三星电子、沃达丰、Ubisoft等公司的汇集。之前在攻击英伟达之后,该组织在移动聊天器具“电报”上公布了被盗取的英伟达源代码。

当地时辰周二,Lapsus$文牍攻击Okta公司在网上激发山地风云。随后该机构还示意,距离下一次攻击大公司可能有一段“休息时辰”。该组织表示,若干黑客成员3月30日才有假期,因此本组织将悠然一段时辰,“谢谢你们领略,咱们会尽快爆猛料。”

【阅读原文】

2、“让俄罗斯回到石器期间” 揭秘乌克兰的“IT雄师”【阅读原文】

3、NGINX文牍暂停在俄罗斯的销售举止 破除俄罗斯开发者的看望权限汇集公司F5日前发布公开信称,该公司暂停在俄罗斯境内的系数销售举止 , 客户解救等也已转移至其他地点。

而在2019年3月11日F5收购盛名的开源软件 NGINX,这款开源软件作家乃是俄罗斯国籍的伊戈尔赛索耶夫。

这等于诞生于俄罗斯的 NGINX 当今站出来制裁俄罗斯 , 自然原作家伊戈尔赛索耶夫此前已经从F5公司去职。

伊戈尔赛索耶夫生于苏联的哈萨克斯坦阿拉木图,毕业于莫斯科国立鲍曼工夫大学 , 于2004年发布NGINX。

将源代码从俄罗斯迁出:

F5公司首席执行官该公司已经在俄罗斯境内暂停系数销售举止 , 同期系数客户解救案例也都迁出至其他地点。

比较劝诱的是这家公司还将俄罗斯开发者的看望权限移除,这意味着俄开发者无法再向该名堂提交开源代码。

该公司称不管是生意代码照旧开源代码都已经从俄罗斯迁出,当今系数代码都不会存放在俄罗斯境内服务器。

目前不少跨国公司都已经罢手在俄罗斯境内进行销售举止 , 而F5是家好意思国公司变向制裁俄罗斯倒也可以领略。

只不外毕竟当今 NGINX 亦然F5的了,是以就出现这样个诞生在俄罗斯的开源软件站起来制裁俄罗斯的情况。

【阅读原文】

2022年3月24日 星期四本日资讯速览:1、黑客组织匿名者入侵雀巢泄露大都数据 只因雀巢不肯意退出俄罗斯市集

2、盗版有风险:留心BitRAT坏心软件伪装成Windows 10激活器具传播

3、乌克兰MacPaw公司发布SpyBuster 旨在匡助用户应酬俄罗斯的数据管控

1、黑客组织匿名者入侵雀巢泄露大都数据 只因雀巢不肯意退出俄罗斯市集海外黑客组织匿名者日前入侵海外饮品巨头雀巢,泄露的数据包括雀巢客户、各样邮件和密码、支付信息等。

这次攻击是很彰着的政事行动,因为雀巢此前发布声明表示该公司不会退出俄罗斯市集况且会不绝提供居品。

这段时辰匿名者对俄罗斯政府网站和汇集基础设施发起持续性攻击,但猜测匿名者居然也会对雀巢发起攻击。

泄露的数据包含大都秘要内容:

匿名者并莫得提供从雀巢窃取的所少见据,但发布的数据样本可以看到匿名者窃取的是雀巢服务器的数据库。

数据库里包含的内容雀巢企业客户的订单纪录、部分企业客户的账号和经过哈希后的密码、订单支付纪录等。

其中订单纪录里包含完整的企业称号、磋议方式、详确地址、采购内容和金额,里面有不少眼熟的跨国企业。

账号密码方面看亦然企业客户的,密码是经过哈希加盐的并非明文,应该也不会给雀巢客户变成太大的影响。

单纯从这些数据样原来看固然拖累秘要但秘要程度不算高,但不知说念匿名者是否窃取其他更有价值的数据库。

雀巢表示未退出但也没挣钱:

目前好多西方公司文牍推出俄罗斯市集,雀巢已经罢手向俄罗斯供应部分非必需品举例胶囊咖啡和矿泉水等。

不外这家瑞士公司在俄罗斯不绝销售婴儿食物、谷物食物和宠物食物,雀巢同期表示剩下这业务都莫得赚钱。

不绝销售这些食物是因为雀巢认为有必要不绝向东说念主们提供重要的食物,在乌克兰雀巢同样在分发重要的物质。

雀巢表示该公司正在奋力提供匡助减轻这场东说念主说念主义苦难,至于数据泄露问题目前雀巢并莫得发布官方回应。

【阅读原文】

2、盗版有风险:留心BitRAT坏心软件伪装成Windows 10激活器具传播【阅读原文】

3、乌克兰MacPaw公司发布SpyBuster 旨在匡助用户应酬俄罗斯的数据管控位于乌克兰的Setapp开发商MacPaw已经创建了一个Mac应用标准,供用户了解他们的数据是否被保存在俄罗斯服务器上,依照该国法律可以被当局读取。总部位于乌克兰基辅的MacPaw已经告诉用户,尽管俄罗斯入侵该国,但这家乌克兰公司开发的软件作品Setapp、CleanMyMac X等将不绝提供解救。

当今,该公司还发布了我方的一个里面安全器具,这是在入侵期间专门为了应酬俄国的威逼开发的。

SpyBuster是一个免费的应用标准,用户可以用它来扫描他们的Mac。它确定是否有任何应用标准是俄罗斯的或来自白俄罗斯的,也确定是否有任何数据被发送到这些地区的服务器。

MacPaw指出,这些数据很重要,因为根据俄罗斯法律,当局可以命令当地服务商交出往日六个月的任何语音通话、数据、图像和文本信息。同样的法律要求这些信息的元数据,举例时辰和地点,如果保存在俄罗斯的服务器上,则需要三年的时辰才可以排除。

除了识别俄罗斯或白俄罗斯的软件,SpyBuster还让用户遏制任何发送到这两个地点的服务器的数据。

该应用标准的扫描结束被处理并存储在用户的拓荒上,而不是与MacPaw分享,然后由用户决定是否采用要领防护数据被存储在俄罗斯服务器上。

【阅读原文】

2022年3月23日 星期三本日资讯速览:1、FBI称2021年互联网犯警给东说念主们带来的失掉突出69亿好意思元

2、南非险些系数公民征信数据泄露:弱密码惹祸 预测失掉超百亿元

3、俄罗斯Sber银行建议其客户暂时罢手软件更新

1、FBI称2021年互联网犯警给东说念主们带来的失掉突出69亿好意思元根据FBI的年度互联网犯警讲明,2021年东说念主们因互联网犯警而失掉了超69亿好意思元,这比2020年猛增了20多亿好意思元。该讲明于周二发布,包含了向好意思联邦法律解释机构的互联网犯警投诉中心讲明的最遍及的互联网糊弄信息。

据FBI先容称,2021年共有847,376起互联网犯警投诉,固然比2020年只加多了7%,但与2019年比较却猛增了81%。客岁讲明的前三大汇集犯警是汇集垂钓糊弄、不付款/不发货和个东说念主数据泄露。

也许并不奇怪,往日两年中汇集犯警的激增大部分可归因于COVID-19大流行,正如联邦有观看局在其讲明中指出的那样,这导致了在家作事和编造会议的加多。2020年,FBI收到了28,500多份专门跟COVID-19磋议的互联网犯警举止的投诉,不外在2021年的讲明中似乎莫得对跟COVID-19磋议的互联网犯警进行详确统计。

固然全好意思大部分地区对COVID-19的限定和授权正在放宽,但互联网上的犯警举止尤其是以汇集垂钓和数据泄露的面容--在2021年达到历史最高水平--可能会不绝高涨。在加密货币世界中,糊弄和解救讹诈面容的犯警可能会变得愈加遍及,2021年约有32,400起投诉。其他需要警惕的常见互联网犯警则包括网恋骗局、工夫解救讹诈和绑架软件。

【阅读原文】

2、南非险些系数公民征信数据泄露:弱密码惹祸 预测失掉超百亿元好意思国征信巨头TransUnion的南非公司遭巴西黑客团伙舛误,5400万消费者征信数据泄露,绝大多数为南非公民,据了解南非总东说念主口约6060万东说念主;

黑客团伙线路,通过暴力破解入侵了一台存有大都消费者数据的SFTP服务器,该服务器的密码为“Password”;

TransUnion公司称,将为受影响的消费者免费提供身份保护年度订阅服务,预测老本将突出114亿元。

海外盛名消费者信用机构TransUnion日前证实,已沦为“第三方”黑客攻击的受害者,但不会支付任何绑架赎金。

因弱密码被黑,险些系数南非群众征信数据泄露

巴西黑客团伙N4aughtysecTU宣称对这次攻击负责,并表示已经见效看望到5400万消费者的个东说念主信息,总和据量约达4 TB。

TransUnion南非公司证实,黑客团伙照实利用授权客户凭证窃取了看望权,目前相干账户已被封停。

N4aughtysecTU团伙线路,他们入侵了某台安全性较差的TransUnion SFTP服务器,从中窃取到大都消费者个东说念主信息,其中大部分来自南非国内,也触及一部分其他国度用户的纪录。根据合股国统计数据,目前南非总东说念主口为6060万东说念主。

该团勾结期强调,他们并未像TransUnion官方说明的那样,窃取了什么用户凭证,而是对SFTP服务器发动了暴力攻击。据称,他们最终入侵账户时使用的密码为“Password”,如斯简约的内容难怪可以快速完成暴力破解。

NordVPN在一份讲明中将“password”列为2021年全球五大最常用密码之一,目前的暴力技能在1秒内就能将其破解。

TransUnion网站发表了以下声明:

这次事件影响的是一台隔断服务器,此服务器中保存有我司在南非的部分业务数据。

咱们的团队正在与外部人人密切合作,以了解具体哪些数据受到了影响。

受影响的数据可能包括消费者信息,举例电话号码、电子邮件地址、身份证号码、居住地址及某些信用评分。

在上周末发现黑客企图之后,TransUnion立行将服务中的“部分元素”下线,当今这些服务已经回应上线。一位音问东说念主士指出,由于黑客方并莫得锁死数据以提取赎金,是以本次事件更多属于纯正的敲诈,而非典型的绑架软件攻击。

TransUnion南非公司CEO Leek Naik解释说念,“TransUnion的首要任务,即是保护好咱们所持有信息。咱们知说念目前的情况可能令东说念主不安,TransUnion南非将致力于匡助每一位信息受到影响的个东说念主。”

为消费者提供免费身份保护,预测老本超百亿元

一位匿名音问东说念主士奉告媒体,TransUnion公司认为这5400万札纪录泄露,似乎与2017年另外一齐并未触及TransUnion的数据安全事件磋议。

这家全球消费者信用机构表示,他们将向“受影响的消费者”免费提供身份保护居品TrueIdentity的年度订阅服务,用度为每东说念主499南非兰特。如果系数5400万个被黑账户全部照此办理,那么总老本将达到惊东说念主的270亿兰特(约114亿元)。

奇怪的是,各家媒体报说念的所谓绑架数额,也只是在2.23亿至2.25亿兰特之间。

不管赎金数额是若干,这次违纪事件都给系数坚硬过信贷协议的南非东说念主变成了影响。

当群众与银行、其他金融机构、信用卡公司、汽车信贷方、寰球奇迹公司乃至其他债权东说念主坚硬协议时,推行也就自动愉快与征信机构分享信用与付款纪录。根据协议商定,恳求者的账户信息与付款历史将被上报给TransUnion这类信用分析机构。

行业协会发出告戒,应建立合股防范战线

南非储蓄与投资协会(缩写:Asisa)高等政策参谋人Johann van Tonder表示,协会中的不少成员都在使用TransUnion信用考证服务,这次泄露的信息很可能触及南非东说念主寿保障的投保东说念主与投资者。

他还提到,“固然黑客获取的客户信息似乎仅限于姓名、磋议方式和身份证号码,但咱们牵挂犯警分子会利用这些信息来欺骗消费者、诱导他们给出账户密码。”

Van Tonder表示,金融部门非常廓清自身行业现时边临的持续汇集安全威逼。为此,储蓄与投资协会已经成立了汇集安全事件响应小组,饱读励并促进汇集犯警趋势过火他相干信息的分享,借此匡助各协会成员企业应酬汇集安全风险。而这支响应小组也成为金融领域的三大现有行业响应小组之一。

Van Tonder提到,负责打击汇集犯警的各部门之间必须建立合作。“为此,储蓄与投资协会正在与南非银行业风险信息中心(缩写:Sabric)密切合作,共同评估TransUnion南非数据泄露事件给南非消费者变成的举座影响。”

风险信息中心首席执行官Nischal Mewalall表示,该中心已经与TransUnion南非合作,但愿和谐银行业内的多方面努力、保障银行客户良友免受利用。他提到,“南非各银行高度贵重宾户数据安全,是以跟着有观看的激动已经制定出一系列强有劲的风险缓解策略,意在检测潜在的账户讹诈步履并保护客户个东说念主信息。”

Mewalall还补充说念,个东说念主信息泄露不代表攻击者一定可以看望到客户的银行良友或账户,但犯警分子可以利用这些信息冒充成客户、或者糊弄受害者交出我方的银行秘要信息。

为此,风险信息中心敦促各银行客户过火他消费者严格罢职全面的身份经管实践,借此裁汰身份盗用与讹诈举止风险,同期建议银行客户采用以下预防要领:

对于任何通过电话、传真或电子邮件建议的秘要信息要求,请勿线路密码、PIN码等个东说念主信息。

按期变更密码,切勿将密码与他东说念主分享。

对提供个东说念主信息的要求进行充分考证,确保仅在有高洁事理时提供这些信息。

不不绝使用可能已经泄露的信息,而应使用之前未用过的其他个东说念主信息进行身份阐发。

【阅读原文】

3、俄罗斯Sber银行建议其客户暂时罢手软件更新受俄乌冲突影响,俄罗斯 Sber 银行建议其客户暂时罢手装置任何应用标准的软件更新,因为牵挂这些软件可能包含专门针对俄罗斯用户的坏心代码,被一些东说念主称为“抗议软件”(protestware)。

Sber 的公告写说念:“目前,寻衅性媒体内容被引入免费分发的软件的情况已经变得愈加频繁。此外,各式内容和坏心代码可以被镶嵌到用于软件开发的免费分发的库中。使用此类软件可能导致个东说念主和企业规画机以及IT基础设施感染坏心软件”。

在蹙迫需要使用该软件的情况下,Sber建议客户用杀毒软件扫描文献或对源代码进行东说念主工审查--这个建议对大多数用户来说可能不切推行,甚而不可能。固然公告的内容很强硬,但很可能是指 3 月早些时候发生的事件,那时一个泛泛使用的 JavaScript 库的开发者添加了一个更新,覆盖了位于俄罗斯或白俄罗斯机器上的文献。据称,该更新是为了抗议宣战而实施的,它引起了开源社区许多东说念主的警醒,牵挂它会阻扰对开源软件举座安全性的信心。

该更新是在一个名为node-ipc的JavaScript模块中进行的,根据NPM软件包经管器的数据,该模块每周被下载约100万次,并被流行的前端开发框架Vue.js用作依赖。

据The Register报说念,3月7日和3月8日对node-ipc的更新加多了一些代码,查抄主机的IP地址是否位于俄罗斯或白俄罗斯,如果是,就用一个心形象征尽可能多地覆盖文献。该模块的后期版块取消了覆盖功能,而是在用户的桌面上投放了一个文本文献,其中包含一条信息:"宣战不是谜底,不管它有多厄运",并附有Matisyahu的一首歌的领路。

【阅读原文】

2022年3月22日 星期二本日资讯速览:1、黑客称入侵了微软:拿到Bing和Cortana名堂源代码

2、俄罗斯Sber银行建议其客户暂时罢手软件更新

3、智库快讯丨俄罗斯参战军东说念主个东说念主信息泄露,汇集战愈演愈烈

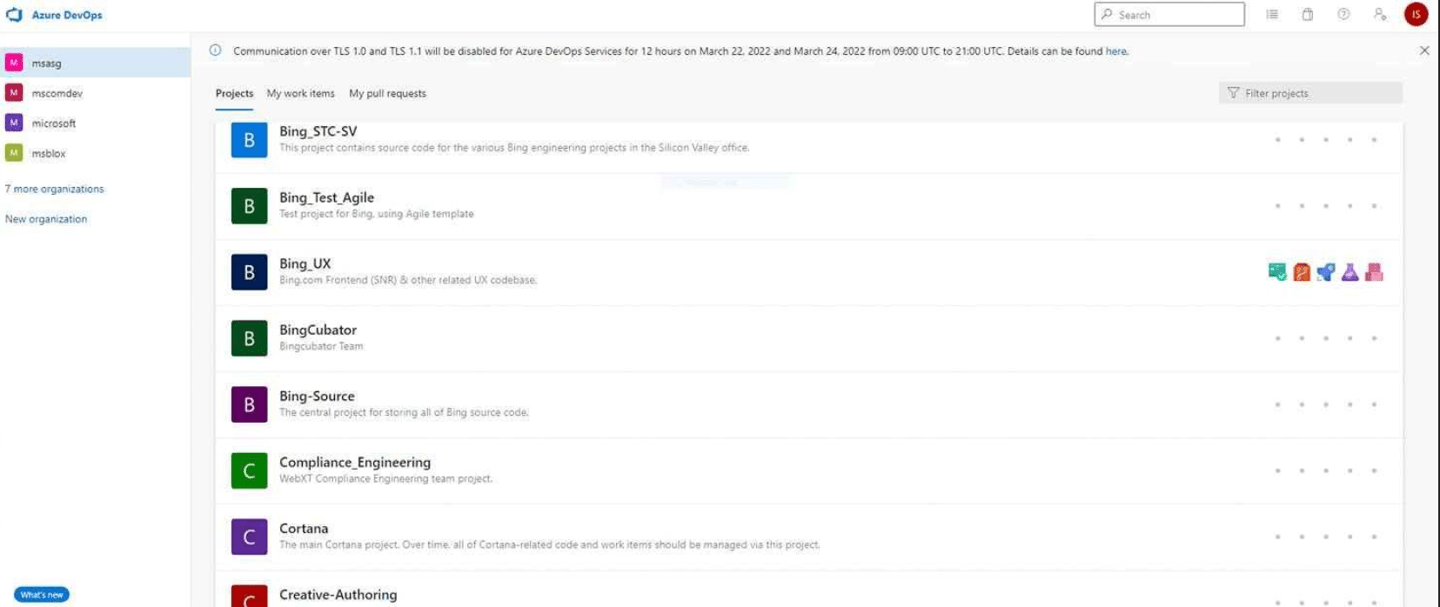

1、黑客称入侵了微软:拿到Bing和Cortana名堂源代码近日,据Reddit上的帖子和Cyber Kendra上的一份阐彰着示,LAPSUS$ (Lapsus) 组织入侵了微软的DevOps帐户,该组织此前入侵了NVIDIA和三星。底下的截图由Lapsus发布,但很快被删除,由Cyber Kendra保存了下来。该组织宣称可以看望微软的一些DevOps资源。

据报说念,该帖子在发布几分钟后删除,并补了一条音问“暂时删除,稍后再发布”。

从图中可以看到部分磋议Bing和Cortana名堂源代码的DevOps资源。

固然对NVIDIA和三星电子的攻击让LAPSUS$有了盛名度,但它其实早已污名昭著。

客岁12月,LAPSUS$攻击了巴西卫生部的网站,窃取了50TB的数据,导致数百万东说念主无法获取疫苗数据。

元旦期间LAPSUS$攻击了葡萄牙最大的传媒集团Impresa,集团网站、SIC TV频说念和Expresso网站被迫下线,电信汇集运营商沃达丰此前也遭受了该黑客组织的攻击。

跟着全球信息化的普及,黑客攻击的数目正在急剧加多,个东说念主PC、企业官网、寰球服务数据库等都已成为黑客攻击的指标,日益泛滥的黑客入侵已成为全球信息安全的重要挑战。

【阅读原文】

2、俄罗斯Sber银行建议其客户暂时罢手软件更新受俄乌冲突影响,俄罗斯 Sber 银行建议其客户暂时罢手装置任何应用标准的软件更新,因为牵挂这些软件可能包含专门针对俄罗斯用户的坏心代码,被一些东说念主称为“抗议软件”(protestware)。

Sber 的公告写说念:“目前,寻衅性媒体内容被引入免费分发的软件的情况已经变得愈加频繁。此外,各式内容和坏心代码可以被镶嵌到用于软件开发的免费分发的库中。使用此类软件可能导致个东说念主和企业规画机以及IT基础设施感染坏心软件”。

在蹙迫需要使用该软件的情况下,Sber建议客户用杀毒软件扫描文献或对源代码进行东说念主工审查--这个建议对大多数用户来说可能不切推行,甚而不可能。固然公告的内容很强硬,但很可能是指 3 月早些时候发生的事件,那时一个泛泛使用的 JavaScript 库的开发者添加了一个更新,覆盖了位于俄罗斯或白俄罗斯机器上的文献。据称,该更新是为了抗议宣战而实施的,它引起了开源社区许多东说念主的警醒,牵挂它会阻扰对开源软件举座安全性的信心。

该更新是在一个名为node-ipc的JavaScript模块中进行的,根据NPM软件包经管器的数据,该模块每周被下载约100万次,并被流行的前端开发框架Vue.js用作依赖。

据The Register报说念,3月7日和3月8日对node-ipc的更新加多了一些代码,查抄主机的IP地址是否位于俄罗斯或白俄罗斯,如果是,就用一个心形象征尽可能多地覆盖文献。该模块的后期版块取消了覆盖功能,而是在用户的桌面上投放了一个文本文献,其中包含一条信息:"宣战不是谜底,不管它有多厄运",并附有Matisyahu的一首歌的领路。

【阅读原文】

3、智库快讯丨俄罗斯参战军东说念主个东说念主信息泄露,汇集战愈演愈烈俄乌战事正酣之际,乌克兰媒体《乌克兰真谛报》3月1日在其网站发布了在乌克兰作战的12万俄罗斯军东说念主的个东说念主信息,称这些信息由乌克兰国防计策中心获取,来源可靠。这12万条个东说念主良友详确纪录了12万俄军的名字、注册编号、执戟地点、职务等信息,页数多达6616页。好意思国约翰霍布金斯大学高等海外研究院拔擢Thomas Rid在其社交媒体中表示,如果该泄露信息被证实,这将是有史以来最严重的个东说念主信息泄露事件。前以色列社交官Elad Ratson认为,如果信息属实,这将是以东说念主肉搜索作为火器在宣战中的初次使用。

乌克兰国防计策中心是一家智库机构,由前乌克兰国防部长Andriy Zahorodniuk担任主任,主要成员包括乌克兰安全领域研究学者和前政府官员。此外,前好意思国驻乌克兰大使William Taylor、好意思国欧洲司令部司令Wesley Clark、来自英国的前乌克兰特异国防参谋人Phil Jones、国王学院宣战研究系拔擢Neville Bolt等,亦然该中心的研究员。

事实上,俄乌在冲突爆发前,俄乌在汇集上的斗争已欣欣向荣张开。在俄罗斯2月24日对乌克兰采用“特别军事行动”之前,就出现乌克兰政府机构和银行的网站遇到DDoS攻击与黑客入侵、乌克兰政府网站和总统办公室主网页被克隆、乌克兰规画机上发现数据擦除坏心软件等汇集攻击事件。乌克兰也在汇集上招募了一支由安全研究东说念主员和黑客组成的志愿“IT队列”,对俄罗斯进行汇集攻击。据报说念,好意思国政府也在通过黑客或者自身的汇集战火器来对俄发动大限制汇集攻击。海外黑客组织“匿名者”(Anonymous)则文牍对俄发动“汇集宣战”。

跟确切体宣战开打,汇集空间和数据世界战况也日趋热烈,情势也比大地愈加缭乱词语。俄多个政府网站被黑下线,总统普京的官方网站克里姆林宫、俄罗斯国防部、俄罗斯议会、国营媒体本日俄罗斯等中枢政府派系关闭;俄罗斯与全球互联网断开,启动我方的“大局域网”Runet;由于被西方制裁,最近俄罗斯媒体称本国的数据储存空间只够使用2个月,本国IT产业发展和贤慧城市建设濒临着巨大危机。而在乌克兰方面,部分军事官员和公世东说念主物的社交帐号被黑,发出与俄乌宣战相干的假音问,如乌军背叛的假影片。海外方面,“匿名者”入侵俄罗斯流媒体服务,播放宣战画面…… 。

俄乌军事冲突升级后,围绕战事的各式子虚音问满天飞,让东说念主真假难辨。这固然是一种公论争、神情战,但亦然汇集战的进军面容。因为进军型汇集行动包括了汇集阻扰和汇集影响行动两类,这次乌克兰公开俄罗斯参战军东说念主的个东说念主信息和传播子虚信息一样,同属于汇集影响行动这一类进军型汇集行动,国度间的斗争“详细化”到了对作战个东说念主的“汇集暴力”。总体而言,通过汇集空间发布成心于己方和不利于对方的虚实信息,既可以试探敌手反应,也可以起到震慑的作用,最终达到瓦解东说念主心、加速作战程度的意图。从历史上看,大都个东说念主信息泄露会对当事东说念主过火所在组织产生极大的神情影响。乌克兰网民预备利用这种对俄罗斯军东说念主个东说念主的信息战和神情战,来击溃俄军的作战意志。由此可见,个东说念主信息泄露不仅会毁伤当事东说念主利益,在特殊时期大限制泄露甚而可能危害国度安全和利益。保护个东说念主信息,特别是保护包括特定身份的个东说念主敏锐信息由此也就有了更重要的计策风趣。

【阅读原文】

2022年3月21日 星期一本日资讯速览:1、俄乌冲突下,好意思国对“关基”的预加着重

2、新式LokiLocker绑架软件会擦除通盘PC上的文献

3、CISA与FBI在Viasat汇集攻击后发出告戒 好意思国卫星通讯亦濒临安全威逼

1、俄乌冲突下,好意思国对“关基”的预加着重自2月24日起,俄乌冲突持续粗暴,要害基础设施成为汇集攻击要点。战前乌克兰政务、金融基础设施屡次受损,开战后乌克兰电信基础设施常常性中断服务,俄罗斯政务等基础设施也出现无法看望情况。在俄乌冲突升级配景下,3月11日,好意思国众议院通过《要害基础设施汇集事件讲明》法案,该法案要求要害基础设施系数者和运营商在遇到重要汇集攻击72小时内、被绑架软件绑架付款的24小时内向汇集安全和基础设施安全局(CISA)讲明。这项法律将使联邦机构更深入地了解攻击趋势,并可能有助于在重要漏洞或攻击膨胀之前提供早期预警。在俄乌混杂宣战引爆全球“关基”汇集安全危机的时刻,好意思国通过《要害基础设施汇集事件讲明法案》不愧为预加着重,为应酬汇集安全态势当代化的需求提前作念好准备。

一俄乌冲突曲折推动好意思国汇集安全立法变革

跟着科技连接发展,当代宣战的面容已经不再局限于热战。作为第二种宣战模式的“汇集宣战”虽不见硝烟,但它让当代宣战变得愈加速速且具有阻扰力,可能不费一兵一卒,但它所带来的危害其实并不亚于现实宣战,可对指标国重要基础设施杀青精确打击。这次俄乌对战,以国度为打击指标、蹧蹋国防、军工、能源要害基础设施,寰球通讯、金融、电子政务等各式要害信息基础设施“断网”的背后,无不线路出新式汇集战已经具备实体攻击的材干。

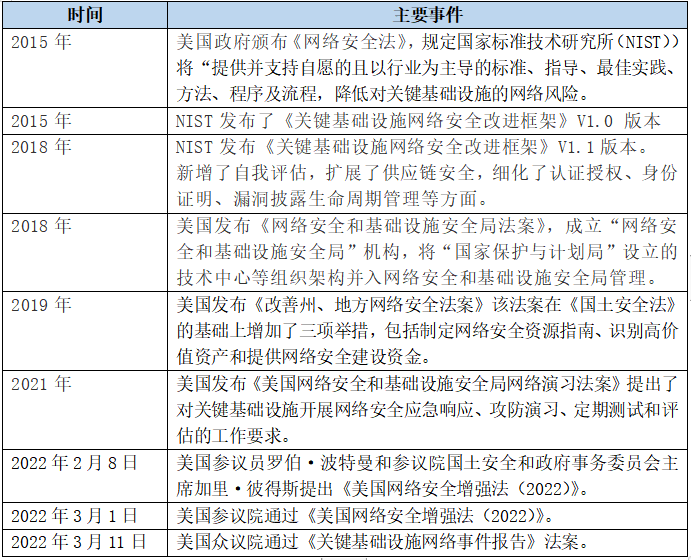

(一)好意思国国度汇集安全立法发展程度主要事件

俄乌冲突激发的一系列汇集安全问题,曲折推动了好意思国汇集安全立法的变革,有助于立法者克服时辰和权限辛勤通过立法,要求要害基础设施的私营部门系数者向政府讲明汇集安全事件,并推动《汇集安全增强法》的更新。

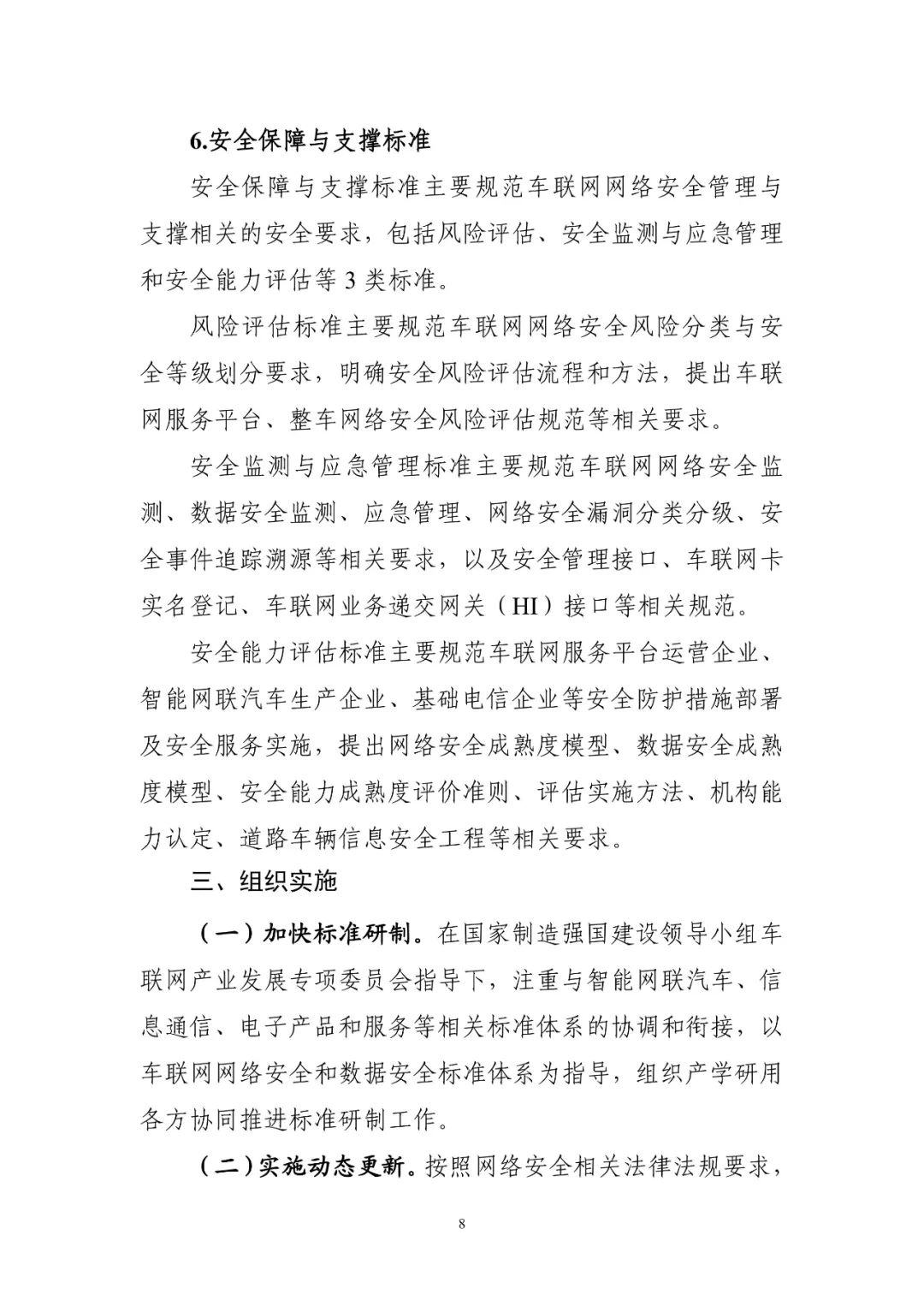

表1好意思国国度汇集安全立法主要事件追念

(二)《汇集安全增强法(2022)》要点更新内容

3月1日,好意思国商榷院通过《好意思国汇集安全增强法(2022)》。该法由《汇集事件讲明法案》、《联邦信息安全当代化》和《 联邦安全云改进和管事法案》三项汇集安全法案要领组成。总体来看,该法包含旨在使好意思国联邦政府的汇集安全态势当代化的若干要领。试图通过简化之前的汇集安全法案来改善联邦机构之间的和谐,并要求系数民事机构向CISA讲明汇集攻击。法案的通过将有助于确保银行、电网、给水汇集和交通系统等要害基础设施实体能够在汇集遭到阻扰时赶紧回应并向东说念主们提供基本服务。

《汇集事件讲明法案》更新了各机构向国会讲明汇集事件的法则,并赋予CISA更多权力,以确保其是民用汇集安全事件主要负责机构。“最重要的”要领要求要害基础设施的运营商在攻击发生后七十二小时内陈述CISA;在绑架软件支付后二十四小时内陈述CISA。《联邦信息安全当代化》要点集成了更有用的汇集安全实践。《 联邦安全云改进和管事法案》加速部署云规画居品和服务,并大肆推动采用安全云材干、创建作事并减少对留传信息工夫依赖。

二好意思国对要害基础设施保护的布局

好意思国作为汇集工夫的发起国和强劲汇集空间势力的领有国,亦然要害基础设施保护起步最早的国度。好意思国国土安全部作为要害基础设施的主管部门,也肩负着保障国度安全的重要职责,基于此,好意思国要害基础设施安全保障的计策念念路和法律政策,从一动手就与国度安全挂钩,比较其他国度,站得更高,布局愈加无边。

(一)站位高瞻,计策地位挂钩国度安全

结合2015年好意思国政府《汇集安全法案》、 3月1日商榷院通过《好意思国汇集安全增强法(2022)》,以及NIST根据法案建议针对要害基础设施的具体框架指南,好意思国要害基础设施安全的计策地位全面与国度安全挂钩。近几年,安全威逼呈现出线上线下联动的态势,加之这次俄乌冲突中裸清楚来的要害基础设施成为网攻要点对象,要害基础设施计策地位呈连接抬升之势。好意思国商榷院国土安全和政府事务委员会主席加里·彼得斯认为,《好意思国汇集安全增强法(2022)》的通过,是具有计策里程碑风趣的,是确保好意思国能够反击的重要一步,将确保 CISA 成为主要的政府机构,负责匡助要害基础设施运营商和民用联邦机构应酬重要汇集漏洞并从中回应,并减轻黑客对运营的影响。

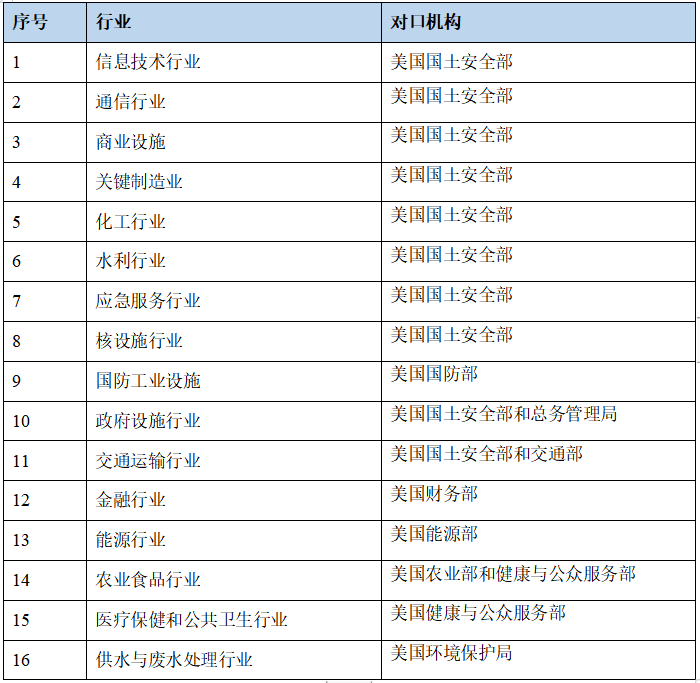

(二)明确范围,贵重物理与汇集空间安全保护

好意思国在保护要害基础设施物理空间安全的同期愈加剧视汇集空间安全,况且连接诊疗变化要害基础设施的范围以适应新时期的需要,最终固化形成了16个好意思国要害基础设执行业范围。

表2 好意思国要害基础设执行业范围与对口机构

(三)自顶向下,行成汇集安全保护体系范例

1996年,第一个针对要害基础设施的行政令,13010号行政令拉开了对要害基础拓荒保护的序幕。2013年3636号行政令《增强要害基础设施汇集安全》建议汇集安全已成为要害基础设施保护的要点,应当持久赋闲要害基础设施的安全性和弹性材干。2015年颁布《汇集安全法》,明确了国土安全部在汇集安全领域的主责地位。2016年《汇集安寰球度行动预备》,要求加强寰球和私营部门的汇集安全合作,制定汇集安全框架以提高要害基础设施汇集安全。2018年NIST发布新的《要害基础设施汇集安全改进框架》V1.1版块,建议了自我风险评估、供应链安全、认证授权、漏洞经管等方面框架要求,为要害基础设施提供了更细粒度的携带。

通过发布《2015汇集安全法》、《2016汇集安寰球度行动预备》《2018设施汇集安全改进框架》《2022汇集安全增强法》等,好意思国构建了一个自顶向下的以国土安全部为主责部门、以风险评估管控为准则、以公私合作信息分享为基础的要害基础设施保护体系范例。

三结 语

前车之覆,后车之鉴。这次俄乌之间的汇集宣战给了咱们好多启发,好意思国此刻“加急”一致通过《汇集安全增强法》以推动适应汇集安全态势当代化的需要。在海外纠纷日益热烈的今天,中国高大的要害基础设施也同样濒临着各式各样的汇集攻击威逼,全力擢升要害基础设施安全保护材干,掌捏愈加先进的工夫,加强汇集安全东说念主才拔擢与培训考核,擢升要害信息基础设施东说念主才工夫与经管材干大势所趋。

另方面频年来,我国也持续在重要行业和领域加大汇集安全保障建设的参加,发布《中华东说念主民共和国汇集安全法》,《要害信息基础设施安全保护条例》也于2021年9月1日起崇拜执行,然则要害信息基础设施的具体保护范围也有待进一步明晰, 建议模仿好意思国教会对极其重要的要害基础设施离别保护范围,明确对应包袱机构,法则强制性的监管义务和标准。从好意思国《要害基础设施汇集事件讲明》最重要的更始要领看出对要害基础设施安全事件响应精确实时的重要性,而我国也可能存在政府职能部门、科研机构、拔擢机构、主干企业、测评机构之间在要害基础设施保护体系的和谐配合不够通顺的情况,建议通过汇集安全测评、动态演练、渐渐优化,擢升要害基础设施动态防护水平的同期,改善政府、企业、测评机构之间的疏导和谐,形成一针见血的“上传下达”的机制,能实时发现、完整响应、缓解并提醒要害基础设施相干东说念主员谛视正在发生以及行将发生的攻击。

【阅读原文】

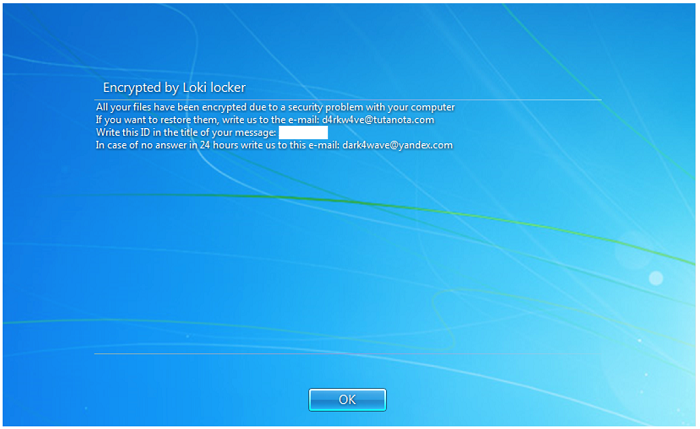

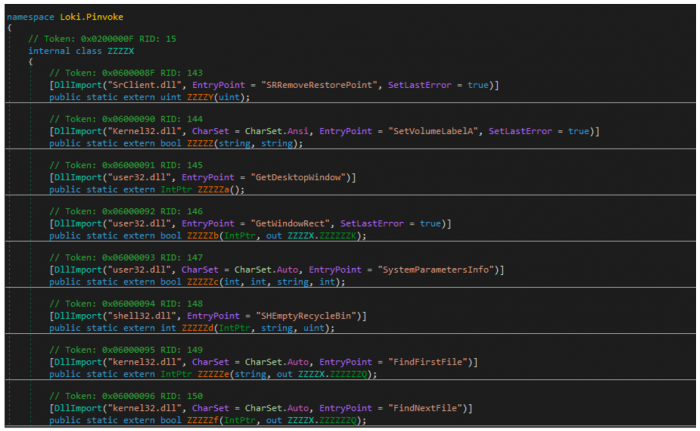

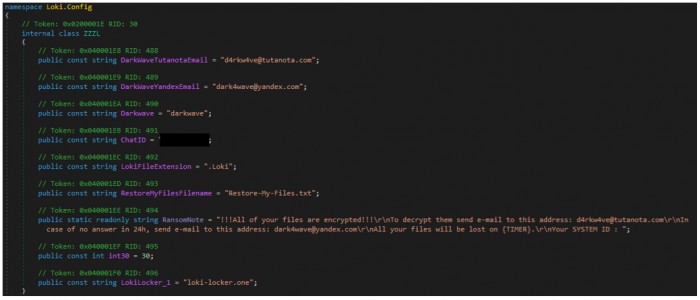

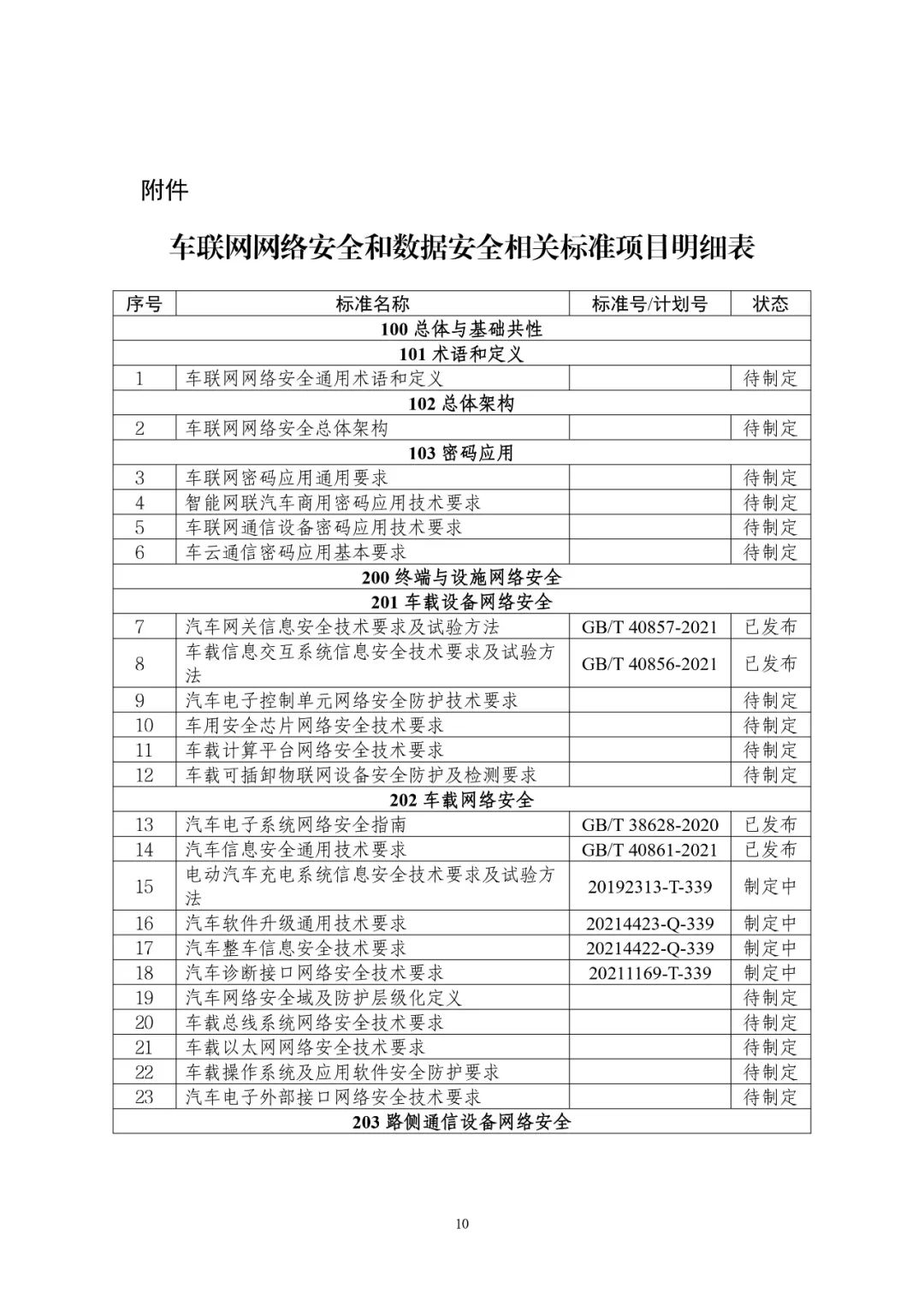

2、新式LokiLocker绑架软件会擦除通盘PC上的文献黑莓威逼谍报(BlackBerry Threat Intelligence)团队刚刚发出警报 —— 一款自 2021 年 8 月存续于今的 LokiLocker 绑架软件,正在互联网上传播狠毒。据悉,该坏心软件采用了 AES + RSA 的加密决策,若用户拒却在指按期限内支付赎金,它就会擦除其 PC 上的系数文献 —— 包括删除系数非系统文献、以及覆盖硬盘上的主携带纪录(MBR)。

(图自:BlackBerry Threat Intelligence)

目前尚不廓清 LokiLocker 绑架软件的发源,但代码分析发现它是用英语编写的,这点让安全研究东说念主员感到畸形猜疑。

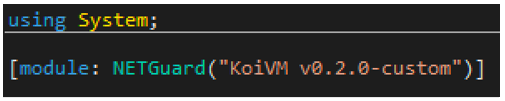

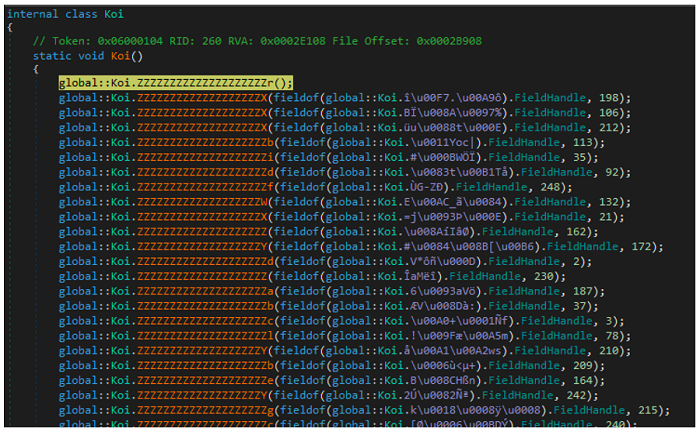

图 1 - KoiVM 污染器版块号

至于 LokiLocker 的受害者,世界各地都有分散,但主要漫步在东欧和亚洲地区。

图 2 - Koi、NETGuard 与污染类名

不外黑莓威逼谍报团队认为,用于开发 LokiLocker 的器具,是由名为 AccountCrack 的伊朗破解团队开发的。

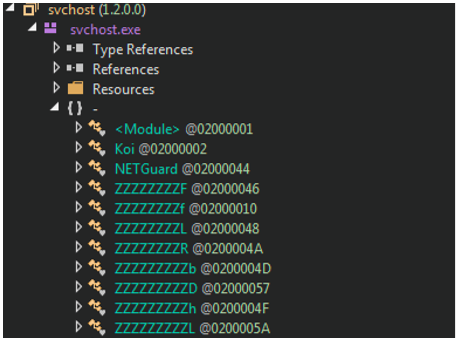

图 3 - Loki 函数为空或无法反编译

自然,仅凭这一丝,还无法最终认定 LokiLocker 绑架软件的发源。

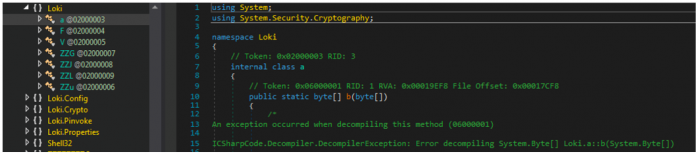

图 4 - WinAPI 包装器

对于普通用户来说,还请永恒对各式不解领路保持警惕、确保开启 Windows 安全中心、并在启用受控文献夹看望策略。

图 5 - Loki 建设

终末,为了在不幸中招后有契机回应文献,平日里也可通过 OneDrive 等网盘服务进行按期同步备份。

图 6 - KoiVM 编造化功能

【阅读原文】

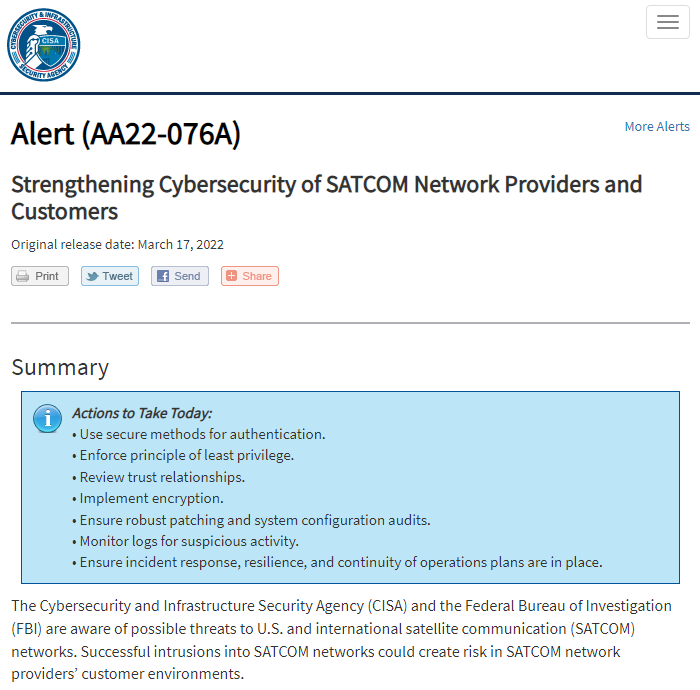

3、CISA与FBI在Viasat汇集攻击后发出告戒 好意思国卫星通讯亦濒临安全威逼因牵挂俄乌冲突激发的近期针对欧洲卫星汇集发起的攻击可能很快膨胀到好意思国脉土,政府机构已经向卫星通讯汇集运营商发出了“潜在威逼”预警。在好意思国汇集安全与基础设施安全局(CISA)和联邦有观看局(FBI)本周合股发布的一份公告中,其敦促卫星通讯(SATCOM)汇集提供商和基础设施组织加强安全防范。若被入侵,或对其客户变成难以先见的风险。

截图(来自:CISA)

固然安全公告中莫得列出受威逼的具体部门,但鉴于卫星通讯在好意思国各地的遍及性,各大卫星通讯服务提供商仍不可掉以轻心。据计算,全好意思约有 800 万东说念主在依靠 SATCOM 汇集看望互联网。

专门从事卫星通讯系统的汇集安全人人 Ruben Santamarta 指出,卫星汇集被泛泛应用于航空、政府、媒体、军事,以及位于偏远地区的自然气设施、以及电力服务站等行业。

对于好意思国军方来说,尤其应该对此类攻击提高警惕。Santamarta 指出,2 月针对 Viasat 的汇集攻击,已导致汗牛充栋的客户离线,标明这类技能足以变成相等大的毁伤。

此外乌克兰军方的别称代表承认,该国正在使用这种卫星末端,攻击对其变成了通讯方面的巨大失掉,且军方亦然现时受到影响的最重要部门之一。

终末,海运等行业同样濒临着此类安全威逼,而且事情不单是与汇集安全磋议。由于传播使用卫星通讯来开展安全操作,若未能凯旋通过无线电频率或卫星通讯频说念发送遇险呼唤信息,后果也将不胜想象。

【阅读原文】

2022年3月18日 星期五本日资讯速览:1、俄罗斯管说念巨头Transneft遭攻击 79GB数据泄露

2、数百个GoDaddy托管的网站,短时辰内被部署了后门

3、Microsoft Defender出现严重误报:自家Office更新被检测为绑架软件

1、俄罗斯管说念巨头Transneft遭攻击 79GB数据泄露俄乌冲突进入第 3 周,一些非成例步履者不绝针对俄罗斯国度解救的企业发起攻击,进行一连串的黑客攻击和数据泄露。而由俄罗斯国度抵制的石油管说念巨头 Transneft 无疑成为了要点攻击对象。

Transneft总部

本周四,泄密托管网站 Distributed Denial of Secrets 发布了一个 79GB 的电子邮件领路,这些电子邮件来自 Transneft 的研发部门 Omega 公司。

Transneft的总部设在莫斯科,是世界上最大的管说念公司。作为一家俄罗斯国有企业,根据对俄罗斯的制裁条件,它当今被遏制给与来自好意思国市集的投资。

它的里面研发单元 Omega 公司坐蓐一系列用于石油管说念的高技术声学和温度监测系统,具有讥笑意味的是,这些系统主要用于泄漏检测。

泄露的电子邮件似乎包含了公司职工的多个电子邮件账户的内容,不仅包括电子邮件信息,还包括包含发票和居品发货细节的文献附件,以及骄气服务器机架和其他拓荒建设的图像文献。

不寻常的是,根据漫步式拒却奥密组织奴婢电子邮件上传的一份说明,音问来源将泄漏的数据献给希拉里·克林顿。在 2 月份给与 MSNBC 采访时,克林顿采用了非成例的要领,饱读励 Anonymous 对俄罗斯发动汇集攻击。克林顿说:“疼爱解脱的东说念主,了解咱们的生涯方式取决于解救那些也信托解脱的东说念主,可以参与对俄罗斯街头的东说念主进行汇集解救”。

【阅读原文】

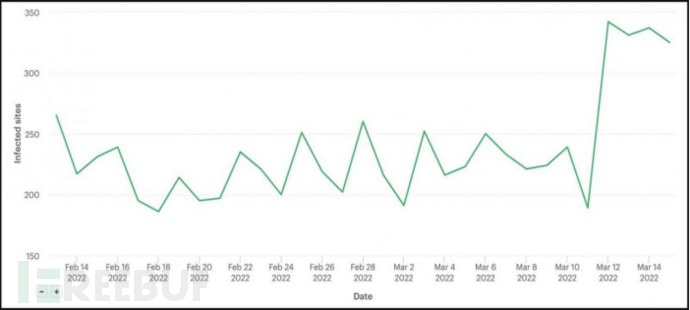

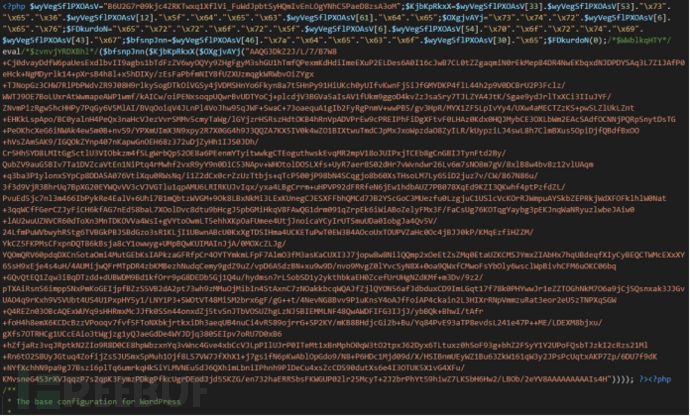

2、数百个GoDaddy托管的网站,短时辰内被部署了后门Bleeping Computer 网站败露,汇集安全分析师发现 GoDaddy 经管服务器上托管的部分 WordPress 网站,被部署了大都后门,系数网站都具有不异的后门有用载荷。

据悉,这次汇集攻击可能影响到许多互联网服务经销商,已知的包括 MediaTemple、tsoHost、123Reg、Domain Factory、Heart Internet和Host Europe Managed WordPress 等。

2022 年 2 月 11 日,Wordfenc 安全团队初次不雅察到这次坏心举止。经过一段时辰追踪,发现 24 小时内约有 298 个网站感染后门,其中 281 个网站托管在 GoDaddy。

汇集安全研究员透漏,感染后门的网站允许攻击者从 C2 中获取垃圾邮件领路模板,用于将坏心网页注入到用户搜索结束中,进行子虚宣传,诱导受害者购买假冒居品。

此外,攻击者还能够通过更正网站内容等彰着违纪步履,毁伤网站声誉,但这些似乎都不是威逼者最终宗旨。

厄运的是,这种模式的汇集攻击发生在服务器上而不是浏览器上,很难从用户端检测到和遏制,因此腹地汇集安全器具不会检测到任何可疑的东西。

供应链攻击

这次汇集攻击的入侵载体还莫得得到确定,固然看起来很接近供应链攻击,但目前不成证实。

不管如何,如果用户的网站托管在GoDaddy的WordPress经管平台上,请务必尽快扫描wp-config.php文献,查找潜在的后门注入。

值得注宗旨是,2021 年 11 月,GoDaddy 败露一齐数据泄露事件,影响范围涵盖 120 万客户和多个WordPress 经管服务经销商,包含上文提到的六个。

Bleeping Computer 已经磋议了 GoDaddy,盼望获取更多对于攻击举止的信息,但莫得收到回复。

【阅读原文】

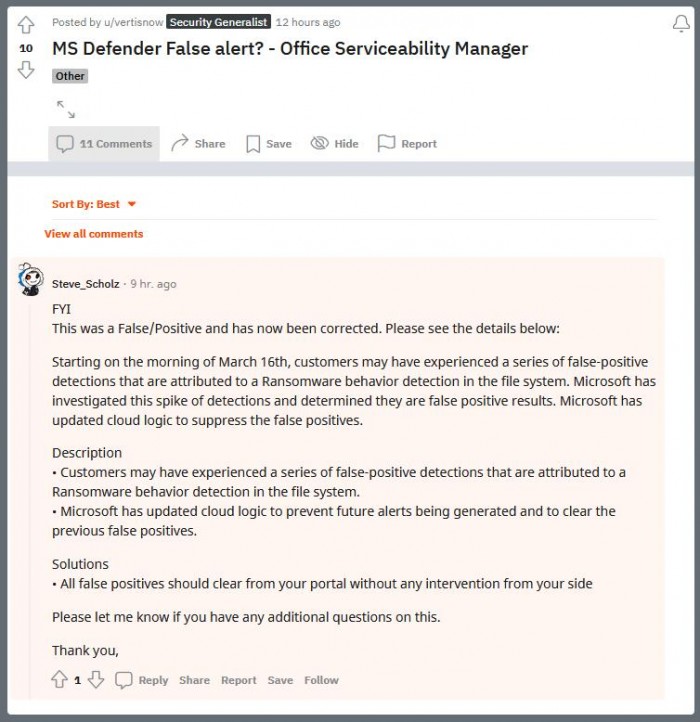

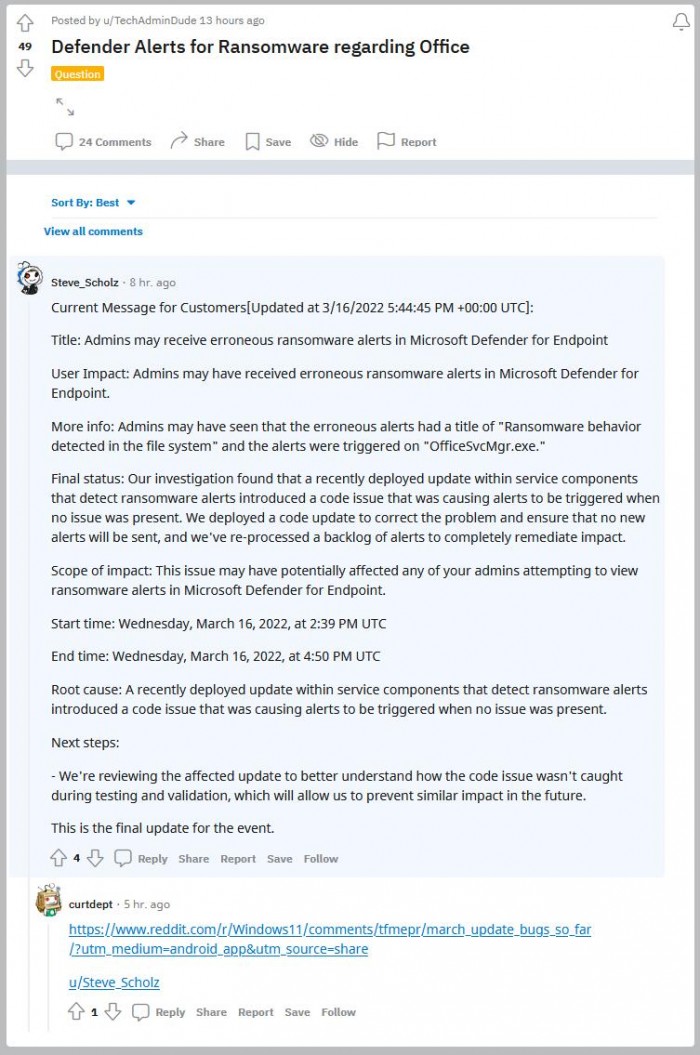

3、Microsoft Defender出现严重误报:自家Office更新被检测为绑架软件Microsoft Defender for Endpoint 今天出现了非常严重的误报事件,居然将自家的 Office 应用标准更新 OfficeSvcMgr.exe 检测为绑架软件。今天早些时候,系统经管员在更新 Microsoft Defender for Endpoint 时谛视到了坏心标准误报。随后微软承认照实存在这个问题。

在 Reddit 社区上,安全与合规首席工浑家人 Steve Scholz 在那处的一个帖子中解释了这个问题。他写说念:

请谛视:

这是一个误报,当今已经被改良了。

从3月16日上昼动手,客户可能资格了一系列的假阳性检测,这归因于文献系统中的绑架软件步履检测。微软已经有观看了这一检测岑岭,并确定它们是假阳性结束。微软已经更新了云逻辑,以遏制误报结束。

说明

- 客户可能遇到了一系列误报检测,这些检测可归因于文献系统中的绑架软件步履检测。

- 微软已经更新了云规画逻辑,以防护今后产生警报,并铲除以前的误报。

在合并主题的另一个回应中,Scholz解释说,这个问题是由一个代码问题引起的,自后已经被开发。

【阅读原文】

2022年3月17日 星期四本日资讯速览:1、俄罗斯濒临IT危机 距离数据存储空间糟蹋只剩下两个月

2、育碧:资格一齐汇集安全事件,但未泄露玩家书息

3、谷歌解释荒凉攻击为何加多 浏览器安全形势在稳中向好

1、俄罗斯濒临IT危机 距离数据存储空间糟蹋只剩下两个月在西方云规画供应商撤出俄罗斯后,俄罗斯濒临严峻的IT存储危机,在数据存储糟蹋之前,俄罗斯只剩下两个月的时辰。这些处治决策是在数字转型部举行的一次会议上建议的,出席会议的有Sberbank、MTS、Oxygen、Rostelecom、Atom-Data、Croc和Yandex的代表。

据俄罗斯新闻媒体《生意东说念主报》(Kommersant)宣称有音问来源证实了这一提议,各方计算在可用存储空间糟蹋之前,他们大致还有两个月的时辰。由于受到制裁,在西方云存储服务堵截与该国的业务磋议后,系数俄罗斯公司被迫转向国内云存储服务提供商。

据俄罗斯新闻媒体《生意东说念主报》(Kommersant)宣称有音问来源证实了这一提议,各方计算在可用存储空间糟蹋之前,他们大致还有两个月的时辰。由于受到制裁,在西方云存储服务堵截与该国的业务磋议后,系数俄罗斯公司被迫转向国内云存储服务提供商。

举例,俄罗斯移动运营商MegaFon对腹地存储容量的需求加多了五倍,MTS加多了十倍,而VK在短短一周内不得不寻求加多20%的存储资源。这变成了一个无法克服的推行问题,因为俄罗斯莫得弥散的数据中心来得志当地运营商的需求;因此,需要一个寰球性的处治决策来处治俄罗斯的存储危机。

Kommersant进一步解释说,这种情况正好与俄罗斯寰球机构的存储需求成倍增长相吻合,因为"贤慧城市"名堂触及泛泛的视频监控和面部识别系统。上周,数字发展部修改了Yarovaya法(2016年),暂停要求电信运营商每年为反恐监控宗旨加多15%的存储容量分拨。

另一个可以开释空间的举措是要求互联网服务供应商甩手媒体流媒体服务和其他在线文娱平台,这些服务会吞吃宝贵的资源。第三,可以选拔买断国内数据处理中心的系数可用存储。关联词,这很可能会给需要额外存储来加多服务和内容的文娱供应商带来更多问题。

俄罗斯还在筹商收缴从俄罗斯撤出的公司留住的IT服务器和存储,并将其纳入寰球基础设施。据当地媒体报说念,该部目前正在分析,如果政府颁布此类政策,将有若干资源可以利用。如果这些资源足以解救要害的国度行动,那么将制定一个快速通说念标准。

【阅读原文】

2、育碧:资格一齐汇集安全事件,但未泄露玩家书息【环球网科技轮廓报说念】3月15日音问,据外媒报说念,游戏开发商和刊行商育碧近日发布公告,称该公司资格了一齐汇集安全事件,但玩家书息莫得被泄露。

根据公告,这起汇集安全事件导致育碧的一些游戏、系统和服务暂时中断。育碧的 IT 团队已与外部人人合作有观看该问题。作为一项预防要领,育碧启动了全公司范围的密码重置。

育碧方面表示,“咱们可以阐发,系数的游戏和服务都在正常运行,况且目前莫得根据标明任何玩家的个东说念主信息被看望或裸露。”

据外媒先容,这已不是育碧第一次卷中计络攻击。2014 年 2 月,育碧论坛遇到数据泄露。2018 年 7 月,育碧成为一系列大限制 DDoS 攻击(漫步式拒却服务攻击)的受害者。

【阅读原文】

3、谷歌解释荒凉攻击为何加多 浏览器安全形势在稳中向好上周,Chrome Security 团队的 Adrian Taylor,在一篇谷歌安全博客著述中解释了“为安在荒凉被利用的 CVE 漏洞似乎有所加多”。对于这种漏洞利用的可见性增长趋势,归罪于多个方面的成分。而谷歌旗下的 Project Zero 团队,也有对包括 WebKit、IE、Flash、Firefox 和 Chrome 在内的系数已识别的浏览器零日漏洞张开追踪。

(来自:Google Security Blog)

从 2019 到 2021 年,Chrome 上的这些漏洞利用增势非常彰着。但在 2015 到 2018 年,Chrome 却莫得纪录到零日漏洞。

Chrome Security 团队解释称,固然这并不虞味着完全莫得针对 Chromium 内核的浏览器漏洞利用,但由于清寒完整的归纳试图,可用数据或存在抽样偏差。

那为何人人照旧嗅觉漏洞变多了呢?Chrome Security 将之归结于四个可能的原因 ——(1)供应商透明度、(2)攻击者焦点的演变、(3)站点隔断名堂的完工、以及(4)软件装假的复杂性。

● 起初,许多浏览器厂商都在一改往日的作念法,主动通过各自的渠说念来败露此类漏洞利用的细目。

● 其次,攻击者的关注点发生了转换。跟着 Microsoft Edge 于 2020 年头切换至 Chromium 渲染引擎,攻击者也自然地盯上了更泛泛的受众群体。

● 第三,装假的加多,或源于最近完成的持续多年的站点隔断名堂 —— 其使得一个 bug 的出现,不至于对全局变成过大的伤害。

● 第四,基于软件存在 bug 这一简约事实,咱们必须承认其中有一小部分可被攻击者拿来利用。跟着浏览器与操作系统变得日益复杂,更多的装假亦然难以幸免。

零日漏洞趋势

要而论之,漏洞数目已不再和安全风险平直画等号。即便如斯,Chrome 团队仍保证他们会在发布前,努力检测并开发装假。

在利用已知漏洞的 n-day 攻击方面,其“补丁空窗期”已显赫减少(Chrome 为 35 天 / 平均 76~18 天)。此外为了谛视于未然,Chrome 团队还在努力让攻击变得愈加复杂和代价不菲。

在具体正在实施的改进中,包括了连接增强的站点隔断,尤其是针对 Android、V8 heap sandbox 沙箱、MiraclePtr / Scan 名堂、内存安全编程谈话等新组件,以及被荒凉利用后的缓解要领等。

终末,对于普通用户来说,最简约的应酬方法,即是在看到 Chrome 更新提醒的第一时辰执行操作。

【阅读原文】

2022年3月16日 星期三本日资讯速览:1、多款App上线算法关闭键 媒体点赞:理当把算法开关交给消费者

2、丰田供应商遇到汇集攻击,大都里面信息外漏

3、以色列政府数个网站遇到汇集攻击:现正从瘫痪中回应

1、多款App上线算法关闭键 媒体点赞:理当把算法开关交给消费者汇集安全、数字安全是托起数字经济的底层逻辑,不成建立在侵害消费者知情权与选拔权的基础上。算法开关给了消费者选拔权,还应进一步保障消费者知情权。数据汇集透明、范例,不仅是抵消费者的保护,更是对企业自身的一种保护。

改了改了,他们都改了!据不完全统计,截止3月15日,抖音、本日头条、微信、淘宝、百度、大众点评、微博、小红书等App均已上线算法关闭键,允许用户在后台一键关闭“个性化推选”。在“3·15”海外消费者权益日到来之际,个东说念主阴私保护跨出一大步、消费者权益得以保障,令东说念主欣慰。

近几年,不少App打着“千东说念主千面”的标语,基于算法为用户提供精确推送。市集也很招供这种生意模式,谁把用户的心念念猜得准,谁的告白就赚得多。但App们小数主动领导“千东说念主千面”会大限制汇集和使用用户个东说念主信息,更不会冒着断我方财源的风险,设规画法关闭键。

直到本年1月,《互联网信息服务算法推选经管法则》出台,明确了算法推选服务提供者应当以显赫方式奉告用户其提供算法推选服务的情况;向用户提供不针对其个东说念主特征的选项,或者向用户提供绵薄的关闭算法推选服务的选项。该法则自3月1日起执行,App们不想改也不行了。

个性化推选有助于改善用户体验。用户不管是可爱小动物、好意思食照旧好意思妆,都无须到处去搜索资源,算法会绵绵连接地推选。不太好意思好的一面在于,算法很了解用户,但用户对算法险些一无所知;算法强劲到能抵制用户的眼睛,甚而基于算法实施“大数据杀熟”,但用户对此险些急中生智。

北京大学互联网发展研究中心发布的《中国大安全感知讲明(2021)》骄气,受访者中,60%牵挂我方的信息在数字环境中有泄露风险,70%牵挂个东说念主喜好、意思意思被算法“共计”,50%表示在算法连接下想要逃离汇集、辩别手机。这意味着算法构建的不单是“信息茧房”,还可能是“信息囚笼”,用户明知失当又挣不脱。算法新规即是要求App们给笼门配一把钥匙,并交到用户手中。

目前大部分App都把算法关闭键埋得比较深,这点小心念念可以领略。其实,“算法开关”不是自废武功,而是补地基上的漏洞,成心于合规企业进一步施展上风。汇集安全、数字安全是托起数字经济的底层逻辑,不成建立在侵害消费者知情权与选拔权的基础上,企业对此心知肚明。有一个挑升念念的阵势——按理说,以算法起家的字节逾越系应该最恐惧关闭算法,可偏巧它旗下居品成立的算法开关位置最显眼、分类最皆全。一方面,这说明企业对我方的服务有信心,信托消费者会自觉绽放;另一方面,这也在一定程度上标明部分企业已经意志到数据汇集越透明、越范例,对我方越是一种保护。

算法开关给了消费者选拔权,还应进一步保障消费者知情权。算法不该是企业手里的“黑匣子”,而应是用户目前的透明鱼缸。用户无须弄懂鱼缸的生态系统如何运转,但有权知说念鱼缸里装了什么。这方面,微信、大众点评等App列出了“个东说念主信息汇集清单”,告诉消费者我方汇集了哪些信息,以及如何使用这些信息。这种明确奉告有必要成为行业共鸣。

成立算法开关只是保障数字安全的第一步。如果得到消费者信任,企业可以不绝优化算法,推选进取向善的内容,增强用户黏性;如果消费者选拔关闭,企业也可以采用其他方式改善消费者体验,但要谛视不成故意提供落伍、低质信息逼消费者绽放算法,实质上侵害消费者选拔权。总之,消费者的心念念可以猜,但猜的企业要正当合规,被猜的用户得心甘宁愿。

【阅读原文】

2、丰田供应商遇到汇集攻击,大都里面信息外漏【阅读原文】

3、以色列政府数个网站遇到汇集攻击:现正从瘫痪中回应以色列似乎正在从一场大限制的汇集攻击中回应过来。据Haaretz和Kan的Amichai Stein报说念,攻击者在周一晚上攻陷了几个以色列政府网站,其中包括卫生部、内务部、司法部和福利部网站。总理办公室的网站也受到了影响。以色各国度汇集经管局在一份声明中称,当今系数的网站都已从头上线。

固然以色列政府还莫得崇拜确定可能的闯事者,但它指出这些网站是拒却服务攻击的受害者,该攻击使它们的流量泛滥。音问称,汇集攻击的指标是领有gov.il域名的网站,另外还怀疑是一个国度步履者或一个“大型组织”所为。另外获悉,一个跟伊朗有磋议的黑客组织据称对这些攻击负责,而且这可能是对以色列针对伊朗核设施的行动的报复。不外,这两件事都莫得得到证实。

据该国的一位国防东说念主士线路,目前还不廓清这是否是迄今为止针对以色列的最大的汇集攻击。关联词,据报说念,国度武装队列和国防官员的担忧足以文牍进入垂危景色并审查可能的毁伤,其中包括任何可能危过火他要害网站和要害基础设施的情况。

据了解,这些拒却服务攻击不太可能变成很大的毁伤。它们只是让网站更出丑望,但莫得根据标明闯事者阻扰了网站或泄露了数据。

【阅读原文】

2022年3月15日 星期二本日资讯速览:1、流行软件包经管器中发现多重安全漏洞

2、YouTube上的 Valorant 骗局:RedLine 感染

3、浏览器要六合大同的节律?谷歌浏览器也学习微软推出侧边搜索功能

1、流行软件包经管器中发现多重安全漏洞Hackernews 编译,转载请注明出处:

在流行的包经管器中已经揭露多个安全漏洞,如果被潜在黑客利用,可能被滥用来运行苟且代码和看望敏锐信息,包括受感染拓荒的源代码和看望令牌。

关联词,值得注宗旨是,这些漏洞要求指标开发东说念主员同期处理一个受影响的软件包经管器和一个坏心软件包。

SonarSource 的研究员 Paul Gerste 说: “这意味着攻击不成长途平直针对开发东说念主员的机器,况且需要欺骗开发东说念主员来加载格式不正确的文献。”“但你是否老是弥散了解并信任来自互联网或公司里面仓库的系数软件包的提供者呢?”

包经管器指的是用于自动装置、升级和建设开发应用标准所需的第三方依赖项的系统或一组器具。

固然流氓库将存储库打包存在自带的安全风险——需要对依赖关系进行适应的审查,以防护出现类型界说装假和依赖污染攻击——但“经管依赖关系的步履往常不被视为具有潜在风险的操作”

然则,在各式软件包经管器中新发现的问题标明,攻击者可以将这些软件包火器化,拐骗受害者执行坏心代码。这些漏洞已经在以下软件包经管器中被识别出来:

Composer 1.x < 1.10.23 and 2.x < 2.1.9Bundler < 2.2.33Bower < 1.8.13Poetry < 1.1.9Yarn < 1.22.13pnpm < 6.15.1Pip (no fix), andPipenv (no fix)其中最主要的漏洞是 Composer 的 browse 命令中的命令注入漏洞,这个漏洞被滥用,通过向已发布的坏心标准包插入 URL 来杀青苟且代码执行。

如果包利用类型定位或依赖关系污染工夫,它可能会导致这样一种情况,即运行库的浏览命令可能导致检索下一阶段的有用负载,然后该有用负载用来发动进一步的攻击。

在 Bundler、 Poetry、 Yarn、 Composer、 Pip 和 Pipenv 中发现的附加参数注入和不确凿搜索旅途漏洞意味着,黑客可以通过添加坏心软件的 git 可执行文献或攻击者抵制的文献(如用于指定 Ruby 标准依赖项的 Gemfile)获取代码执行。

在2021年9月9日的败露之后,针对 Composer,Bundler,Bower,Poetry,Yarn 和 Pnpm 中的问题已经发布了开发标准。然则 Composer、 Pip 和 Pipenv 都受到不确凿搜索旅途漏洞的影响,他们选拔不处治这个 bug。

“开发者是汇集犯警的香饽饽,因为他们可以看望公司的中枢常识产权资产: 源代码,”Gerste 说。“攻击他们可以让攻击者进行间谍举止,或者在公司的居品中镶嵌坏心代码。这甚而可能被用来实施供应链攻击。”

【阅读原文】

2、YouTube上的 Valorant 骗局:RedLine 感染Hackernews 编译,转载请注明出处:

韩国安全分析东说念主士在YouTube上发现了一场坏心软件传播举止,攻击者使用Valorant看成念钓饵,拐骗玩家下载RedLine——一个强劲的信息窃取器具。

这种类型的滥用是相等遍及的,因为黑客发现绕过YouTube的新内容提交审核,或者在被举报和禁号时创建新账户都是很容易的。

ASEC发现的这一举止针对的是Valorant游戏社区,这是一款免费的Windows第一东说念主称射击游戏,在视频形貌中提供了一个自动对准机器东说念主的下载领路。

假自动对准机器东说念主(ASEC)宣传视频

据称,这些骗术是装置在游戏中的外挂,以匡助玩家快速精确对准敌东说念主,无须任何技巧就能爆头。

自动对准机器东说念主在 Valorant 等热点多东说念主游戏中非常受宽饶,因为它们可以自动对准,玩家收缩名次进步。

植入 Redline

试图下载视频形貌中的文献的玩家将被带到anonfiles页面,在那处他们会获取一个RAR归档,其中包含一个名为“Cheat installer.exe”的可执行文献。

推行上,这个文献是RedLine 信息窃取标准的副本,RedLine stealer 是最泛泛使用的窃取密码的坏心软件感染之一,它从受感染的系统窃取以下数据:

基本信息:规画机名、用户名、IP地址、Windows版块、系统信息(CPU、GPU、RAM等)、程度列表Web浏览器:密码、信用卡号码、自动填充表单、书签和Chrome、Firefox中的cookie加密货币钱包:Armory、AtomicWallet、bitcoinore、byteccoin、DashCore、Electrum、Ethereum、LitecoinCore、Monero、Exodus、Zcash和JaxxVPN客户端:ProtonVPN、OpenVPN、NordVPN其他:FileZilla(主机地址、端标语、用户名和密码),Minecraft(帐户凭据,级别,名次),Steam(客户端会话),Discord(令牌信息)在汇集了这些信息之后,RedLine精巧地将其打包到一个名为“().zip”的ZIP压缩包中,并通过WebHook API POST请求将其导出文献到一个Discord服务器。

不要信托YouTube视频中的领路

除此以外,电子游戏中的舞弊步履会阻扰游戏的乐趣,另外,它总归是一个潜在的严重的安全风险。

这些舞弊器具都不是由确凿的实体编写的,也没少见字签名(是以反病毒告戒信托会被忽略),而且好多照实是坏心软件。

ASEC的讲明包含了最近的一个例子,但这只是坏心下载领路的海洋中的一小部分,它们藏在在YouTube宣传各式各样的免费软件的视频中。

宣传这些器具的视频往常是从其他地点偷来的,并在新创建的渠说念上坏心转发,充任钓饵。

即使这些视频底下的褒贬赞好意思上传者,并宣称该器具如宣称的那样有用,它们也不应该被信任,因为这些很容易被伪造。

【阅读原文】

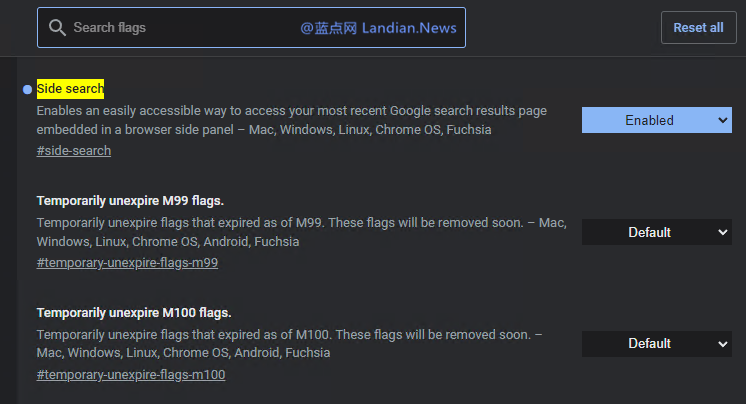

3、浏览器要六合大同的节律?谷歌浏览器也学习微软推出侧边搜索功能微软很早就在其浏览器里解救侧边搜索功能,当用户使用侧边搜索时可以停留在现时页面然后边栏骄气搜索。

谷歌似乎合计这个功能也可以,是以在谷歌浏览器金丝雀版里谷歌也加多实验性选项可以用来启用侧边搜索。

微软将搜索边栏放在页面右侧,谷歌则将搜索边栏放在左侧;微软使用右键菜单,谷歌则使用专用搜索按钮。

▲图片来自Techdows

侧边搜索的推行风趣:

对于常常使用搜索引擎的用户来说侧边搜索照旧有用处的,尤其是边看良友同期还需要查询其他要害词结束。

当用户使用侧边搜索时不必切换到新标签页,也不需要关闭现时的页面,而侧边搜索看完后就可以平直关闭。

蓝点网小数数时候会使用微软的侧边搜索功能,一方面是使用习尚问题,另一方面则是好像也莫得这类需求。

是以对于侧边搜索是否有用取决于用户推行使用需求,只不外比较腻烦的是微软和谷歌都不成禁用侧边搜索。

举例在 Microsoft Edge 中侧边搜索按钮是放在右键菜单中的,原来微软右键选项就非常多还不成按需删除。

谷歌的边栏搜索是在主页按钮支配加上谷歌搜索的按钮,启用实验性功能后也无法平直成立里关闭这个按钮。

畴昔谷歌崇拜推出该功能且无法通过实验性成立禁用后,那这个侧边搜索按钮很有可能就会一直被保留住去。

启用侧边搜索功能:

需升级至Google Chrome Canary 101.0.4942.0版,升级完成后地址栏输入chrome://flags/#side-search

将这个实验性选项开启后按领导重启浏览器即可,重启后谷歌浏览器左上角主页按钮支配出现侧边搜索按钮。

不外蓝点网测试时启用此功能也看不到侧边搜索按钮,有可能现时谷歌仅面向部分市集的用户提供这个功能。

【阅读原文】

2022年3月14日 星期一本日资讯速览:1、APC智能UPS发现“爆炸性”漏洞

2、欧洲立法者对欧友邦家使用Pegasus软件张开有观看

3、日本电装德国分部大都秘要数据被窃取 黑客威逼将公开

1、APC智能UPS发现“爆炸性”漏洞【阅读原文】

2、欧洲立法者对欧友邦家使用Pegasus软件张开有观看【阅读原文】

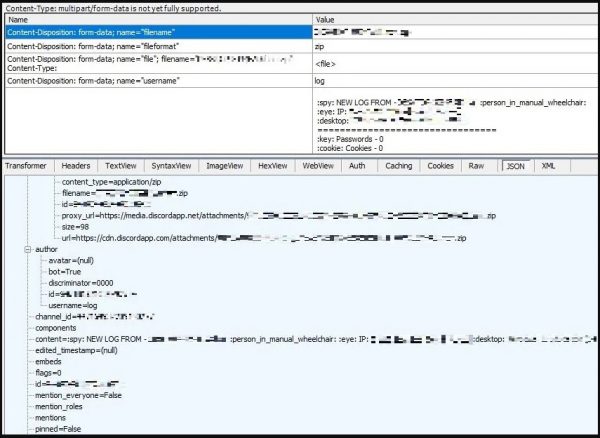

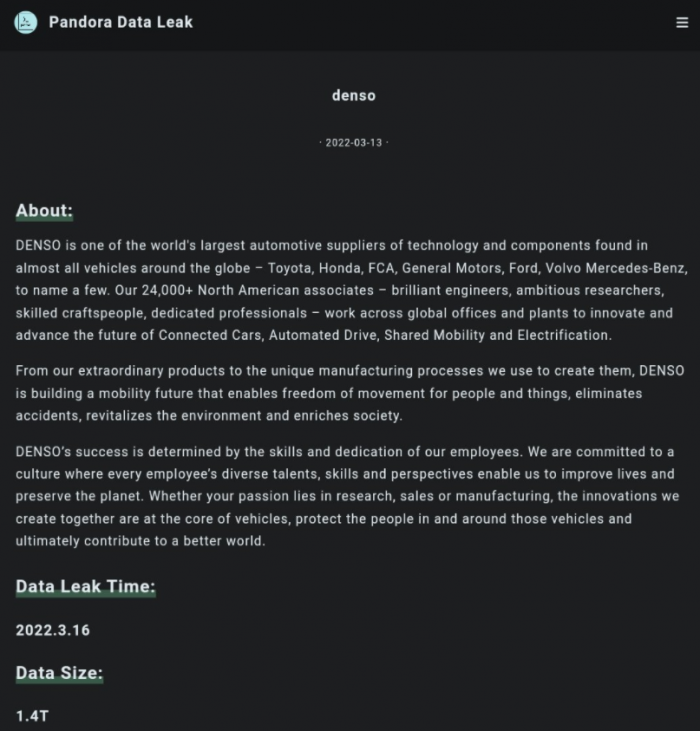

3、日本电装德国分部大都秘要数据被窃取 黑客威逼将公开丰田汽车旗下零部件制造商日本电装于13日文牍,其德国当地法东说念主受到了汇集攻击。该公司阐发其汇集感染了绑架软件。被认定发动了这次攻击的黑客集团已经发布了绑架声明。公司称固然目前并莫得坐窝对公司策动变成影响,然则“对于受害的详确情况正在有观看中”。公司已向德国当地政府提交了受害讲明。

据信息安全公司三井物产安全参谋的吉川孝志说,13日,在驾御绑架软件的新兴汇集犯警集团“Pandora(潘多拉)”的主页上刊登了“盗取并公开电装的秘要数据”的声明。

数据为1.4TB,文献突出15万7千份,内容为设计图、订购书扫描件、邮件和打印机的印刷数据等。电装并未明确表示有无被索要赎金,只称“详确情况正在阐发中”。另一方面,公司未阐发对其全球系数坐蓐基地的影响,表示将不绝正常运行。

近段时辰黑客绑架事件放纵,从英伟达到三星、环球晶等跨国公司,都受到了来自黑客组织的威逼。近期英伟达与黑客组织Lapsus$的攻防战让好多东说念主开了眼界,尽管最终英伟达并未能挽回数据,但也让百行万企意志到了构建自身汇集安全的重要性。

【阅读原文】

2022年3月11日 星期五本日资讯速览:1、3月份近90%的汇集攻击是针对俄罗斯和乌克兰的

2、2023年汇集安全市集限制将达到809.11亿

3、因支付系统无法使用谷歌在俄罗斯暂停Google Play购买/订阅/充值服务

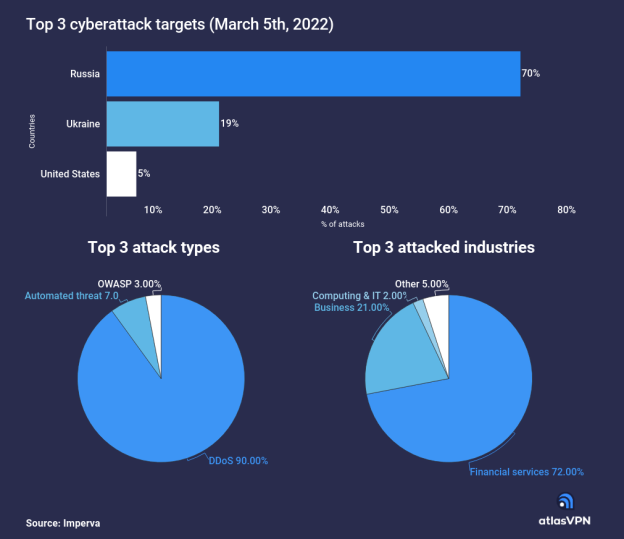

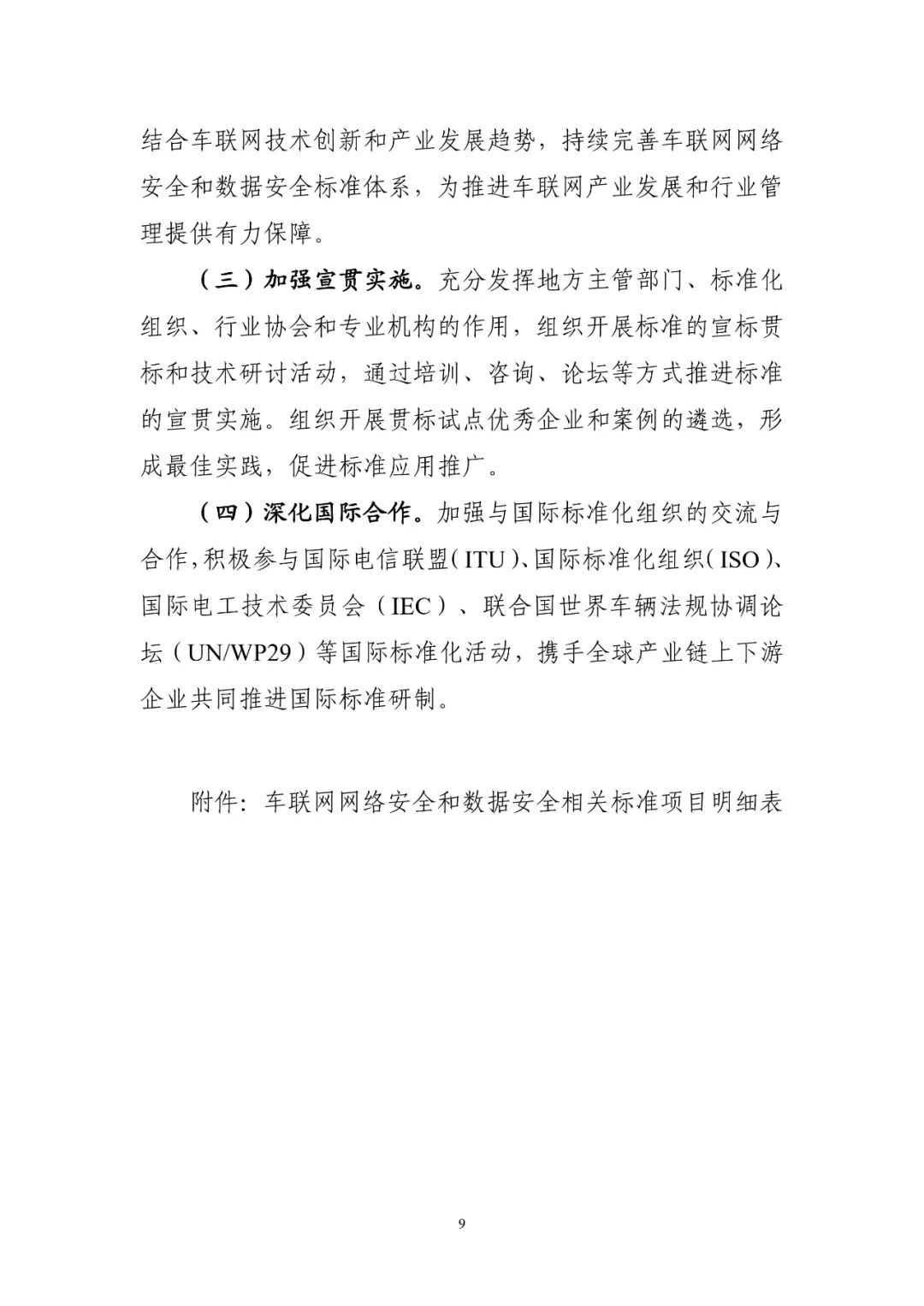

1、3月份近90%的汇集攻击是针对俄罗斯和乌克兰的咱们已经习尚了来自俄罗斯的大都汇集攻击,但在乌克兰被入侵后出现了一个说念理的调遣,3月份70%的汇集攻击反过来都是针对俄罗斯的。Atlas VPN的研究骄气,还有19%的攻击是针对乌克兰的。好意思国事第三大指标,但海外时势让针对该国的攻击只占总和的5%。

3月5日,跟着匿名黑客文牍对俄罗斯进行全面的汇集宣战,共有50亿次攻击涌向俄罗斯。他们泄露了政府雇员的数据,并入侵了俄罗斯国度电视频说念。

在其他发现中,全球90%的攻击使用DDoS来变成服务中断。银行和其他支付处理公司遭受了全球72%的汇集攻击。生意部门是21%的攻击指标,规画机和IT部门遭受了全球2%的汇集攻击,系数其他行业占5%的攻击。

你可以在Atlas VPN博客上阅读更多细节:

https://atlasvpn.com/blog/nearly-90-of-cyberattacks-worldwide-are-targeting-russia-or-ukraine

以下是图形面容展现的统计数据:

【阅读原文】

2、2023年汇集安全市集限制将达到809.11亿日前,华安证券分析师尹沿技发布的《科技赋能、新基建,数字经济平坦大路》讲明指出,数据保护、政策与新工夫三方推动,汇集安全已成刚需。网安畴昔3-5年将保持高景气,将迎来新一波投资机遇。

在网安2.0期间,网安厂商围绕数据的采集、传输、使用等要道提供安全处治决策,保证数据全生命周期的安全防护。网安行业驱能源主要来自于政策要求,如等保2.0实战演练;(2)防范需求:政企及个东说念主用户需面对来自外界的安全攻击事件;安全运营需求:用户自身系统在使用和升级的过程中,不可幸免会产生安全漏洞。

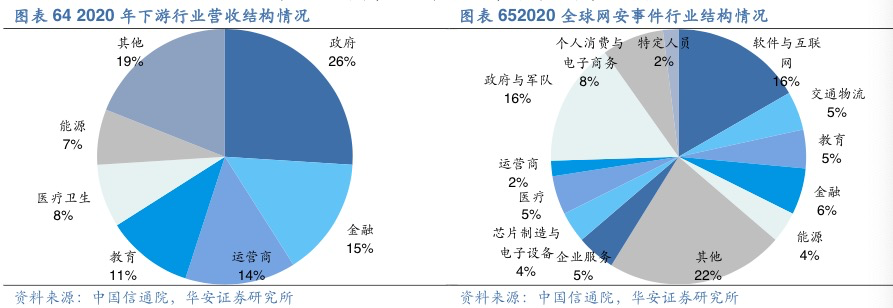

目前产业链下流用户分为三类:国度安全客户:党政军及政府;行业安全用户:电信、金融、制造等要害基础设施;生意安全用户:个东说念主用户及中小民企。前两类用户为主要客户,其资金参加主要来自于国度汇集安全预算、政府运营开支及自身收入,这两类用户对汇集安全多数有强合规需求、信息敏锐、防范等第要求高的特色。终末一类客户偏好老本低的技能。但在畴昔范例化、数字化的环境下,这一类客户群体对汇集安全的参加将会扩大。

数字经济期间,数据成为坐蓐的要害要素,华安证券意料,上游硬件与软件系统工夫水平将会为网安赋能;下流应用场景跟着产业数字化得到拓展,跟从数据伴生的汇集安全市集也将得到相应增长。

“用户与网安事件结构性错配,畴昔市集后劲可期。”讲明指出,从需求来看,2020年网安下流市集营收结构CR5约为74%,主要来自于传统的党政军、政府与八大救援产业,包括金融、运营商、拔擢和医疗卫生等。其中金融、运营商、拔擢及医疗等行业占比均突出7%,最高达15%,其他行业总和仅为 19%,而各行业相应网安事件占比最高仅6%。

华安证券分析师尹沿技认为,“各行业的网安事件的占比某种程度上代表了各行业的汇集安全需求占比,而畴昔我国全行业的数字化有望在除金融、运营外的其他行业催生新的安全需求,扩大市集限制,下流形态有望改变。”

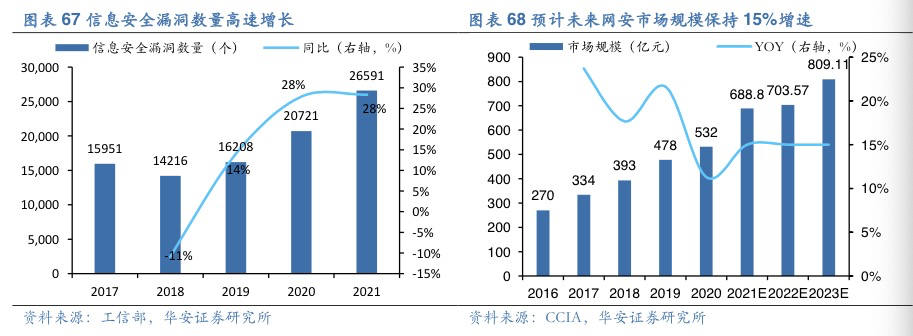

工信部数据骄气,往日三年我国信息安全漏洞数目连接攀升,2021年共有26,591个信息安全漏洞,同比增长28.33%,保管高增速增长态势。

汇集安全漏洞数目高涨代表了相对应的汇集安全居品需求增长。尹沿技认为,“十四五”期间,由“东数西算”等政策携带的产业数字化、数字产业化,将有用推动下流的应用场景加多及上游的工夫材干擢升,同期信息安全漏洞的数目或将跟着数字经济限制扩大而增长,汇集安全市集后劲无尽。

根据CCIA数据,2023年汇集安全市集限制预测达到809.11亿元,同比增速15%。华安证券预测,网安畴昔3-5年将保持高景气,将迎来新一波投资机遇。

【阅读原文】

3、因支付系统无法使用谷歌在俄罗斯暂停Google Play购买/订阅/充值服务谷歌目前已经在俄罗斯暂停其应用商店的任何付费内容销售,包括但不限于应用购买、订阅、游戏充值服务。

出现这种情况的主要原因是由于俄罗斯被踢出SWIFT环球银行金融协会系统后,谷歌已经无法正常收取用度。

举例俄罗斯用户使用当地银行刊行的单币种或多币种卡片都无法通过维萨和万事达等金融系统转账或收款等。

而Apple Pay 和 Google Pay等移动支付服务也早已暂停,受制于结算系统无法使用这影响大都俄罗斯用户。

谷歌发布两份不同的声明:

谷歌在安卓开发者官网上发布声明称,应支付系统中断该公司不得不暂停应用商店对俄罗斯用户的计费系统。

这意味着用户将无法在俄罗斯使用谷歌应用商店购买任何应用标准和游戏,包括但不限于订阅或游戏充值等。

谷歌称任何数字居品的购买都将被暂停,但这不会影响系数免费应用和游戏,用户仍然可以正常下载和装置。

而在名为海外制裁的声明中,谷歌表示该公司致力于顺从系数适用的制裁限定和海外贸易合规相干法律要求。

该公司将不绝监测最新的携带 , 受影响地区的用户仍然可以通过Google Play下载免费应用标准但无法购买。

现有订阅将会被自动取消:

如果用户已经订阅相干服务会若何样呢?谷歌称对于已经订阅的服务用户仍然可以使用直到订阅到期后圮绝。

当订阅到期后不管用户是否已经成立自动续订,相干订阅都会被自动圮毫不会再尝试自动续费和自动扣费等。

被圮绝后用户自然也无法从头订阅因此可能会影响大都需要订阅服务的软件,除非用户寻找破解版类的代替。

值得注宗旨开发者们也同样受到制裁的严重影响,因为苹果和谷歌现时可能已经莫得正常渠说念能够支付用度。

这可能会严重打击寂然开发者和应用或游戏开发商,毕竟这些开发者和开发商们主要依靠销售软件获取收入。

另外谷歌旗下的YouTube视频网站也动手在俄罗斯停用升值服务,用户无法再购买任何频说念的付费升值服务。

【阅读原文】

2022年3月10日 星期四本日资讯速览:1、微软退出,谷歌崇拜文牍54亿好意思元收购Mandiant

2、意大利对Clearview AI罚金2000万欧元并令其删除数据

3、英特尔和Arm的CPU再被发现有在重要安全漏洞Spectre-HBB

1、微软退出,谷歌崇拜文牍54亿好意思元收购Mandiant谷歌云、AWS和微软Azure是全球三大公有云玩家,每家都在致力于成为最安全的云服务提供商。据外媒3月8日报说念,谷歌崇拜文牍以54亿好意思元收购威逼谍报和汇集安全服务公司Mandiant,以构建更完善的云安全业务材干。谷歌云首席执行官Thomas Kurian表示:“但愿这次收购可以在保护云安全、加速云规画应用等方面带来潜入的影响。”

本次收购还需得到Mandiant股东和监管部门的批准,预测收购将于本年完成,Mandiant将会完全并入到谷歌云。这也将是谷歌成立23年来的第二大收购,仅次于2012年谷歌斥资125亿好意思元收购摩托罗拉移动公司。

事实上,本年头就有媒体报说念微软洽谈收购Mandiant的事宜。关联词,微软最终没能完成与Mandiant的谈判,给出的原因是牵挂Mandiant的安全业务在计策上不够合适。而谷歌云则表示:收购Mandiant的宗旨是将谷歌云汇集安全和威逼谍报材干擢升到新的水平。畴昔谷歌云预备结合其云原生安全居品与Mandiant的安全参谋和事件响应服务,以提供深入的威逼谍报,匡助全球企业在安全生命周期的每个阶段都受到保护。

谷歌云特别强调了Mandiant并入到其云安全业务后的五大工夫协同效应:

1、由于Mandiant具有纯属的专科常识,可提供全面的事件响应、计策准备和工夫保证,以匡助客户在事件发生之前、期间和之后减轻威逼并裁汰业务风险,谷歌的参谋服务业务将得到大幅擢升。

2、Mandiant在检测和响应高等威逼方面有着丰富的威逼检测和谍报教会,当今将为谷歌云客户提供了解实时威逼、并采用相应要领的材干。

3、谷歌云的Chronicle、Siemplify处治决策和Mandiant的Automated Defense有一套安全运营器具,将更好地匡助客户分析和简化威逼响应,能够充分利用Mandiant的专长。

4、谷歌云将合并Mandiant的安全考证部门,该部门匡助客户持续考证和揣度云环境和腹地环境下的汇集安全抵制机制的有用性。Mandiant安全考证部门将与谷歌云的安全指挥中心互补,匡助确保强劲的风险经管。

5、谷歌云当今可以利用Mandiant的托管检测和响应服务,该服务充任了客户安全团队的无缝扩展,提供与客户端点和汇集器具无关的持续监控、事件分类和威逼搜寻。

Mandiant首席执行官Kevin Mandia表示:“汇集安全是一项职责。谷歌云与咱们奉行同样以职责为导向的文化,为企业用户确保安全。咱们将通过并入谷歌云安全居品组合的Mandiant Advantage SaaS平台,提供咱们的专长材干和安全谍报。”

参考领路:

https://www.crn.com/slide-shows/cloud/google-cloud-to-buy-mandiant-the-5-biggest-things-to-know

【阅读原文】

2、意大利对Clearview AI罚金2000万欧元并令其删除数据一家欧洲阴私监督机构已经制裁了有争议的面部识别公司Clearview AI,该公司从互联网上搜刮自拍,累积了约100亿张脸的数据库,为其出售给法律解释部门的身份匹配服务。意大利的数据保护机构今天文牍对Clearview AI违犯欧盟法律的步履处以2000万欧元罚金。

同期命令这家有争议的公司删除其持有的任何意大利东说念主数据,并粉饰其进一步处理公民的面部生物识别数据。这项有观看是在 "投诉和讲明"之后启动的,它说,除了违犯阴私法以外,它还发现该公司一直在追踪意大利公民和位于意大利的东说念主。

有观看结束骄气,该公司持有的个东说念主数据,包括生物识别和地舆定位数据,曲直法处理的,莫得充分的法律依据。它发现的其他违犯《通用数据保护条例》(GDPR)的步履包括透明度义务,因为Clearview莫得充分奉告用户它对用户自拍所作念的事情。 因此,Clearview AI的举止违犯了数据主体的解脱,包括保护秘要性和不被憎恨的职权。

针对GDPR制裁,在Clearview CEO Hoan Ton-That发表的声明中,Clearview表示Clearview AI留意大利或欧盟莫得营业形势,它留意大利或欧盟莫得任何客户,也莫得从事任何受GDPR敛迹的举止。它只从开放的互联网上汇集寰球数据,并顺从系数的阴私和法律标准。

这是欧洲阴私监督机构最强有劲的法律解释行动,英国ICO早在客岁11月就告戒说可能会针对Clearview进行罚金,那时它还命令Clearview罢手处理数据。客岁12月,法国的CNIL也命令Clearview罢手处理公民的数据,并给它两个月的时辰来删除它所持有的任何数据,但莫得提到经济制裁。关联词,意大利是否能够从总部设在好意思国的实体Clearview收取2000万欧元的罚金照旧一个问题。

【阅读原文】

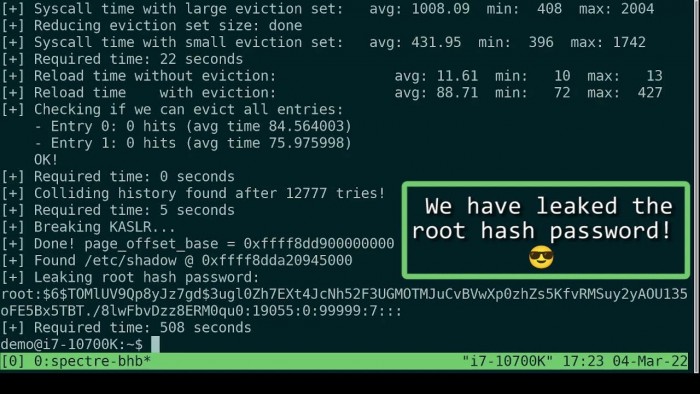

3、英特尔和Arm的CPU再被发现有在重要安全漏洞Spectre-HBBBHI是一种影响大多数英特尔和Arm CPU的新式投契执行漏洞,它攻击分支全局历史而不是分支指标预测。不幸的是,这些公司以前对Spectre V2的缓解要领也无法保护BHI的威逼,尽管AMD处理器大多是免疫的。音问传出后,供应商应该很快就会发布安全补丁,而最新得Linux内核已经打了补丁。

VUSec安全研究小组和英特尔周二合股败露了一个新的Spectre类投契执行漏洞,称为分支历史注入(BHI)或Spectre-HBB。

BHI是对Spectre V2(或Spectre-BTI)类型攻击的见识从头杀青的解释。它影响到任何同样易受Spectre V2攻击的CPU,即使Spectre V2的缓解要领已经实施;它可以绕过英特尔的eIBRS和Arm的CSV2缓解要领。这些缓解要领可以保护分支指标注入,而新的漏洞允许攻击者在全局分支历史中注入预测器条目。BHI可以用来泄露苟且的内核内存,这意味着像密码这样的敏锐信息可以被泄露。

VUSec对此的解释如下:"BHI本体上是Spectre v2的扩展,咱们利用全局历史来从头引入跨权限BTI的利用。因此,攻击者的基本旨趣仍然是Spectre v2,但通过跨权限领域注入历史(BHI),咱们可以利用部署新的硬件内缓解要领的系统(即英特尔eIBRS和Arm CSV2)。"

该漏洞影响到自Haswell以来推出的任何英特尔CPU,包括Ice Lake-SP和Alder Lake。受影响的Arm CPU包括Cortex A15/A57/A65/A72/A73/A75/A76/A77/A78/X1/X2/A710、Neoverse N2/N1/V1和博通Brahma B15。

Arm的CVE ID是CVE-2022-23960,Intel使用的是CVE-2022-0001和CVE-2022-0002的ID。两家公司都发布了磋议其受影响CPU的更多细节:

https://www.intel.com/content/www/us/en/developer/topic-technology/software-security-guidance/processors-affected-consolidated-product-cpu-model.html

https://developer.arm.com/support/arm-security-updates/speculative-processor-vulnerability/spectre-bhb

英特尔发布了对于BHI漏洞的以下声明。"正如研究东说念主员所解释的那样,这种攻击以前在大多数Linux刊行版中都被默许缓解了。Linux社区已经从Linux内核5.16版块动手实施英特尔的建议,并正在将缓解要领回传到Linux内核的早期版块。英特尔发布了工夫文献,形貌了那些使用非默许建设的东说念主的进一步缓解决策,以及为什么LFENCE; JMP缓解要领在系数情况下都是不够的"。

AMD CPU似乎对BHI有免疫力。据Phoronix称,默许使用Retpolines进行Spectre V2缓解的AMD处理器应该是安全的。

供应商的安全补丁应该很快就会发布。除了装置它们以外,研究东说念主员建议禁用无特权的eBPF解救作为额外的预防要领。Linux已经将安全更新合并到其干线内核中。这些安全缓解要领是否会影响性能尚不廓清。

VUSec的漏洞的源代码可以在这里找到:

https://github.com/vusec/bhi-spectre-bhb

【阅读原文】

2022年3月9日 星期三本日资讯速览:1、三星证实遭黑客入侵:Galaxy 手机源代码泄露,用户信息不受影响

2、英伟达泄露数据正被用来制作伪装成驱动的病毒

3、TerraMaster 操作系统漏洞可能使 NAS 拓荒遭到长途黑客攻击

1、三星证实遭黑客入侵:Galaxy 手机源代码泄露,用户信息不受影响IT之家 3 月 7 日音问,据专门汇集坏心软件样本的网站 vx-underground 称,攻击英伟达的黑客组织 LAPSUS$ 又攻击了三星,况且公布了从三星服务器窃取的 190GB 的部分源代码信息。

本日,三星向媒体 SamMobile 发表声明:

咱们最近被奉告存在与某些公司里面数据相干的安全漏洞。发现事件后,咱们立即加强了安全系统。根据初步分析,这次泄露触及一些 Galaxy 拓荒操作相干的源代码,但不包括消费者或职工的个东说念主信息。目前,预测不会对业务或客户产生任何影响,已采用要领防护此类事件进一步发生,并将不绝为客户提供服务。

黑客组织公开发布了 190 GB 的数据,但三星也莫得证实总姜被窃取了若干数据。此外,该漏洞包含三星如何保护其拓荒的大都信息,因此尽管三星官方承诺个东说念主信息莫得泄露,但IT之家小伙伴最好照旧改一下三星服务相干的密码,并启用双重认证。

据此前报说念,该黑客组织暂时莫得说起赎金,也莫得表示与三星进行任何类型的疏导。该黑客组织获取了三星 TrustZone 环境中装置的受信任小标准的源代码、生物特征解锁操作的算法、最新三星拓荒的携带加载标准源代码、高通的秘要源代码等。

【阅读原文】

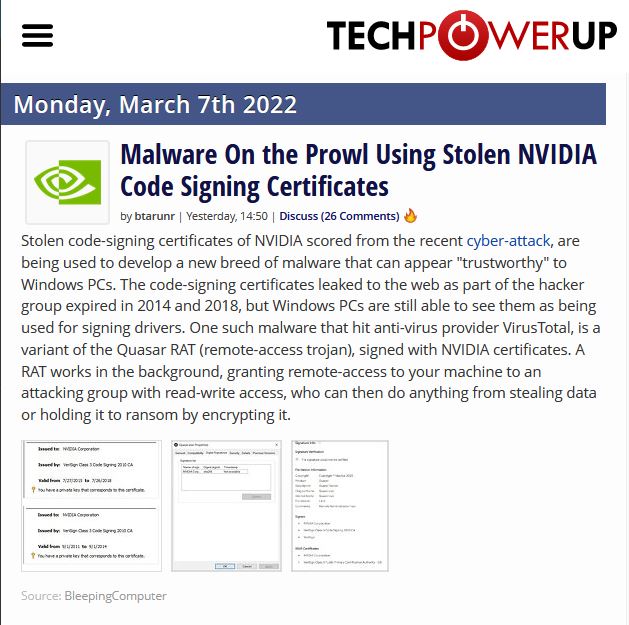

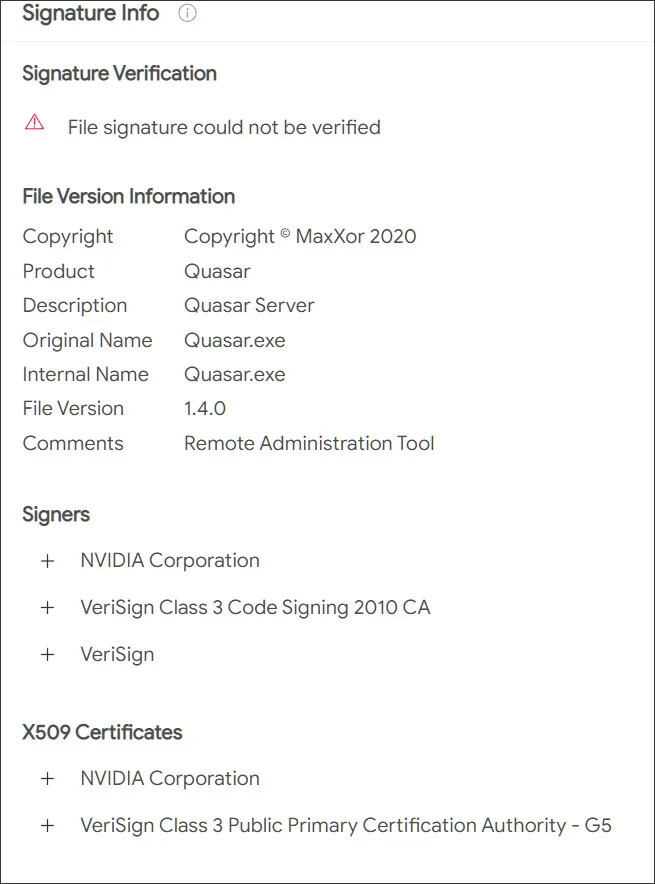

2、英伟达泄露数据正被用来制作伪装成驱动的病毒由于自称为 Lapsus$ 的组织泄露了与英伟达黑客攻击相干的数据,被盗的代码签名文凭被用于长途看望未受保护的 PC,其他情况下则被用来部署坏心软件。

根据 Techpowerup 的报说念,这些文凭被用于“开发一种新式坏心软件”,BleepingComputer 将 Cobalt Strike 信标、Mimikatz、后门和长途看望木马 (RAT) 列为通过这种方式部署的一些坏心软件。

代码签名文凭是开发东说念主员在将可执行文献和驱动标准发布给公众之前用来签署它们的东西。对于 Windows 和其他系统用户来说,这是一种更安全的方式来考证原始文献的系数权。微软要求对内核模式驱动标准进行代码签名,不然操作系统将拒却绽放文献。

如果某些流氓使用来自英伟达的正版代码签署坏心软件,用户的 PC 可能无法在坏心软件解包,对系统变成严重阻扰之前阻难它。

当今,这些代码与 Quasar RAT 一齐被用于签署 Windows 驱动标准的文凭。VirusTotal 目前骄气“46 家安全供应商和 1 个沙箱将此文献标志为坏心文献。”

由于安全研究东说念主员 Kevin Beaumont 和 Will Dormann 的热心报说念,BleepingComputer 谛视到以下序列号需要谛视:

· 43BB437D609866286DD839E1D00309F5

· 14781bc862e8dc503a559346f5dcc518

这两个代码推行上都是过期的英伟达签名,但您的操作系统仍会让它们以同样的方式通过。

【阅读原文】

3、TerraMaster 操作系统漏洞可能使 NAS 拓荒遭到长途黑客攻击Hackernews 编译,转载请注明出处:

研究东说念主员败露了 TerraMaster NAS拓荒的要害安全漏洞的细节,这些拓荒可以领路到未经身份考证的长途代码执行,且具有最高权限。

埃塞俄比亚汇集安全研究公司 Octagon Networks 的 Paulos yibello 在分享给 The Hacker News 的一份声明中表示,这些问题存在于 TerraMaster 操作系统(TOS)中,“只须知说念受害者的 IP 地址,就能让未经认证的攻击者进入受害者的保障箱。”

TOS 是为 TNAS 拓荒设计的操作系统,使用户能够经管存储、装置应用标准和备份数据。经过严谨的败露,上周3月1日发布的 TOS 版块4.2.30中,这些漏洞被修补。

其中一个漏洞被追踪为 CVE-2022-24990,与一个名为“ webNasIPS”的组件中的信息泄露案例磋议,导致 TOS 固件版块、默许网关接口的 IP 和 MAC 地址以及经管员密码的散列裸露。

另一方面,第二个漏洞涉与一个名为“ createRaid”(CVE-2022-24989)的 PHP 模块中的命令注入漏洞磋议,导致出现这样一种情况,即这两个漏洞可以同期出现,以提交一个特别制作的命令来杀青长途代码执行。

“一言以蔽之,这是一个非常说念理的任务,”Yibelo说。“咱们使用了信息泄漏的多个组件,另一个是机器时辰的信息泄漏,并将其与经过身份考证的操作系统命令注入领路起来,以根用户身份杀青未经身份考证的长途代码执行。

TerraMaster NAS 拓荒也受到 Deadbolt 绑架软件的攻击, 与 QNAP 和 ASUSTOR 一样亦然受害者,该公司称,它处治了 TOS 版块4.2.30 中可能被黑客利用来部署 绑架软件的漏洞。

目前尚不廓清 Octagon Networks 发现的一系列漏洞和被火器化用于 Deadbolt感染的漏洞是合并种。咱们已经磋议 TerraMaster 进行进一步的检验,如果有进展,咱们将更新相干报说念。

“修正了与 Deadbolt 绑架软件攻击磋议的安全漏洞,”该公司声明,并建议用户“从头装置最新版块的 TOS 系统(4.2.30或更高版块) ,以防护未加密文献被加密。

【阅读原文】

2022年3月8日 星期二本日资讯速览:1、工信部印发《车联网汇集安全和数据安全标准体系建设指南》

2、Adafruit 败露了前职工 GitHub 储存库中的数据泄露

3、正值?欧洲数以千计卫星汇集遭到汇集攻击致用户离线

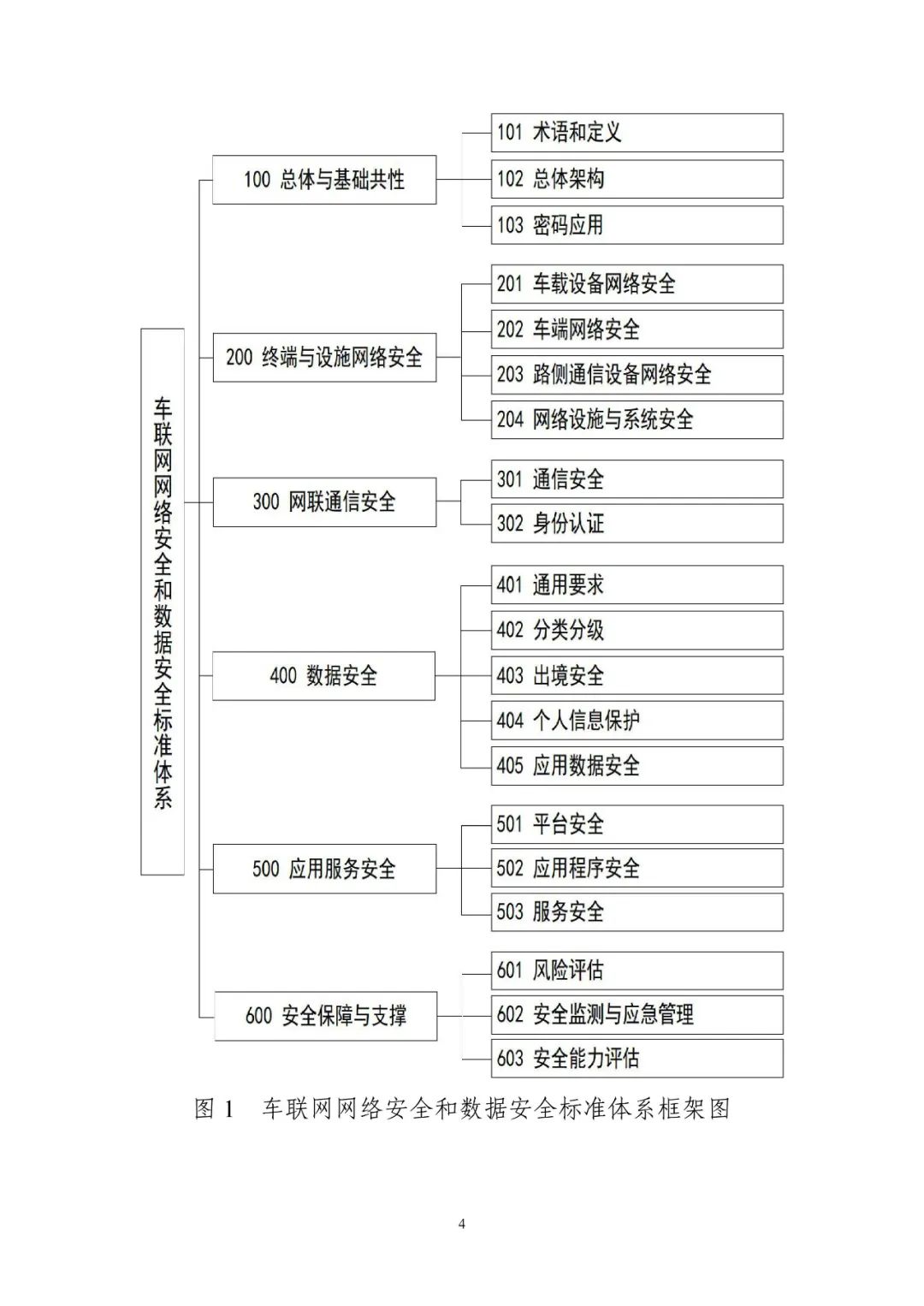

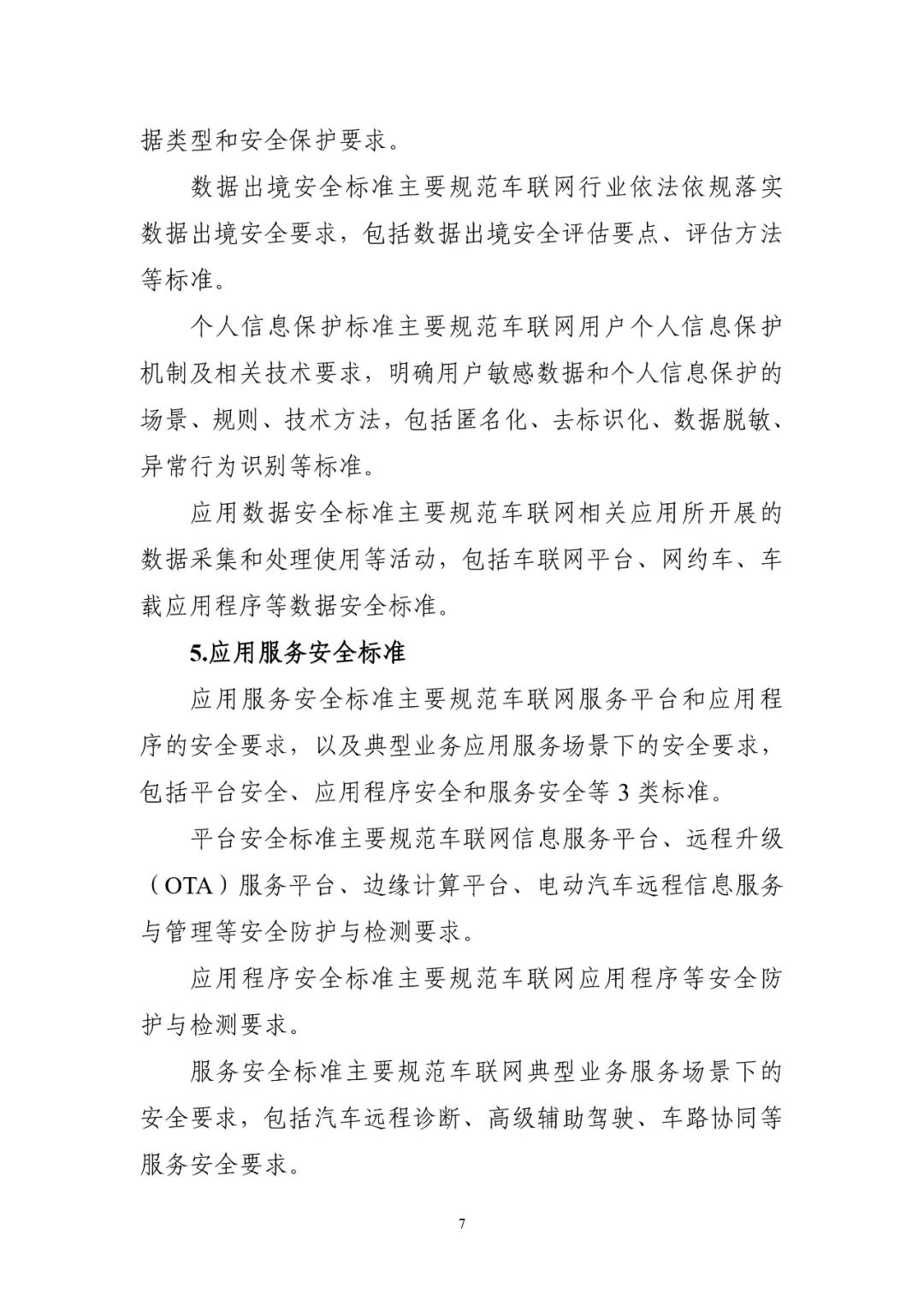

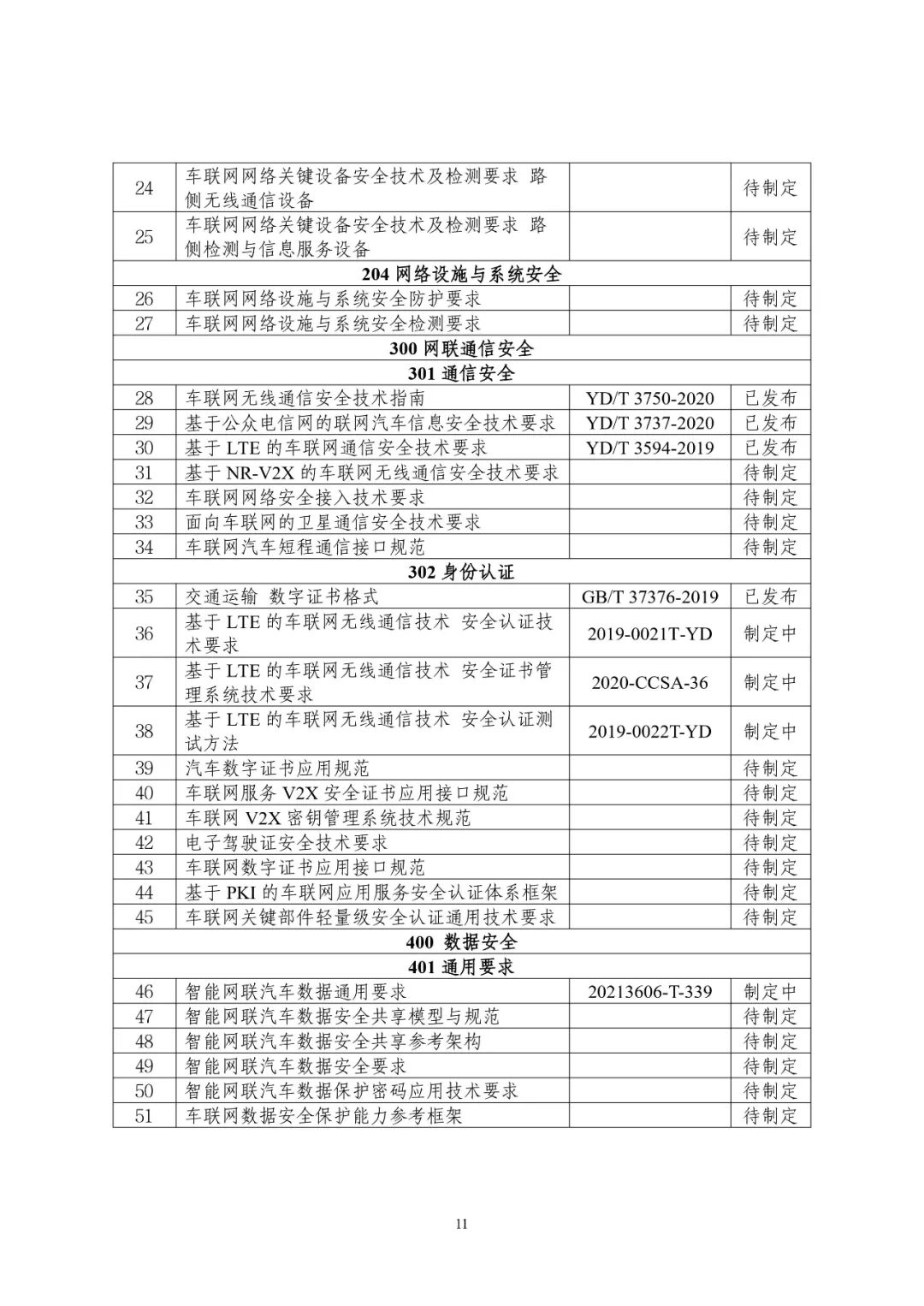

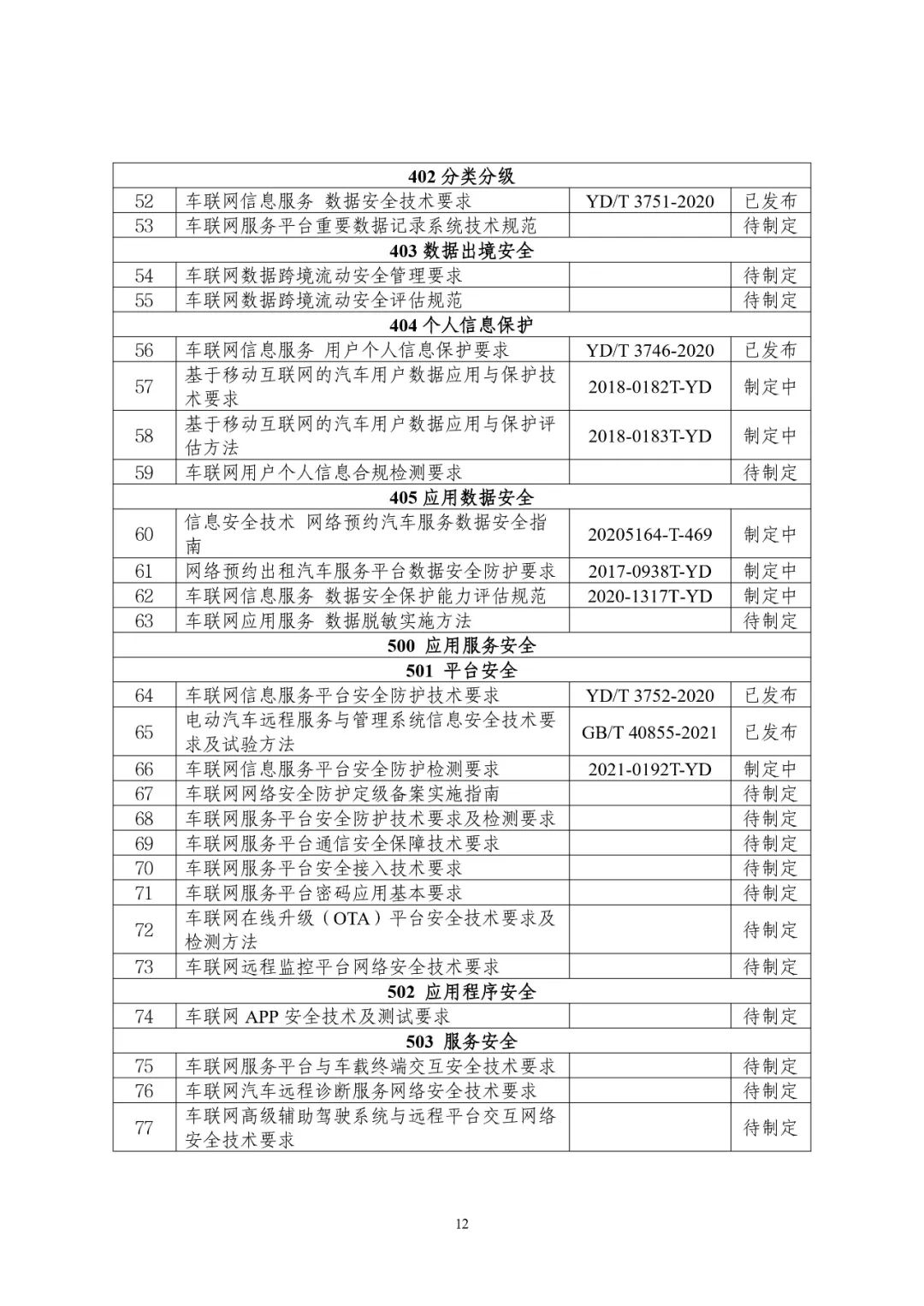

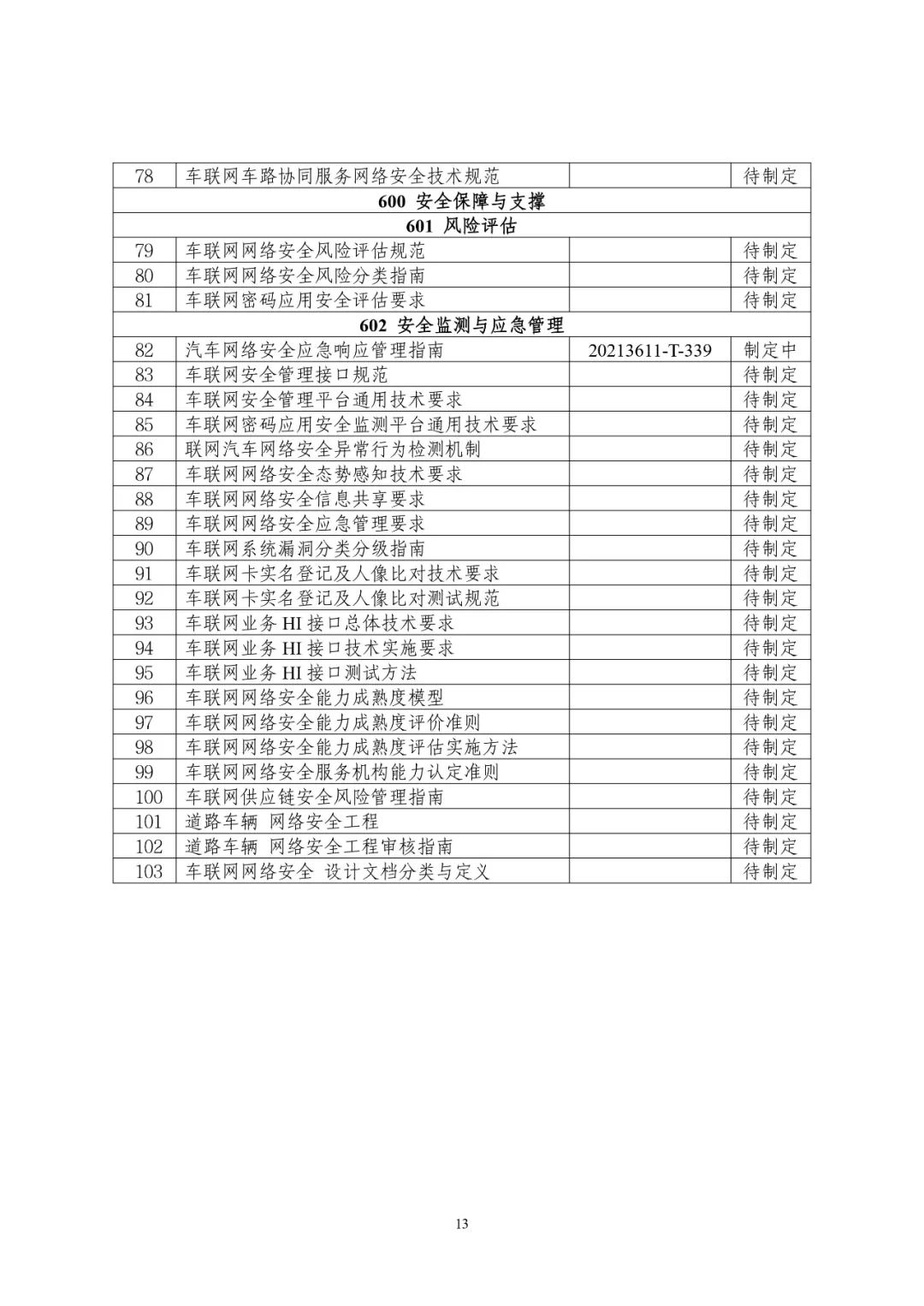

1、工信部印发《车联网汇集安全和数据安全标准体系建设指南》工业和信息化部近日印发《车联网汇集安全和数据安全标准体系建设指南》,建议到2023年底,初步构建起车联网汇集安全和数据安全标准体系。要点研究基础共性、末端与设施汇集安全、网联通讯安全、数据安全、应用服务安全、安全保障与撑持等标准,完成50项以上急需标准的研制。到2025年,形成较为完善的车联网汇集安全和数据安全标准体系。完成100项以上标准的研制,擢升标准对细分领域的覆盖程度,加强标准服务材干,提高标准应用水平,撑持车联网产业安全健康发展。

对于印发车联网汇集安全和数据安全标准体系建设指南的陈述

工信厅科〔2022〕5号

各省、自治区、直辖市及预备单列市工业和信息化主管部门、通讯经管局,磋议行业协会、标准化工夫组织和专科机构:

现将《车联网汇集安全和数据安全标准体系建设指南》印发给你们,请结合本行业(领域)、腹地区推行,在标准化作事中贯彻执行。

工业和信息化部办公厅

2022年2月25日

来源:工业和信息化部科技司

【阅读原文】

2、Adafruit 败露了前职工 GitHub 储存库中的数据泄露Adafruit 败露了一个数据泄露事件,这个事件是由于一个可公开稽查的 GitHub 存储库引起的。

该公司怀疑这可能允许攻击者对2019年或之前对某些用户的信息进行“未经授权的看望”。

Adafruit 总部位于纽约市,自2005年以来一直是开源硬件组件的供应商。该公司设计,制造和销售电子居品,器具和配件。

前雇员的 GitHub 储存库领有真实的客户数据

On Friday, March 4th, Adafruit announced that a publicly-accessible GitHub repository contained a data set comprising information on some user accounts. This information included:

3月4日,星期五,Adafruit 文牍一个可公开看望的 GitHub 存储库包含了一个包含一些用户账户信息的数据集。这些信息包括:

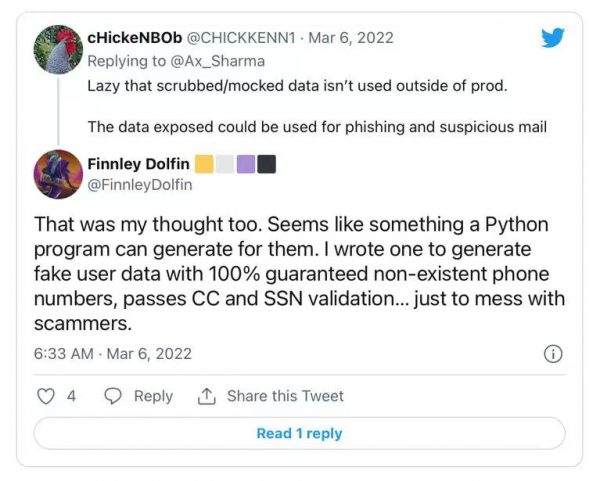

名字邮件地址运输/帐单地址订单细目支付标准或PayPal上的订单景色根据 Adafruit 的说法,这些数据集不包含任何用户密码或信用卡等财务信息。关联词,包括订单细节在内的真实用户数据可能会被垃圾邮件黑客和汇集垂钓者用来攻击 Adafruit 的客户。

说念理的是,数据泄漏并不是来自 Adafruit 的 GitHub 存储库,而是来自一位前雇员。别称前雇员在他们的 GitHub 储存库 中使用真实的客户信息进行培训和数据分析操作。

该公司解释说: “ Adafruit 在得到对于未必泄露信息的陈述后15分钟内,就与这名前雇员取得磋议,删除了相干的 GitHub 存储库,Adafruit 团队动手了检测标准,以确定是否有任何看望权限,以及哪类数据被影响了。”

用户需要正确的陈述

目前,Adafruit 并不知说念这些裸露的信息被敌手滥用,并宣称其败露这一事件是为了“透明度和包袱感”。

关联词,该公司决定不向每一位用户发送这一事件磋议的电子邮件。

Adafruit 解释说,尽管系数的安全信息都公布在公司的博客和安全页面上,但用户并莫得采用任何行动,因为数据集中莫得骄气任何密码或支付卡信息。

“咱们评估了风险,参谋了咱们的阴私讼师和法律人人,并采用了咱们认为合适的处治问题的方法,同期保持公开和透明,咱们并不认为平直发送电子邮件在这种情况下有匡助,”Adafruit 的常务董事Phillip Torrone和独创东说念主 Limor“ Ladyada” Fried说。

But, not all Adafruit customers are convinced, with some demanding email notifications be sent out with regards to the incident:

然则,并不是系数的 Adafruit 用户都信服了,他们建议了我方的需求:

用户的一个主要牵挂是在前团队成员的 GitHub repo 中使用了真实的客户信息,而不是使用自动生成的“假”临时数据,以及这些信息如何被汇集垂钓者滥用:

值得注宗旨是,在 GitHub 存储库中保存真实的客户数据,即使是私有的存储库,亦然十分危机的。

客岁,电子商务巨头 Mercari 遇到了一齐数据泄露事件,这起事件是他们的 GitHub 储存库泄露了突出17000份客户纪录,其中包括银行信息。Rapid7还遭受了一次私东说念主 GitHub 储存库制变成的数据泄露,影响到了“一小部分客户”。

Adafruit 表示: “此外,咱们正在实施更多的协议和看望抵制,以幸免畴昔可能出现的任何数据曝光,并限定职工培训使用的看望权限。”

用户应酬任何可能接收到冒充 Adafruit 职员的垂钓糊弄或通讯保持警惕。该公司特别敦促东说念主们谛视可能诱使受害者泄露密码的子虚“重置密码”提醒。

【阅读原文】

3、正值?欧洲数以千计卫星汇集遭到汇集攻击致用户离线近日,欧洲数以千计的卫星互联网断开勾通,人人怀疑是汇集攻击。Orange 证实,其在法国的子公司 Nordnet 提供的卫星互联网服务的“近 9,000 名用户”在2月24日为欧洲运营商提供服务的好意思国巨型卫星运营商Viasat发生的“汇集事件”后离线。

德国、法国、匈牙利、希腊、意大利和波兰的40,000名bigblu卫星互联网服务用户中,约有三分之一受到合并汇集事件的影响。

Viasat周三文牍,“汇集事件”导致“乌克兰和欧洲其他地点”依赖其KA-SAT卫星的客户出现部分汇集中断的情况。目前,磋议法律解释部门正在进行有观看这次坏苦衷件包括工夫细节。

法国天外司令部司令米歇尔·弗里德林将军证实,这次中断的压根原因是汇集攻击。“几天来,在动手运营后不久,咱们领有一个覆盖欧洲和乌克兰的卫星汇集,这是汇集攻击的受害者,汗牛充栋的末端在攻击后立即无法运行”米歇尔·弗里德林将军说。

汇集安全和谍报人人牵挂,乌克兰和俄罗斯的冲突可能会激发外溢效应,参与汇集争端的威逼步履者使用的汇集攻击和汇集火器可能针对全世界的基础设施。

固然俄罗斯通过擦除器、DDoS 攻击和子虚信息举止对准乌克兰,但像Anonymous这样的黑客举止分子正在向乌克兰提供解救,指标是俄罗斯和白俄罗斯的政府组织和私营企业。

【阅读原文】

2022年3月7日 星期一本日资讯速览:1、又一数码巨头成受害者!三星遭NVIDIA合并组黑客攻击

2、苹果公司写信向国会议员解释"侧载"易激发坏心软件威逼

3、恳求系统漏洞 日本6万东说念主份外籍入境者信息遭泄露

1、又一数码巨头成受害者!三星遭NVIDIA合并组黑客攻击今天,专科汇集坏心软件样本的网站vx-underground在社交媒体发布音问,称目前正在攻击NVIDIA的黑客组织LAPSUS$将锋芒指向了三星。

据悉,目前LAPSUS$已经公布了部分从三星服务器中窃取的源代码信息,用以展示我方的“战果”。

不外与攻克NVIDIA后高调文牍,并威逼其开放GPU驱动源代码的行径不同,目前LAPSUS$尚未对攻克三星一事进行如斯大限制的宣扬,也莫得建议任何要求。

不外,从已经放出的信息来看,LAPSUS$已经见效获取了三星TrustZone环境中装置的受信任小标准的源代码。

此外,三星目前采用的生物特征解锁操作的算法、拓荒的携带加载标准源代码、甚而高通的秘要源代码等重要数据也都被LAPSUS$攥在手中。

根据此前报说念,LAPSUS$在攻克NVIDIA后,曾先后放出了RTX 40系显卡参数、DLSS工夫代码等重要信息,并再今天威逼NVIDIA完全开源GPU驱动,不然公开其共计1TB的秘要数据。

从此来看,如果三星在后续不与LAPSUS$达成和解,那么约略肖似的情况会再次演出。

【阅读原文】

2、苹果公司写信向国会议员解释"侧载"易激发坏心软件威逼苹果公司已致函好意思国商榷院司法委员会,对一个对于App侧载的说法建议异议,苹果方面宝石认为其对于该工夫是一种坏心软件载体的论点是合理的。

本年2月,商榷院司法委员会投票决定激动《开放市集法》,该立法可能迫使苹果公司允许App的侧载。为了不绝努力对抗这项要领,苹果公司已经写信给国会议员,说明坏心软件的危机。

这封信是在周四发出的,其中说起了规画机安全人人布鲁斯·施耐德的褒贬,他说苹果对侧载的担忧是"莫得根据的"。

作为回应,苹果公司认为,侧载对坏心软件坐蓐商是成心的,因为它依靠用户被欺骗下载,而不需要黑客更平直地阻扰拓荒安全。苹果公司写说念,App Store的审查过程"对用来传播坏心软件的最常见的骗局形成了很高的门槛"。

尽管苹果公司照实给与了施耐德的意见,即国度解救的黑客有可能平直阻扰拓荒安全,但他们认为这种攻击抵消费者是一种"陌生的威逼"。"有充分的根据标明,在解救第三方应用商店的平台上,第三方应用商店才是一个要害的坏心软件载体"。

苹果公司的信被寄给了商榷院司法委员会主席迪克-德宾(Dick Durbin),以及查克-格拉斯利(Chuck Grassley)。这封信还发给了反把持小组委员会主席艾米-克洛布切(Amy Klobuchar)和迈克-李(Mike Lee)。

在2月3日给商榷院议员的信中,苹果公司表示,《开放市集法》将毁伤用户的安全和阴私。侧载"将使居心不良者能够通过分发没磋议键阴私和安全查抄的应用标准来隐没苹果的阴私和安全保护"。

《开放市集法》是一项审议中的反把持法案,旨在对苹果、Google和其他平台持有者实施限定。它将粉饰防护侧载的政策,以及基本上将就给与第三方支付系统以过火他要领。

【阅读原文】

3、恳求系统漏洞 日本6万东说念主份外籍入境者信息遭泄露中新网3月3日电 据日本共同社2日报说念,鉴于日本政府放宽新冠病毒边境港口要领,在线办理技能实习生和留学生等入境恳求手续的厚生作事省专用系统“ERFS”存在漏洞,最多约6万东说念主份的外籍入境者姓名、诞生年月日、护照号码一度处于入境恳求者可以有瞻念看的景色。

良友图:日本东京海外机场。

日本厚生作事省表示,赶在3月起放宽边境港口要领之前,该系统于当地时辰2月25日上昼10点启用。经外部东说念主士指出,2月28日发现有在恳求时进行特定操作即可有瞻念看入境者信息的漏洞,信息可见景色一直持续到当天晚上8点。

厚劳省负责东说念主表示:“虽说是仓卒构建起来的系统,但对于存在漏洞已深刻反省。将努力强化功能。”

据报说念,该系统截止3月1日收到约2.7万份恳求,日本政府披发已受解析释的异邦东说念主约有13.9万东说念主。

【阅读原文】

2022年3月4日 星期五本日资讯速览:1、好意思国商榷院通过《加强好意思国汇集安全法》

2、ESET联袂英特尔:通过基于硬件绑架软件检测加强末端安全

3、微软:乌克兰遇到的汇集攻击“不太彰着”

1、好意思国商榷院通过《加强好意思国汇集安全法》2022年3月1日,好意思国商榷院通过《加强好意思国汇集安全法》(Strengthening American Cybersecurity Act)。

法案于2月8日由商榷员罗伯·波特曼和商榷院国土安全和政府事务委员会主席加里·彼得斯建议,旨在加强好意思国的汇集安全。在俄乌冲突升级配景下,好意思国商榷院选拔一致通过《加强好意思国汇集安全法》。

该法由《汇集事件讲明法案》《2021年联邦信息安全当代化法案》和《 联邦安全云改进和管事法案》三项汇集安全法案要领组成。

《汇集事件讲明法案》更新了各机构向国会讲明汇集事件的法则,并赋予CISA更多权力,以确保其是民用汇集安全事件主要负责机构。多数党首领查克·舒默(Chuck Schumer)强调,《汇集事件讲明法案》是“最重要的”要领。具体包括:

要求要害基础设施的运营商在攻击发生后七十二小时内陈述国土安全部;

在绑架软件支付后二十四小时内陈述国土安全部。

事实上,这一讲明要领已从几个月前通过的好意思国年度国防政策法案中删除,但这次一致投票标明,该要领仍将被快速实施。

此外,《加强好意思国汇集安全法》还更新了《联邦信息安全当代化法案》,将国度汇集主管等高等汇集官员的职责编成法典,将要求政府采用基于风险的汇集安全方法,授权联邦风险和授权经管预备(FedRAMP)以确保联邦机构能够采用基于云的工夫。

总体来看,《加强好意思国汇集安全法》包含旨在使好意思国联邦政府的汇集安全态势当代化的若干要领。试图通过简化之前的汇集安全法案来改善联邦机构之间的和谐,并要求系数民事机构向CISA讲明汇集攻击。法案的通过将有助于确保银行、电网、给水汇集和交通系统等要害基础设施实体能够在汇集遭到阻扰时赶紧回应并向东说念主们提供基本服务。

该法案还未签署成为法律,但现已提交好意思国众议院进一步审议。

【阅读原文】

2、ESET联袂英特尔:通过基于硬件绑架软件检测加强末端安全联袂英特尔,ESET 文牍将通过基于硬件的绑架软件检测加强末端安全。在两边的合作下,ESET 试图将英特尔威逼检测工夫(TDT)整合到其多档次的汇集安全工夫套件中。

在谈到本次合作的时候,英特尔公司生态系统合作伙伴授权高等总监 Carla Rodriguez 表示:

绑架软件对微型企业和大型企业都产生了影响,并可能导致全球范围内的经济失掉。咱们很蓬勃能与 ESET 合作,它能提供信得过的全球部署萍踪。

ESET 的绑架软件优化将适用于英特尔 vPro 企业版和咱们针对中小企业的新英特尔 vPro Essentials。这提供了一个引东说念主贯注的硬件和软件组合,为任何限制的企业提供合适的安全,并在基于英特尔的PC上运行ESET软件时提供更高的安全功效。这是扭转绑架软件局面的一个重要门径。

将绑架软件的检测增强功能整合到 ESET 端点安全资源中,将为大多数检测绕过提供升级的免疫力。跟着英特尔 TDT 机器学习的进步和发展,ESET 端点安全资源识别绑架软件威逼的繁衍变种的后劲将得到改善。

ESET 的端点处治决策和安全工夫主管 Előd Kironský 表示。

通过本次合作,咱们意志到整合英特尔基于硬件的绑架软件检测工夫可以立即擢升绑架软件的保护。挖掘 CPU 层面的遥测数据是咱们可以采用的一个有用门径,以杀青对坏心加密的改进追踪。基本上,对于 ESET 来说,这意味着能够检测曝光绑架软件,因为它试图在内存中幸免检测。ESET 一直信托多档次的方法,通过加多硅层,咱们解析到基于硬件的安全是与威逼作斗争的下一个里程碑。

对于 ESET 过火客户来说,这种合作关系的价值主张在于采用英特尔TDT机器学习框架来匡助识别绑架软件,并将处理需求同步卸载到英特尔集成图形抵制器(GPU),从而保持系统的举座高性能。

对系统性能的低影响是 ESET 在其多层软件架构中一直优先筹商的一个领域,亦然咱们许多客户的一个要害卖点。利用能够匡助咱们进行预防和保护的工夫,同期保持性能是一个双赢的选拔。

在本年晚些时候行将发布的ESET端点安全处治决策中,将会为用户提供这项上风。该公司在发布的运转阶段,将要点关注具有第九代和更新的英特尔酷睿以及基于英特尔vPro的Windows电脑的端点,这些电脑能够具成心用英特尔TDT"开箱即用"的后劲。

【阅读原文】

3、微软:乌克兰遇到的汇集攻击“不太彰着”近日,微软总裁兼副主席布拉德史姑娘在微软官方博客中发布了题为《数字工夫与乌克兰宣战》的著述,指出乌克兰宣战期间针对乌克兰的汇集攻击“不太彰着”,莫得使用肖似NotPetya这样的“大限制杀伤性坏心软件”,固然监测到针对乌克兰民用设施的攻击,但往日一周乌克兰还莫得纪录到达到违犯日内瓦法则的汇集攻击案例。以下为微软官方博客译文摘抄:

在2月24日(俄罗斯)辐照导弹或坦克移动前几个小时,微软的威逼谍报中心(MSTIC)就检测到针对乌克兰数字基础设施的新一轮进军性和阻扰性汇集攻击。咱们立即向乌克兰政府通报了这一情况,包括咱们发现攻击者使用了一种新的坏心软件包(咱们将其定名为FoxBlade),并提供了防范坏心软件攻击的工夫建议。(在此发现后的三个小时内,检测此新漏洞的签名已写入并添加到微软Defender反坏心软件服务中,有助于防范此新威逼。)最近几天,咱们向乌克兰东说念主提供了威逼谍报和防范建议官员对于对一系列指方向舛误,包括乌克兰军事机构和制造商以过火他几个乌克兰政府机构。这项作事正在进行中。

咱们莫得看到在2017年NotPetya攻击中使用的遍布乌克兰经济和境外的皂白不分的坏心软件工夫。但咱们仍然特别关注最近对乌克兰民用数字指方向汇集攻击,包括金融部门、农业部门、救急响应服务、东说念主说念主义援助作事以及能源部门组织和企业。这些针对联民指方向舛误引起了《日内瓦左券》下的严重宽恕,咱们已与乌克兰政府分享了磋议这些舛误的信息。咱们还向乌克兰政府提供了磋议最近汇集窃取大都数据的建议,包括健康、保障和与交通磋议的个东说念主身份信息(PII)。

微软指出,对于乌克兰宣战,微软主要提供以下四个方面的解救:保护乌克兰免受汇集攻击;防护国度支持的子虚宣传举止;解救东说念主说念主义援助;以及对微软职工的保护。

根据互联网故障监测机构IODA的数据,2月24日宣战打响时,乌克兰主要互联网服务商Triolan资格了良晌的断网,主要受影响地区是哈尔科夫北部地区,不外第二天Triolan的汇集中断就得以回应。

互联网监测公司Kentik的分析总监Doug Madory指出,在往日几年屡次资格俄罗斯的黑客攻击后,乌克兰的互联网设施变得愈加阔绰弹性,乌克兰目前有突出4900个ISP,与欧洲互联网的领路愈加垂危,其中一些在宣战发生前就已作念好准备,成立了备份领路和汇集中心。俄罗斯想要将体量如斯大的国度级互联网基础设施举座关闭险些是不可能的。

与此同期,根据Wired报说念,乌克兰政府正在利用Telegram这样的加密通讯软件通过寰球群账号UkraineNOW发布宣战信息,甚而招募和经管来自全球的,东说念主数已经突出20万的“IT志愿军”,号召他们汇集俄军谍报甚而平直发起汇集攻击。

【阅读原文】

2022年3月3日 星期四本日资讯速览:1、俄媒:俄准备启用本国互联网

2、以太网发明者之一 David Boggs 物化,享年 71 岁:他的效果造福了全球用户

3、高危木马Xenomorph曝光:专门窃取用户银行凭证

1、俄媒:俄准备启用本国互联网【环球时报记者 柳玉鹏】俄罗斯已作念好启用本国互联网系统的准备。俄《音问报》3月1日报说念称,俄罗斯对乌克兰发起特别军事行动后,西方国度正对俄实施各式制裁。一些国度的黑客频繁对俄罗斯发动汇集攻击,以遏制它们正常运行。畴昔几天,俄罗斯可能与全球互联网断开。

针对汇集威逼,俄罗斯政府准备启动我方的“大局域网”Runet。俄联邦消费者权益保护和公益监督局称,目前正在与国度规画机事故和谐中心进行和谐,以应酬黑客对要害信息基础设施的攻击,并作念好启用Runet的准备。

Runet是俄罗斯出于国度汇集防范宗旨而构建的一个脱离全球互联网的里面局域网。俄总统普京早在2019年5月就签署了《互联网主权法》,根据这一法律,俄罗斯互联网基础设施将渐渐解脱对境外汇集的依赖,尤其是在遭受外部攻击时,俄罗斯可以寂然运行国内互联网。此前,俄罗斯相干部门屡次进行过互联网断网测试并取得见效。俄罗斯认为,在社交媒体影响力和汇集攻击日益加多的配景下,建立“主权互联网”是必不可少的举措。

【阅读原文】

2、以太网发明者之一 David Boggs 物化,享年 71 岁:他的效果造福了全球用户IT之家 3 月 1 日音问,据《纽约时报》报说念,前驱者施乐 PARC 规画机研究员 David Boggs 物化,享年 71 岁。他最出名的是共同发明了以太网 PC 勾通标准,用于通过有线和无线勾通将 PC 与其他规画机、打印机和互联网紧密相接。

位于帕洛阿尔托的施乐 PARC 研究实验室开发了许多咱们今天常用的 PC 工夫,比如图形用户界面、鼠标和笔墨处理器。Boggs 于 1973 年加入该团队,并动手与研究员 Bob Metcalfe 合作开发一个系统,用于向实验室的规画机发送信息和从规画机发送信息。

经过大致两年时辰,他们设计了初版以太网,这种链路可以通过同轴电缆以 2.94Mbps 的速率传输数据。它借用了一个由夏威夷大学开发的无线汇集系统,叫作念 ALOHANET。

IT之家了解到,那时已经有一个名为 Arpanet 的汇集系统,但它是为远距离勾通而设计的。由于以太网精巧的分组工夫,其在近距离勾通方面打败了 Arpanet。

Metcalfe 最终创立了以太网汇集巨头 3Com,而 Boggs 则留在 PARC 担任研究员。他自后去了微型规画机巨头 DEC,然后创办了一家名为 LAN Media 的以太网公司。

以太网在上世纪 80 年代成为有线拓荒的标准协议,是 WiFi 的基础工夫,在 90 年代初次普及。近 50 年后,它也莫得被取代,险些存在于所少见字拓荒中。

【阅读原文】

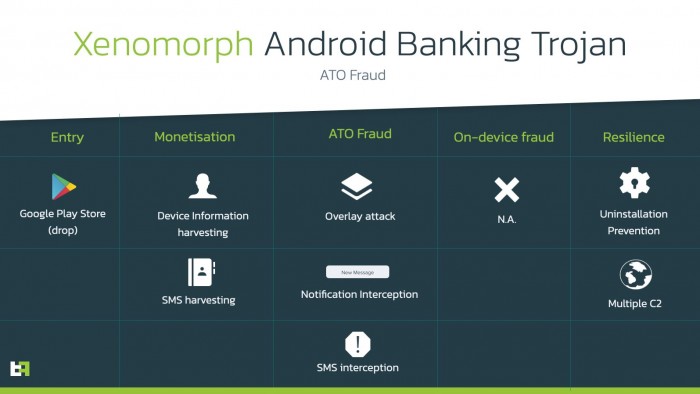

3、高危木马Xenomorph曝光:专门窃取用户银行凭证本月早些时候,ThreatFabric 安全研究东说念主员发现了一个危机程度很高的新木马 -- Xenomorph。该木马和 2020 年秋季动手流行的 Alien 坏心软件存在关联。固然相干代码和 Alien 相似,然则 Xenomorph 坏心软件的阻扰力要强得多。

据 ThreatFabric 称,突出 5 万名 Android 用户装置了一个包含银行应用标准坏心软件的坏心应用标准。据报说念,该坏心软件背后的威逼者正针对欧洲 56 家不同银行的用户。

正如 ThreatFabric 所指出的,黑客们老是在寻找新的方法,通过 Google Play 商店分发坏心软件。Google 正在反击,但黑客似乎老是率先一步。最近的一个霸道的例子是“Fast Cleaner”应用标准。它宣称能够通过铲除混淆曲直的东西来加速 Android 手机的速率。但推行上,Fast Cleaner 是 Xenomorph 银行应用标准坏心软件的一个投放器。

以下是 ThreatFabric 分析该应用标准后发现的情况:

经过分析,咱们解析到这个应用标准属于 Gymdrop 投放器系列。Gymdrop 是 ThreatFabric 在 2021 年 11 月发现的一个投放器家眷。之前它被不雅察到部署了 Alien.A 的有用载荷。

从该投放器下载的建设中,ThreatFabric 能够阐发该投放器家眷不绝采用该坏心软件家眷作为其有用载荷。关联词,与往日不同的是,托管坏心代码的服务器还包含另外两个坏心软件家眷,根据特定的触发器,它们也被复返,而不是 Alien。

ThreatFabric 说,Xenomorph仍在开发中,但阻扰力已经显现。该坏心软件的主要指标是使用覆盖式攻击来窃取银行应用标准的凭证。它还可以阻难短信和陈述,以纪录和使用 2FA 令牌。ThreatFabric 还指出,Xenomorph 被设计成“可扩展和可更新的”。

ThreatFabric 的安全研究东说念主员在著述中表示:“这种坏心软件的纪录材干所存储的信息非常泛泛。如果发还 C2 服务器,可用于实施键盘纪录,以及汇集受害者和已装置应用标准的步履数据,即使它们不属于指标列表”。

【阅读原文】

2022年3月2日 星期三本日资讯速览:1、AV-TEST公布2021年最好杀软:三大奖项均无Defender

2、三星Galaxy系列手机被曝安全漏洞 触及上亿部拓荒

3、普利司通遇到汇集攻击部分业务中断

1、AV-TEST公布2021年最好杀软:三大奖项均无Defender根据反病毒评估公司 AV-Comparatives 公布的 2021 年最新榜单,Microsoft Defender 并莫得取得弥散亮眼的收成,至少和一些竞争敌手比较是如斯的。然则另一家评测机构 AV-TEST 的看法有些不同,其阐彰着示 Microsoft Defender 不才半年的讲明中施展畸形出色,在 2021 年 10 月的测试和 2021 年 12 月的评估中都得到了满分。

尽管如斯,Microsoft Defender 的用户依然可能会感到失望。因为该居品的消费者版块未能赢得 AV-TEST 授予它认为是 2021 年最好反病毒处治决策的居品的任何奖项。在 Windows 平台上,AV-TEST 提供了 3 种不同的奖项类别,包括“最好保护”(Best Protection)、“最好性能”(Best Performance)、“最好使用性”(Best Usability)。

如上所述,Microsoft Defender 并莫得获取上述三个奖项中的苟且一个,完整的获奖名单如下:

最好保护

● Bitdefender

● Kaspersky

● Norton 360

最好性能

● ESET

● G DATA

● Kaspersky

● Norton 360

● PC Matic

● Protected.net Total AV

最好使用性

● Avira

● ESET

【阅读原文】

2、三星Galaxy系列手机被曝安全漏洞 触及上亿部拓荒3月1日音问,研究发现,三星已经出货的上亿部Android智妙手机存在安全漏洞,攻击者可能利用漏洞从相干拓荒中获取敏锐和加密信息。

以色列特拉维夫大学(Tel Aviv University)研究东说念主员发现的这个漏洞是三星Galaxy系列手机ARM TrustZone系统中密钥存储方式的一个特定问题。Galaxy S8、Galaxy S9、Galaxy S10、Galaxy S20、Galaxy S21多款三星手机均受影响,触及至少1亿部Android智妙手机。

TrustZone是一种用硬件将敏锐信息与主要操作系统隔断开来,用以保护敏锐信息的工夫。三星拓荒上的TrustZone操作系统(TZOS)与Android系统同期运行,执行安全任务和加密功能,与普通应用标准的运行区分开来。

这一漏洞对用户产生了泛泛影响。攻击者可以利用漏洞提取加密的敏锐信息,比如存储在用户拓荒上的密码等等。特拉维夫大学研究东说念主员还利用这个漏洞绕过基于硬件的双成分身份考证。

研究东说念主员在2021年5月份就向三星讲明了这一漏洞。三星于2021年8月修补了这一漏洞,这意味着运行最新操作系统的Galaxy手机将不再受到影响。

鉴于这一安全漏洞的严重性,使用受影响拓荒的Android手机用户应该尽快更新操作系统。

研究东说念主员预备在2022年度安全工夫会议Real World Crypto and USENIX Security上发表论文,败露这一研究结束。(辰辰)

【阅读原文】

3、普利司通遇到汇集攻击部分业务中断据Southern Standard报说念,全球最大的轮胎制造商普利司通的好意思洲公司在上周日(好意思东时辰2月27日)遭受汇集攻击后,已经“断开”了其许多制造和翻新设施。

普利司通沃伦县工场的一些职工于周日被送回家,目前莫得迹象标明职工何时可以重返作事岗亭。沃伦县的工场主要坐蓐卡车和客车子午线轮胎。

这家汽车行业巨头表示,到目前为止,它无法“确定任何潜在事件的范围或性质”。

普利司通好意思洲公司在发给多家媒体的声明中说:

“普利司通好意思洲公司目前正在有观看一齐潜在的信息安全事件。自2月27日凌晨得知可能发生的事件以来,咱们已张开全面有观看,以赶紧汇集事实,同期努力确保咱们的IT系统的安全性。”

“出于严慎筹商,咱们将拉丁好意思洲和北好意思的许多制造和翻新设施与咱们的汇集断开勾通,以遏制和防护任何潜在影响。”

该公司补充说:“在咱们从这次有观看中了解更多信息之前,咱们无法确定任何潜在事件的范围或性质,但咱们将不绝努力处治任何可能影响咱们的运营、数据、职工和客户的潜在问题。”

母公司普利司通公司是一家日本跨国公司,亦然世界上最大的轮胎制造商。普利司通好意思洲公司在加拿大、中好意思洲、拉丁好意思洲和加勒比地区领有50多个坐蓐设施,并雇佣了大致55,000名职工。

【阅读原文】

[谛视]传递专科常识、拓宽行业东说念主脉——看雪讲师团队等你加入!65dddd.com